Ст5пс сталь: характеристики и расшифовка, применение и свойства стали

- Стали

- Стандарты

Всего сталей

| Страна | Стандарт | Описание | ||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Россия | ГОСТ 380-2005 |  Марки Марки | ||||||||||

| Россия | ГОСТ 535-2005 | Прокат сортовой и фасонный из стали углеродистой обыкновенного качества. Общие технические условия | ||||||||||

Характеристики стали Ст5пс

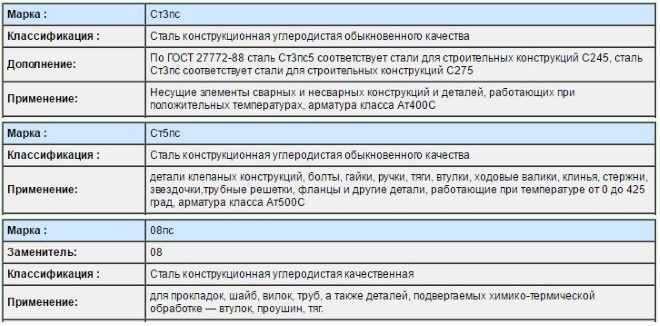

| Классификация | Сталь конструкционная углеродистая обыкновенного качества |

| Применение | Детали клепаных конструкций, болты, гайки, ручки, тяги, втулки, ходовые валики, клинья, цапфы, рычаги, упоры, штыри, пальцы, стержни, звездочки, трубчатые решетки, фланцы и другие детали, работающие в интервале температур от 0 до +425 °С; поковки с сечением до 800 мм |

×

Отмена Удалить

×

Выбрать тариф

×

Подтверждение удаления

Отмена Удалить

×

Выбор региона будет сброшен

Отмена

×

×

Оставить заявку

×

| Название | |||

Отмена

×

К сожалению, данная функция доступна только на платном тарифе

Выбрать тариф

конструкционная углеродистая сталь обыкновенного качества

Главная / Конструкционная сталь / Конструкционная углеродистая сталь обыкновенного качества / Ст5пс

- Конструкционная сталь

Характеристика стали марки Ст5пc

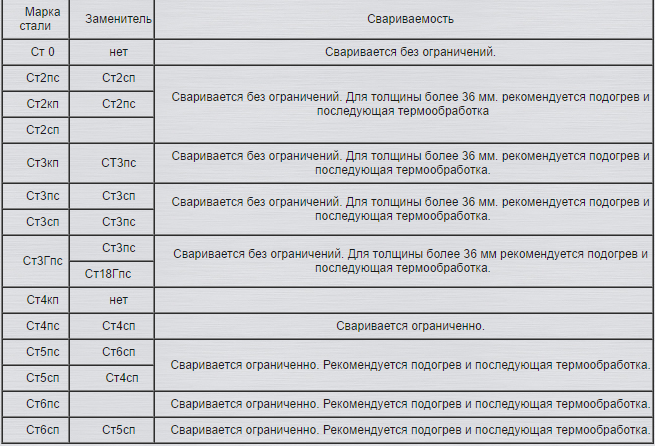

Ст5пс — Сталь конструкционная углеродистая обыкновенного качества, ограниченно сваривается, сварка осуществляется без подогрева и без последующей термообработки, способы сварки: РДС, АДС под флюсом и газовой защитой, ЭШС. Рекомендуется подогрев и последующая термообработка. КТС без ограничений. Основная марка электродов УОНИ-13/55У, ЭА-395/9. Для толщины более 36 миллиметров рекомендуется подогрев и последующая термообработка, не склонна к флокеночувствительности, склонность к отпускной хрупкости отсутствует. Обрабатываемость резанием в горячекатаном состоянии при НВ 158 и σв=640 МПа, Kυ тв.спл. = 1,2 и Kυ б.ст. = 1,2, нашла свое применение в деталях клепаных конструкций, производстве болтов, гайек, ручек, тяг, втулок, ходовых валиков, клиньях, стержнях, звездочек,трубных решеток, фланцев и других деталях, работающих при температуре от 0 до 425 градусов. Из Ст5сп изготавливается арматура класса Ат500С. Ковку производят при температурном режиме от 1260 до 750 0С, охлаждение производят на воздухе.

Рекомендуется подогрев и последующая термообработка. КТС без ограничений. Основная марка электродов УОНИ-13/55У, ЭА-395/9. Для толщины более 36 миллиметров рекомендуется подогрев и последующая термообработка, не склонна к флокеночувствительности, склонность к отпускной хрупкости отсутствует. Обрабатываемость резанием в горячекатаном состоянии при НВ 158 и σв=640 МПа, Kυ тв.спл. = 1,2 и Kυ б.ст. = 1,2, нашла свое применение в деталях клепаных конструкций, производстве болтов, гайек, ручек, тяг, втулок, ходовых валиков, клиньях, стержнях, звездочек,трубных решеток, фланцев и других деталях, работающих при температуре от 0 до 425 градусов. Из Ст5сп изготавливается арматура класса Ат500С. Ковку производят при температурном режиме от 1260 до 750 0С, охлаждение производят на воздухе.

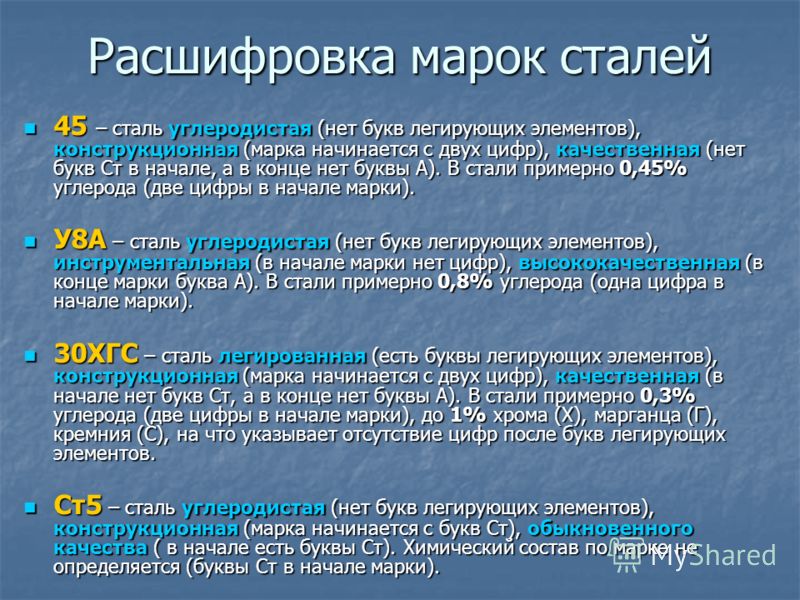

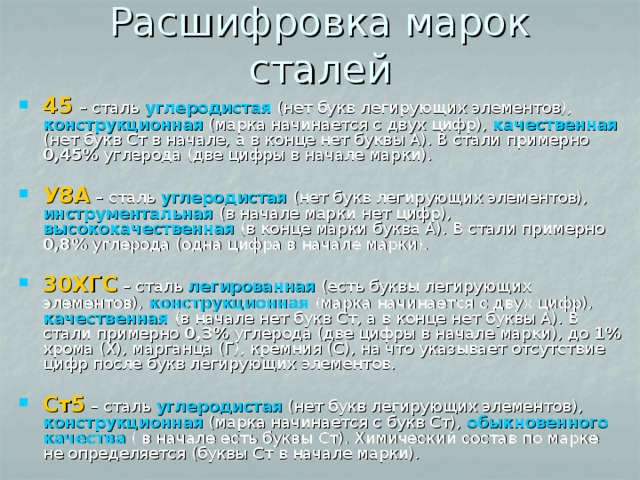

Расшифровка стали марки Ст5пc

Расшифровка стали: Буква Ст. обозначают, что сталь обыкновенного качества, хотя большинство сталей — высококачественные. Цифры от 0 до 6 это условный номер марки в зависимости от химсостава и механических свойств. Обычно, чем больше цифра, тем больше углерода и больше прочность. В нашем случае цифра 5 обозначает содержание углерода в сплаве 0,28–0,37%. Буквы после номера марки обозначают степень раскиcления: пс — полуспокойная. Стали первой группы, такие как Ст5сп поставляются с гарантированными механическими свойствами и используются в основном без термической обработки.

Обычно, чем больше цифра, тем больше углерода и больше прочность. В нашем случае цифра 5 обозначает содержание углерода в сплаве 0,28–0,37%. Буквы после номера марки обозначают степень раскиcления: пс — полуспокойная. Стали первой группы, такие как Ст5сп поставляются с гарантированными механическими свойствами и используются в основном без термической обработки.

Поставка Ст5пс

Поставляется в виде сортового проката, в том числе и фасонного по регламенту ГОСТ 2590-88 Прокат стальной горячекатаный круглый, ГОСТ 2591-88 Прокат стальной горячекатаный квадратный, ГОСТ 8239-89 Двутавры стальные горячекатаные, ГОСТ 19771-93 Уголки стальные гнутые равнополочные, ГОСТ 19772-93 Уголки стальные гнутые неравнополочные , ГОСТ 8278-83 Швеллеры стальные гнутые равнополочные, ГОСТ 8281-80 Швеллеры стальные гнутые неравнополочные, ГОСТ 8283-93 Профили стальные гнутые корытные равнополочные, ГОСТ 380-94 Сталь углеродистая обыкновенного качества, ГОСТ 8509-93 Уголоки стальные горячекатаные равнополочные, ГОСТ 8510-86 Уголки стальные горячекатаные неравнополочные, ГОСТ 8240-97 Швеллеры стальные горячекатаные, ГОСТ 535-88 Прокат сортовой и фасонный из углеродистой стали обыкновенного качества, ГОСТ 2879-88 Прокат стальной горячекатаный шестигранный, ГОСТ 19903-2015 Прокат листовой горячекатанный,

| Обработка металлов давлением. Поковки | ГОСТ 8479-70; |

| Классификация, номенклатура и общие нормы | ГОСТ 380-2005; |

| Сортовой и фасонный прокат | ГОСТ 10884-94; ГОСТ 535-2005; ГОСТ 5422-73; ГОСТ 8509-93; ГОСТ 8510-86; ГОСТ 8239-89; ГОСТ 8240-97; ГОСТ 2879-2006; ГОСТ 2591-2006; ГОСТ 2590-2006; ГОСТ 11474-76; ГОСТ 8320.0-83; ГОСТ 9234-74; ГОСТ 17152-89; ГОСТ 18662-83; ГОСТ 19240-73; ГОСТ 19425-74; ГОСТ 5781-82; |

| Листы и полосы | ГОСТ 14918-80; ГОСТ 103-2006; ГОСТ 14637-89; ГОСТ 19903-74; ГОСТ 16523-97; |

| Ленты | ГОСТ 6009-74; ГОСТ 3560-73; |

| Рельсы. Накладки. Подкладки. Костыли | ГОСТ 3280-84; ГОСТ 7056-77; ГОСТ 8194-75; ГОСТ 12135-75; |

| Трубы стальные и соединительные части к ним | ГОСТ 3262-75; |

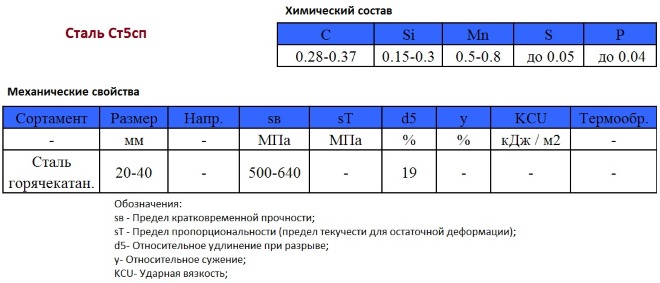

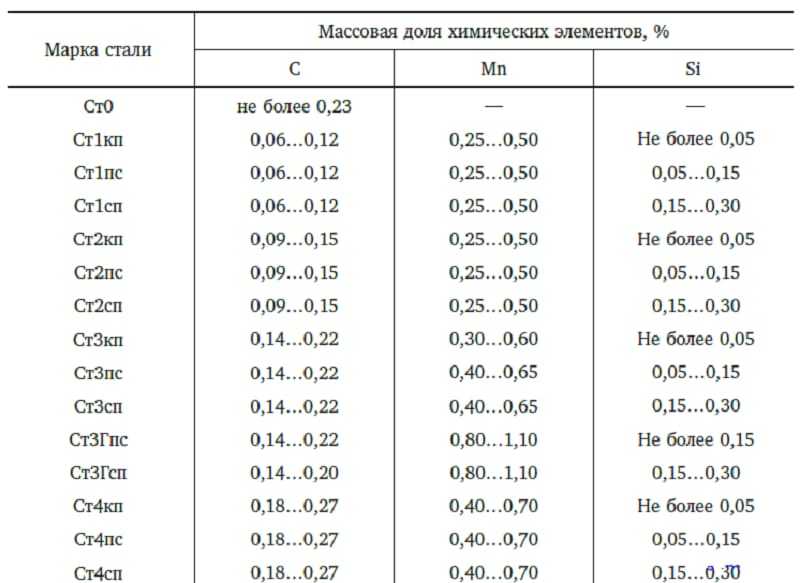

Химический состав стали Ст5пc

| C | Si | Mn | Ni | S | P | Cr | N | Cu | As |

0. 28 — 0.37 28 — 0.37 | 0.05 — 0.15 | 0.5 — 0.8 | до 0.3 | до 0.05 | до 0.04 | до 0.3 | до 0.008 | до 0.3 | до 0.08 |

Температура критических точек Ст5пc

| Критическая точка | Температура |

| Ac1 | 730 |

| Ac3(Acm) | 825 |

| Ar3(Arcm) | 815 |

| Ar1 | 690 |

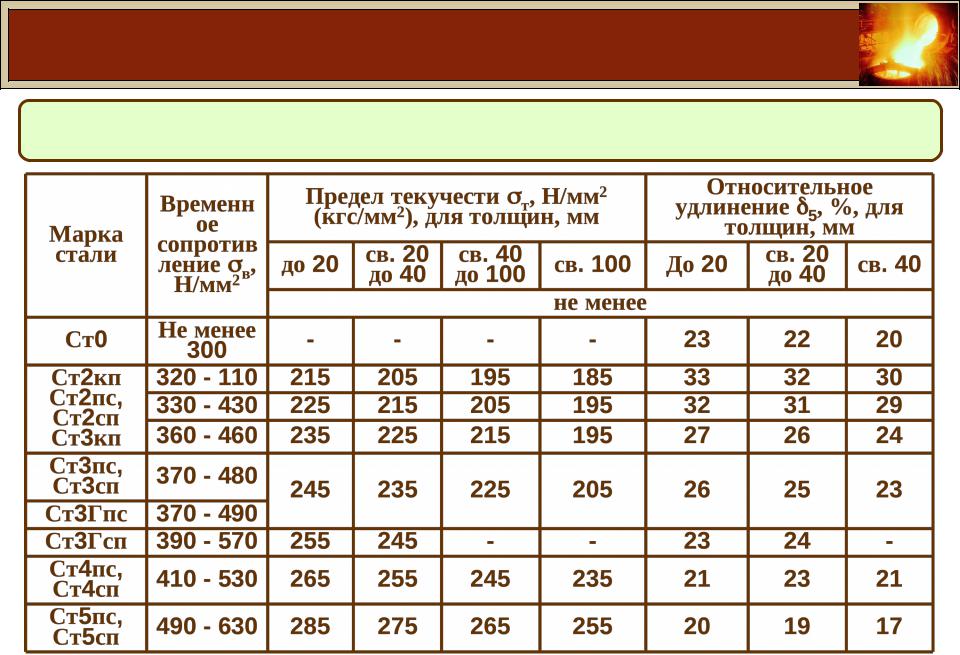

Механические свойства стали Ст5пc

Механические свойства стали Ст5сп по регламенту ГОСТ 535-2005 отпускается в виде горячекатаного проката сечением до 10мм, от 10 до 20мм, от 20 до 40мм, свыше 40мм до 100мм, а также более 100 мм. Толщина проката: 10-20 мм, предел текучести: > 285 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >20%, изгиб до параллельности сторон: d=3a. Толщина проката: 20-40 мм, предел текучести: > 275 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >19%, изгиб до параллельности сторон: d=4a. Толщина проката: 40-100 мм, предел текучести: > 265 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >17%, изгиб до параллельности сторон: d=4a. Толщина проката: > 100 мм, предел текучести: > 255 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >17%, изгиб до параллельности сторон: d=4a.

Толщина проката: 20-40 мм, предел текучести: > 275 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >19%, изгиб до параллельности сторон: d=4a. Толщина проката: 40-100 мм, предел текучести: > 265 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >17%, изгиб до параллельности сторон: d=4a. Толщина проката: > 100 мм, предел текучести: > 255 МПа, временное сопротивление разрыву: 490-630 МПа, относительное удлинение: >17%, изгиб до параллельности сторон: d=4a.

Механические свойства стали Ст5пс по регламенту ГОСТ 535-2005 и ГОСТ 14637-89 в виде горячекатаного листового проката и арматурного проката по ГОСТ 5781-82:

| Вид поставки | Размер | Напр. | sв | sT | d5 | y | KCU | Термообработка |

| — | мм | — | МПа | МПа | % | % | кДж / м2 | — |

| Прокат, ГОСТ 535-2005 | 490-630 | 255-285 | 17-20 | |||||

| Лист толстый, ГОСТ 14637-89 | 490-630 | 255-285 | 17-20 | |||||

| Арматура, ГОСТ 5781-82 | 490 | 295 | 19 |

Механический свойства стали Ст5пс при повешенной температуре

| Температура испытания,°C | σ0,2, МПа | σB, МПа | δ5, % | ψ, % | KCU, Дж/м2 |

| 20 | 330 | 535 | 25 | 52 | 64 |

| 100 | 310 | 500 | 20 | 54 | 69 |

| 200 | 305 | 19 | 40 | 78 | |

| 300 | 215 | 22 | 69 | ||

| 400 | 185 | 500 | 23 | 64 | 59 |

| 500 | 160 | 365 | 24 | 70 | |

| 600 | 88 | 195 | 35 | 80 |

Физические свойства стали Ст5пc

| Tемпература | E 10— 5 | a 10 6 | l | r | C | R 10 9 |

| Град | МПа | 1/Град | Вт/(м·град) | кг/м3 | Дж/(кг·град) | Ом·м |

| 20 | 7850 |

При температуре +20 0С плотность стали составляет 7850 кг/м3

Технологические свойства стали Ст5пс

| Свариваемость: | ограниченая |

| Флокеночувствительность: | не чувствительна. |

| Склонность к отпускной хрупкости: | не склонна. |

Твердость стали Ст5пс

| Твердость Ст5пс | HB 10 -1 = 170 МПа |

Зарубежные аналоги стали марки Ст5пc

| США | A570Gr.50, A572Gr.50, K02507 |

| Германия | 1.0050, E295, Fe490-2, St50-2 |

| Япония | SS490 |

| Франция | A50-2, E295 |

| Англия | 4360-50B, E295, Fe490-2FN |

| Евросоюз | E295, E335, Fe50-2FN, Fe50-3FN |

| Италия | E295, Fe490 |

| Бельгия | FE490-2FN |

| Испания | A490-2, E295, Fe490-2FN |

| Китай | Q275 |

| Швеция | 1550, 2172 |

| Болгария | ASt5, E295, WSt5ps, WSt5sp |

| Венгрия | E295, Fe490-2 |

| Польша | MSt5, St5 |

| Румыния | OL50. 1 1 |

| Чехия | 11500 |

| Австрия | St50F |

| Швейцария | St50-2 |

| Юж.Корея | SS490 |

- Конструкционная сталь

- Инструментальная сталь

Расшифровка SSL обеспечивает применение политик и защиты к зашифрованному содержимому

Перейдите от громоздких устройств для расшифровки SSL к проверке зашифрованного содержимого в облаке с помощью iboss

Поскольку веб-сайты и облачные приложения переходят на зашифрованные соединения HTTPS, критически важно проверять зашифрованное содержимое, чтобы соответствовать требованиям, предотвращать вредоносное ПО и защищать от потеря данных. Выполнение расшифровки с помощью сетевых устройств является дорогостоящим и немасштабируемым. iboss Zero Trust Secure Service Edge выполняет эту функцию в облаке, чтобы легко и масштабируемо проверять зашифрованный трафик.

Узнать большеВыборочная расшифровка HTTPS-трафика для проверки содержимого на соответствие требованиям, вредоносное ПО и потерю данных

Узнать большеРасшифровать трафик на основе различных критериев, включая пользователя, группу, категорию и источник

Узнать большеИспользуйте эластичность облака для расшифровки трафика в масштабе

Выборочная расшифровка HTTPS-трафика для проверки соответствия требованиям, вредоносного ПО и потери данных

Хотя расшифровка HTTPS-трафика SSL/TLS необходима, для этого может потребоваться выборочный контроль. Например, может быть желательно избежать взлома HTTPS на высоконадежных финансовых сайтах при расшифровке трафика к адресатам, на которых размещены общие файлы, такие как Box или Dropbox. iboss Zero Trust Secure Service Edge предоставляет широкий набор опций выборочного дешифрования, которые позволяют расшифровывать определенный трафик, оставляя другой трафик нетронутым.

Например, может быть желательно избежать взлома HTTPS на высоконадежных финансовых сайтах при расшифровке трафика к адресатам, на которых размещены общие файлы, такие как Box или Dropbox. iboss Zero Trust Secure Service Edge предоставляет широкий набор опций выборочного дешифрования, которые позволяют расшифровывать определенный трафик, оставляя другой трафик нетронутым.

Эти детализированные и выборочные элементы управления расшифровкой и обходом HTTPS имеют решающее значение для обеспечения администраторов необходимыми инструментами для адекватного применения веб-фильтрации, соответствия требованиям, защиты от вредоносных программ, обнаружения бот-сетей и защиты от потери данных для пользователей.

Краткое описание решения

Простая проверка и защита зашифрованного HTTPS-трафика в облаке

Посмотреть краткое описание решения

Расшифровка трафика на основе различных критериев, включая пользователя, группу, категорию и источник

Расшифровка HTTPS может применяться к определенным пользователям или группам пользователей в сети на основе их группы Active Directory, группы безопасности LDAP или организационной единицы (OU).

Определенные пункты назначения могут быть расшифрованы путем обозначения определенных доменов. Полные категории веб-сайтов могут быть расшифрованы или обойдены при расшифровке… или они могут быть применены к подсети сети или вообще обойдены для этой подсети.

Используйте эластичность облака для расшифровки трафика в масштабе

Зашифрованный трафик SSL/TLS продолжает расти. Согласно отчету Google о прозрачности HTTPS-трафика, по состоянию на конец февраля 2020 года 97 % всего времени просмотра в браузере Chrome приходилось на зашифрованные соединения HTTPS. Практически все данные перемещались в облако по зашифрованным каналам передачи данных, что делало невозможным проверку и защиту сетевых данных, маскируемых защищенным соединением.

Отчет Google о прозрачности HTTPS —

Процент времени просмотра через HTTPS

Просмотрите отчет Google о прозрачности HTTPS.

С таким объемом зашифрованного HTTPS-трафика устройства сетевой безопасности не могут справиться с нагрузкой, связанной с дешифрованием HTTPS, чтобы обеспечить соответствие требованиям, защиту от вредоносных программ и потерю данных, применяемые к облачным подключениям. Вдобавок к этой проблеме, без дешифрования видимость отчетов исчезает, поскольку содержимое соединений не отображается для целей отчетов.

Вдобавок к этой проблеме, без дешифрования видимость отчетов исчезает, поскольку содержимое соединений не отображается для целей отчетов.

iboss Zero Trust Secure Service Edge обеспечивает сетевую безопасность как услугу непосредственно в облаке. Это позволяет организациям расшифровывать любой объем HTTPS-трафика для сетевой безопасности, не беспокоясь о повышении затрат или замедлении облачных подключений из-за расшифровки HTTPS. iboss Zero Trust Secure Service Edge обеспечивает контейнеризацию, которая обеспечивает бесконечное горизонтальное масштабирование: добавление дополнительных «кассовых полос» по мере увеличения пропускной способности и зашифрованного трафика для обеспечения быстрого подключения из любой точки мира.

Сделайте следующий шаг в переходе на крупнейшую в мире платформу безопасности, созданную с расчетом на будущее.

Подпишитесь на демонстрацию, чтобы увидеть, как iboss Zero Trust Edge предотвращает взломы, делая приложения, данные и службы недоступными для злоумышленников, позволяя доверенным пользователям безопасно и напрямую подключаться к защищенным ресурсам из любого места.

Reddit — погрузитесь во что-нибудь

(я знаю, что уже было проведено много исследований по шифрованию/дешифрованию, но я искал в Sub «современный шифр» и не нашел здесь предыдущих обсуждений.)

Редактировать: Отнеситесь к этому с недоверием. Я не эксперт в криптографии. Я могу ошибаться. Я просто делюсь своими выводами из своего личного исследования, и, возможно, современные шифры не имеют к этому никакого отношения, если я неправильно прочитал результаты. Я открыт для любого мнения, например, когда Фудзи говорит, что это не может быть современный шифр. По всей вероятности, речь идет не о современном шифре. Я просто оставлю пост для справки, просто чтобы показать, что это тупик. Кто-то другой может совершить ту же ошибку.

Использование инструмента шестнадцатеричного анализа кодов в игре предполагает, что они зашифрованы с использованием современного шифра. (Ссылка на boxentriq.com). Существует ограниченное количество современных шифров, и у них есть определенные характеристики, которые могут быть полезны для точного определения того, что мы ищем. Современные шифры требуют только секретный ключ для расшифровки данных. Это означало бы, что есть секретный ключ, который нужно найти, и, возможно, мы могли бы сузить, как выглядит ключ, основываясь на том, какой современный шифр используется.

Современные шифры требуют только секретный ключ для расшифровки данных. Это означало бы, что есть секретный ключ, который нужно найти, и, возможно, мы могли бы сузить, как выглядит ключ, основываясь на том, какой современный шифр используется.

Объяснение:

FF:06:B5 соответствует формату шестнадцатеричного кода. В игре есть много шестнадцатеричных кодов, которые, возможно, связаны между собой, в том числе Код Мисти, Ядро Деламена и Ядро Микоши. Ни один из этих кодов не дает четкого сообщения при преобразовании в текст. Хотя вполне возможно, что данные могут быть чем-то другим, инструменты анализа кода, такие как Cyberchef, не предлагают никакого другого объяснения, кроме шестнадцатеричных кодов.

Кажется, я добился прорыва, когда вставил числа в инструмент шестнадцатеричного анализа. Согласно сайту взлома кодов, на который я ссылался, 9Шестнадцатеричный код 0067, вероятно, зашифрован современным шифром, если процент единиц и нулей близок к 50%.

Я поместил это в инструмент шестнадцатеричного анализа: b16:b17 a0:a1 eb:ec eb:ec 16:17 e1:c1 FF:06:B5 b3:ef:c4:74:75:18:e0:7d :32:57:05:63:a7:ln:33:c8 b3:ef:74:75:18:e0:e1:57:46

Проценты для наших шестнадцатеричных кодов: 48,31% нулей и 51,69% единиц .

Почему это важно:

Во-первых, это предполагает, что коды не являются просто прямыми ссылками на что-то в их текущей форме. Вполне вероятно, что коды представляют собой зашифрованные данные.

Во-вторых, это объясняет, почему простое вставление кодов в инструмент расшифровки не дает четкого сообщения.

В-третьих, указывает на существование секретного ключа.

В-четвертых, существует ограниченное количество современных шифров. В описании современных шифров в инструменте, который я использовал, перечислены только четыре возможности: Aes, Des, Rc4 и Rsa.

Все современные шифры используют двоичные последовательности битов, и им требуется только секретный ключ для расшифровки данных.