конструкционная углеродистая сталь обыкновенного качества

Конструкционная углеродистая сталь обыкновенного качества Ст0 используется для изготовления неответственных деталей, второстепенных элементов конструкций – обшивки, кожухи, перила, шайбы, подкладки, арматура, настилы, другие изделия.

| Марка металлопроката | Заменитель |

| Ст0 | – |

| Марка | Классификация | Зарубежные аналоги |

| Ст0 | Сталь конструкционная углеродистая обыкновенного качества | есть |

Характеристика стали марки Ст0

Ст0 — Сталь конструкционная углеродистая обыкновенного качества, хорошо сваривается, сварка осуществляется без подогрева и без последующей термообработки, способы сварки: ручная дуговая сварка, автоматическая дуговая сварка под флюсом и газовой защитой, КТС, ЭШС.

Способы сварки стали 0:

- ручная дуговая сварка

- ручная аргонодуговая сварка

- автоматическая сварка под флюсом

- механизированная сварка плавящимся электродом в среде углекислого газа

- электрошлаковая сварка

- контактная сварка

Для сварки толщиной более 36 миллиметров рекомендуется подогрев и последующая термообработка, не склонна к флокеночувствительности, склонность к отпускной хрупкости отсутствует. Обрабатываемость резанием в горячекатаном состоянии при НВ 103-107 и σв=460 МПа, Kυ тв.спл. = 2,1 и Kυ б.ст. = 1,65, нашла свое применение в несущих элементах сварных и несварных конструкций и деталей, работающих при положительных температурах, активно используется в общестроительных решениях. Из данной марки стали выпускают детали и части грузовых вагонов, опор ЛЭП, экскаваторов и лесозаготовительной техники, морских сооружений, автомобильных мостов, строительных конструкций, нефтяных и газовых платформ. Ковку производят при температурном режиме от 1300 до 700 0С, охлаждение производят на воздухе.

Обрабатываемость резанием в горячекатаном состоянии при НВ 103-107 и σв=460 МПа, Kυ тв.спл. = 2,1 и Kυ б.ст. = 1,65, нашла свое применение в несущих элементах сварных и несварных конструкций и деталей, работающих при положительных температурах, активно используется в общестроительных решениях. Из данной марки стали выпускают детали и части грузовых вагонов, опор ЛЭП, экскаваторов и лесозаготовительной техники, морских сооружений, автомобильных мостов, строительных конструкций, нефтяных и газовых платформ. Ковку производят при температурном режиме от 1300 до 700 0С, охлаждение производят на воздухе.

Сталь конструкционная углеродистая обыкновенного качества Ст0 — характеристики, свойства, аналоги

На данной страничке приведены технические, механические и остальные свойства, а также характеристики стали марки Ст0.

Классификация материала и применение марки Ст0

Марка: Ст0 Классификация материала: Сталь конструкционная углеродистая обыкновенного качества Применение: для второстепенных моментов конструкций и неответственных деталей: настилы, арматура, подкладка, шайбы, перила, кожухи, обшивки и другие.

Химический состав материала Ст0 в процентном соотношении

| C | S | P |

| до 0.23 | до 0.06 | до 0.07 |

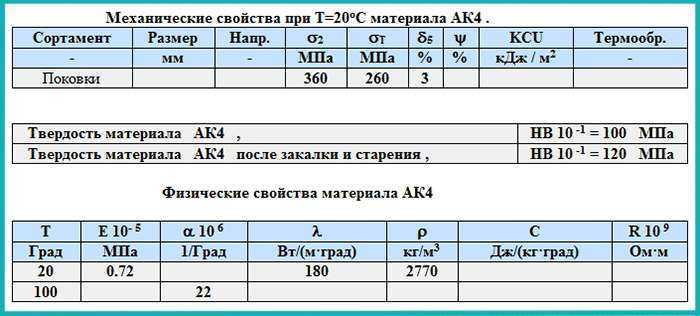

Механические свойства Ст0 при температуре 20oС

| Сортамент | Размер | Напр. | sв | sT | d5 | y | KCU | Термообр. |

| — | мм | — | МПа | МПа | % | % | кДж / м2 | — |

| Прокат, ГОСТ 535-2005 | 300 | 15-18 | ||||||

| Лист толстый, ГОСТ 14637-89 | 300 | 20-23 | ||||||

| Катанка, ГОСТ 30136-95 | 420-470 | 58-68 |

Технологические свойства Ст0

| Свариваемость: | без ограничений. |

| Флокеночувствительность: | не чувствительна. |

| Склонность к отпускной хрупкости: | не склонна. |

Расшифровка обозначений, сокращений, параметров

| Механические свойства : | |

| sв | — Предел кратковременной прочности , [МПа] |

| sT | — Предел пропорциональности (предел текучести для остаточной деформации), [МПа] |

| d5 | — Относительное удлинение при разрыве , [ % ] |

| y | — Относительное сужение , [ % ] |

| KCU | — Ударная вязкость , [ кДж / м2] |

| HB | — Твердость по Бринеллю , [МПа] |

| Физические свойства : | |

| T | — Температура, при которой получены данные свойства , [Град] |

| E | — Модуль упругости первого рода , [МПа] |

| a | — Коэффициент температурного (линейного) расширения (диапазон 20o— T ) , [1/Град] |

| l | — Коэффициент теплопроводности (теплоемкость материала) , [Вт/(м·град)] |

| r | — Плотность материала , [кг/м3] |

| C | — Удельная теплоемкость материала (диапазон 20o— T ), [Дж/(кг·град)] |

| R | — Удельное электросопротивление, [Ом·м] |

| Свариваемость : | |

| без ограничений | — сварка производится без подогрева и без последующей термообработки |

| ограниченно свариваемая | — сварка возможна при подогреве до 100-120 град. и последующей термообработке и последующей термообработке |

| трудносвариваемая | — для получения качественных сварных соединений требуются дополнительные операции: подогрев до 200-300 град. при сварке, термообработка после сварки — отжиг |

Другие марки из этой категории:

Обращаем ваше внимание на то, что данная информация о марке Ст0, приведена в ознакомительных целях. Параметры, свойства и состав реального материала марки Ст0 могут отличаться от значений, приведённых на данной странице. Более подробную информацию о марке Ст0 можно уточнить на информационном ресурсе Марочник стали и сплавов. Информацию о наличии, сроках поставки и стоимости материалов Вы можете уточнить у наших менеджеров. При обнаружении неточностей в описании материалов или найденных ошибках просим сообщать администраторам сайта, через форму обратной связи. Заранее спасибо за сотрудничество!

c-met.ru

Поставка Ст0

Поставляется в виде сортового проката, в том числе и фасонного по регламенту ГОСТ 2590-88 Прокат стальной горячекатаный круглый, ГОСТ 2591-88 Прокат стальной горячекатаный квадратный, ГОСТ 8239-89 Двутавры стальные горячекатаные, ГОСТ 19771-93 Уголки стальные гнутые равнополочные, ГОСТ 19772-93 Уголки стальные гнутые неравнополочные, ГОСТ 8278-83 Швеллеры стальные гнутые равнополочные, ГОСТ 8281-80 Швеллеры стальные гнутые неравнополочные, ГОСТ 8283-93 Профили стальные гнутые корытные равнополочные, ГОСТ 380-94 Сталь углеродистая обыкновенного качества, ГОСТ 8509-93 Уголоки стальные горячекатаные равнополочные, ГОСТ 8510-86 Уголки стальные горячекатаные неравнополочные, ГОСТ 8240-97 Швеллеры стальные горячекатаные, ГОСТ 535-88 Прокат сортовой и фасонный из углеродистой стали обыкновенного качества, ГОСТ 2879-88 Прокат стальной горячекатаный шестигранный, ГОСТ 19903-2015 Прокат листовой горячекатанный, ГОСТ 19904-90 Прокат листовой холоднокатанный, ГОСТ 16523-97 Прокат тонколистовой из углеродистой стали качественной и обыкновенного качества общего назначения, ГОСТ 503-81 Лента холоднокатаная из низкоуглеродистой стали, ГОСТ 103-76 Полоса стальная горячекатаная, ГОСТ 82-70 Прокат стальной горячекатаный широкополосный универсальный, ГОСТ 3282-74 Проволока стальная низкоуглеродистая общего назначения, ГОСТ 17305-71 Проволока из углеродистой конструкционной стали, ГОСТ 10705-80 Трубы стальные электросварные, ГОСТ 10706-76 Трубы стальные электростварные прямошовные, ГОСТ 3262-75 Трубы стальные водогазопроводные.

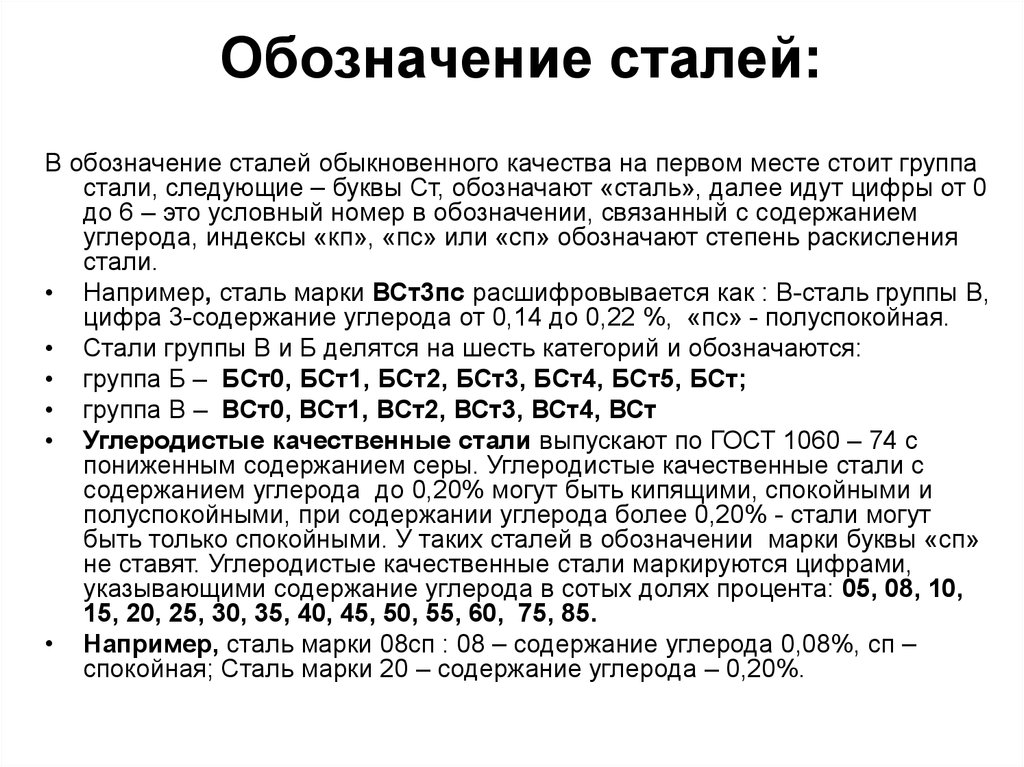

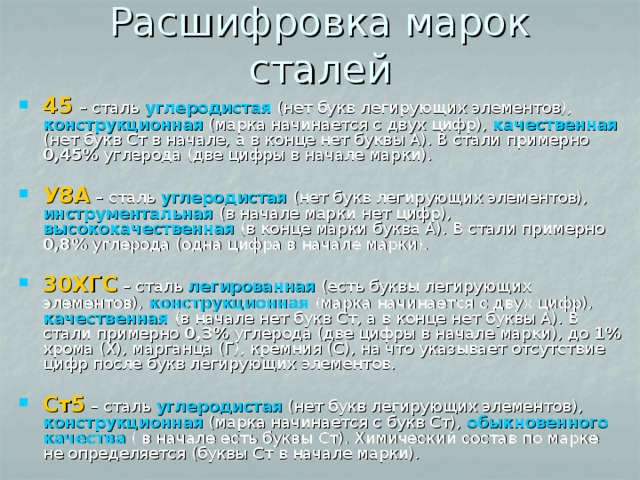

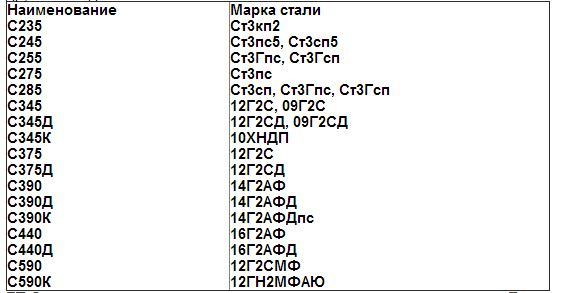

Классификация сталей

Чтобы разобраться с маркировками, необходимо разобраться, как классифицируют стальные сплавы по назначению. Принято определять свойства по нескольким параметрам:

- Химический состав определяет прочностные показатели. Здесь свойства определяются соотношениями в составе между железом и углеродом. Попутно изменения характеристик зависит от наличия легирующих элементов или веществ, ухудшающих показатели.

- В зависимости от способов производства меняется структура. Кованые изделия прочнее, литые могут образовывать поры или иные дефекты. При прокатывании через вальцы добиваются упрочнения и получения нужной формы.

- Для правильного использования определяют те или иные марки по назначению. Особенно важна подобная информация для сталей специального использования. В них даже небольшие изменения в химическом составе могут заметно изменять поведение при нагрузке или эксплуатации в агрессивной среде.

- Качество стальных слитков зависит от содержания вредных компонентов.

Сера и фосфор приводят к хладноломкости и красноломкости, поэтому металлурги стараются удалять из сплавом ухудшающие ингредиенты.

Сера и фосфор приводят к хладноломкости и красноломкости, поэтому металлурги стараются удалять из сплавом ухудшающие ингредиенты. - Кислород в стальных изделиях изменяет структуру. Для удаления в расплавленную массу вносят раскислители, они образуют окислы, не вносят негативные изменения металл.

Классификация сталей по основным показателям

Классификация по структуре

Структура исследуется на специальных шлифах. Их рассматривают под микроскопом, предварительно обработав полированную поверхность серной кислотой. Принято определять следующие состояния:

- доэвтектоидные характеризуются высоким содержанием феррита. Низкое содержание углерода не позволяет металлу проявлять достаточное сопротивление при механических нагрузках;

- эвтектоидные соответствуют наилучшим соотношением между прочностными и пластичными свойствами;

- заэвтектоидные стали используют при изготовлении инструмента. Их отличают высокая поверхностная твердость, а также сопротивляемость нагружениям;

- ледебуритные содержат карбиды.

Металл проявляет излишнюю хрупкость;

Металл проявляет излишнюю хрупкость; - ферритные показатели соответствуют свойствам, присущим чистому железу.

Эвтоктоидная сталь

Доэвтектодная сталь

Ледебурит. Видны включения карбида железа

Для улучшения свойств проводят нормализацию. Она заключается в снятии напряжений из деталей, имевших термообработку, связанную с улучшением свойств. Длительный нагрев и выдержка при температуре выше 720…750 °С, а последующее охлаждение приводит к отжигу. Зерна металла изменяют свой вид.

Верхний ряд показывает шлифы до нормализации, а нижний – после

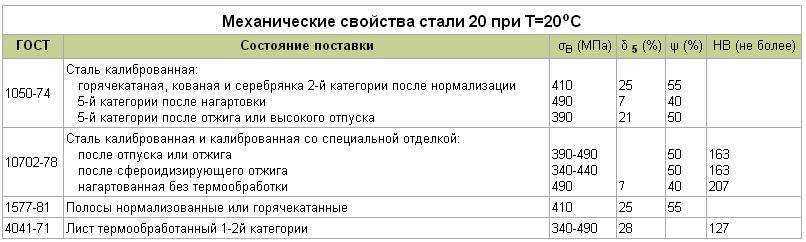

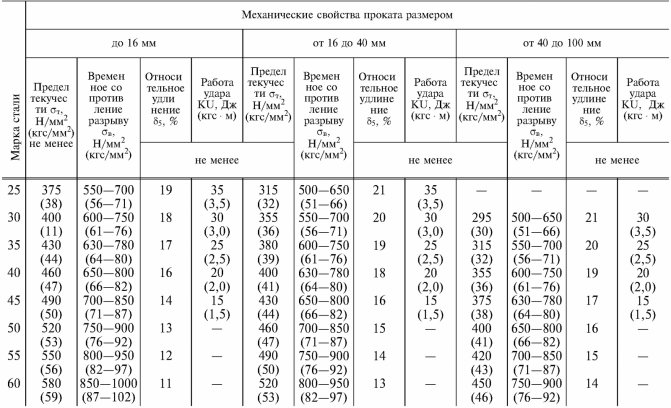

Механические свойства стали Ст0

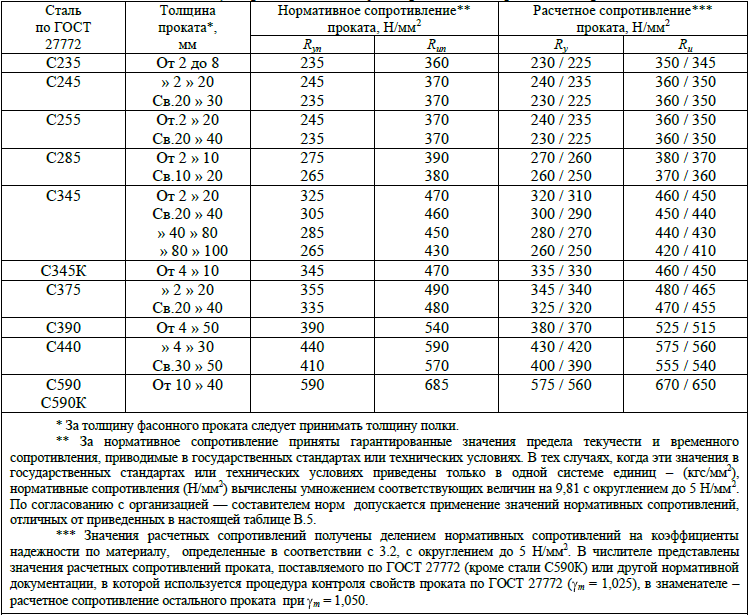

Механические свойства стали Ст0 по регламенту ГОСТ 380-94 отпускается в виде горячекатаного проката сечением до 20мм, от 20мм до 40мм, свыше 40мм до 100мм, а также более 100 мм. Предел прочности при растяжении 300-470 МПа. Относительное удлинение после разрыва 23 – 26%.

Механические свойства стали Ст3пс по регламенту ГОСТ 16523-89 и ГОСТ 19903-2006 в виде горячекатаного листового проката. Сечение выполнено от 1,5мм включительно до 100 мм включительно. Показатели относительного удлинения после разрыва составляют 15%, 18%, 20 и 23%. Ниже приведены данные в табличном варианте:

Сечение выполнено от 1,5мм включительно до 100 мм включительно. Показатели относительного удлинения после разрыва составляют 15%, 18%, 20 и 23%. Ниже приведены данные в табличном варианте:

| НД | Режим термообработки | Сечение, мм | σв, Н/мм2 | δ, % | Изгиб |

| не менее | |||||

| ГОСТ 535-2005 | В горячекатаном состоянии | До 20 | 300 | 18 | |

| Свыше 20 до 40 | 300 | 18 | |||

| Свыше 40 | 300 | 15 | |||

| ГОСТ 14637-89 | В горячекатаном состоянии | До 20 | 300 | 23 | d=2,5a |

| Св. 20 до 40 | 300 | 23 | d=3,5a | ||

| Св. 40 до 160 | 300 | 20 | d=3,5a | ||

| ГОСТ 380-71 (не поставляется) | Прокат горячекатаный | До 20 | 300 | 23 | |

Св. 20 до 40 20 до 40 | 300 | 22 | |||

| Св. 40 | 300 | 20 | |||

| ГОСТ 16523-70 (Образцы поперечные) (не поставляется) | Листы горячекатаные | До 2,0 | 300 | -11 | |

| Св. 2,0 до 3,9 | 300 | -13 | |||

| Листы холоднокатаные | До 2,0 | 300 | -14 | ||

| Св. 2,0 до 3,9 | 300 | -16 | |||

Резка

| Исходные данные | Обрабатываемость резанием Ku | |||

| Состояние | HB, МПа | sB, МПа | твердый сплав | быстрорежущая сталь |

| горячекатаное | 103–107 | 460 | 2,1 | 1,65 |

Вид поставки Ст0

| В20 — Классификация, номенклатура и общие нормы | ГОСТ 380-2005; |

| В22 — Сортовой и фасонный прокат | ГОСТ 535-2005; ГОСТ 5422-73; ГОСТ 8239-89; ГОСТ 8240-97; ГОСТ 8278-83; ГОСТ 8281-80; ГОСТ 8283-93; ГОСТ 8510-86; ГОСТ 8509-93; ГОСТ 30136-95; ГОСТ 9234-74; ГОСТ 10551-75; ГОСТ 30565-98; ГОСТ 19771-93; ГОСТ 19772-93; ГОСТ 19240-73; ГОСТ 2590-2006; ГОСТ 2591-2006; ГОСТ 19425-74; ГОСТ 2879-2006; ГОСТ 11474-76; |

| В23 — Листы и полосы | ГОСТ 8568-77; ГОСТ 14637-89; ГОСТ 14918-80; ГОСТ 103-2006; ГОСТ 19903-74; ГОСТ 82-70; |

| В24 — Ленты | ГОСТ 6009-74; ГОСТ 3560-73; |

| В34 — Ленты | ГОСТ 503-81; |

| В62 — Трубы стальные и соединительные части к ним | ГОСТ 3262-75; |

| В71 — Проволока стальная низкоуглеродистая | ГОСТ 3282-74; |

| В72 — Проволока стальная средне- и высокоуглеродистая | ГОСТ 17305-91; |

Склонность к отпускной хрупкости

Не склонна.

Массовая доля элементов не более, %:

| Сера | Углерод | Фосфор |

| 0,06 | 0,23 | 0,07 |

| Сортамент | ГОСТ | Размеры – толщина, диаметр | Режим термообработки | t | KCU | y | d5 | sт | sв |

| мм | 0С | кДж/м2 | % | % | МПа | МПа | |||

| Прокат | 535–2005 | 15–18 | 300 | ||||||

| Лист толстый | 14637–89 | 20–23 | 300 | ||||||

| Катанка | 30136–95 | 58–68 | 420–470 |

Зарубежные аналоги стали марки Ст0

| США | A283A, A366, Gr.A |

| Германия | 1.0035, 1.0035, Fe310-0, S185, St33, St33-1, St33-2 |

| Япония | SS330 |

| Франция | A33, S185 |

| Англия | 15HR, 15HS, Fe310-0, HR15, S185 |

| Евросоюз | S185 |

| Италия | Fe320, S185 |

| Бельгия | FE310-0 |

| Испания | A310-0, S185 |

| Китай | Q195, Q195-b, Q195-F, Q195-Z |

| Швеция | 1300 |

| Болгария | ASt0, S185 |

| Венгрия | Fe310O, S185 |

| Польша | St0S |

| Румыния | OL32. 1 1 |

| Чехия | 10000, 10004 |

| Австрия | St00H |

- Конструкционная сталь

- Инструментальная сталь

Сталь Ст0: Расшифровка марки и свойства

- Главная

- Справочник

- Марки сталей org/ListItem»>

|

Марка стали |

Вид поставки Cортовой прокат – ГОСТ 380-71, ГОСТ 2590-2006 |

|||||||||||||||||||||||||

|

Ст0 |

||||||||||||||||||||||||||

|

Массовая доля элементов, %, по ГОСТ 380–71 |

Температура критических точек, ºС |

|||||||||||||||||||||||||

|

С |

Si |

Mn |

S |

P |

Cr |

Ni |

Cu |

As |

N |

Ас1 |

Ас3 |

Аr1 |

Аr3 |

|||||||||||||

|

0,19– 0,23 |

0,6 |

0,4– 0,50 |

≤ 0,060 |

≤ 0,070 |

≤ 0,30 |

≤ 0,30 |

≤ 0,30 |

≤ 0,080 |

≤ 0,010 |

735 |

854 |

682 |

835 |

|||||||||||||

|

Механические свойства при комнатной температуре |

||||||||||||||||||||||||||

|

НД |

Режим термообработки |

Сечение, мм |

σ0,2, Н/мм2 |

σВ, Н/мм2 |

δ, % |

Ψ, % |

KCU, Дж/см2 |

Изгиб |

НВ |

|||||||||||||||||

|

Операция |

t, ºС |

Охлаждающая среда |

не менее |

|||||||||||||||||||||||

|

ГОСТ 380–71 |

В горячекатаном состоянии |

До 20 Свыше 20 до 40 Свыше 40 до100 Свыше 100 до 160 |

225 215 205 195 |

330– 430 330– 430 330– 430 330– 430 |

32 31 29 29 |

– – – – |

– – – |

d=1,5a d=2,5a d=2,5a d=2,5a |

||||||||||||||||||

|

ГОСТ 16523–97 |

Горячекатаный лист в термически обработанном состоянии |

До 2,0 Свыше 2,0 |

– – |

300– 480 300– 480 |

21

23 |

– – |

– – |

d=0 d=a |

||||||||||||||||||

|

Холоднокатаный лист в термически обработанном состоянии |

До 2,0 Свыше 2,0 |

– – |

300– 480 300– 480 |

24 |

– – |

– – |

d=0 d=a |

|||||||||||||||||||

|

Назначение. сварных конструкций. |

||||||||||||||||||||||||||

|

Предел выносливости, Н/мм2 |

Состояние стали |

Ударная вязкость, KCU, Дж/см2, при t, ºС |

Термообработка |

|||||||||||||||||||||||

|

σ-1 |

τ-1 |

+ 20 |

0 |

– 20 |

– 40 |

– 60 |

– 80 |

|||||||||||||||||||

|

176–206 |

– |

При σВ=330–430 Н/мм2. |

24–64 |

13–16 |

8 |

8 |

– |

– |

||||||||||||||||||

|

Технологические характеристики |

||||||||||||||||||||||||||

|

Ковка |

Охлаждение поковок, изготовленных |

|||||||||||||||||||||||||

|

Вид полуфабриката |

Температурный интервал ковки, ºС |

из слитков |

из заготовок |

|||||||||||||||||||||||

|

Размер сечения, мм |

Условия охлаждения |

Размер сечения, мм |

Условия охлаждения |

|||||||||||||||||||||||

|

Слиток |

начала 1300, конца 700 | |||||||||||||||||||||||||

|

Заготовка |

||||||||||||||||||||||||||

|

Свариваемость |

Обрабатываемость резанием |

Флокеночувствительность |

||||||||||||||||||||||||

|

Сваривается без ограничений Способы сварки: РД, РАД, АФ, МП, ЭШ и КТ. При толщине свыше 36 мм рекомендуются подогрев и последующая термообработка. КТ – без ограничений. |

В горячекатаном состоянии при ≤ 137 НВ К√ = 2,0 (твердый сплав), К√ = 1,6 (быстрорежущая сталь) |

Не чувствительна |

||||||||||||||||||||||||

|

Не склонна к отпускной хрупкости |

||||||||||||||||||||||||||

|

Не склонна |

||||||||||||||||||||||||||

Другие стали углеродистые обыкновенного качества

Оставьте заявку и получитеактуальные цены и сроки поставки Ответим в течение 15 минут. Предложение будет у вас в течение 24 часов

Отправляя форму, я соглашаюсь с политикой о персональных данных

Расшифровка SSL/TLS

Шифрование конфиденциальных данных является важной частью защиты ваших сетевых активов,

однако шифрование также снижает видимость сети для кибербезопасности и

судебная экспертиза. Поскольку зашифрованный трафик становится все более распространенным вектором для вредоносных

активности, мы рекомендуем вам настроить систему ExtraHop для расшифровки ваших критически важных

Трафик SSL/TLS для обеспечения обнаружения, которые могут идентифицировать подозрительное поведение и потенциальное

атаки.

Поскольку зашифрованный трафик становится все более распространенным вектором для вредоносных

активности, мы рекомендуем вам настроить систему ExtraHop для расшифровки ваших критически важных

Трафик SSL/TLS для обеспечения обнаружения, которые могут идентифицировать подозрительное поведение и потенциальное

атаки.

Для расшифровки SSL/TLS должны быть выполнены следующие требования:

- Трафик вашего сервера SSL/TLS должен быть зашифрован поддерживаемым набором шифров.

- Вы можете расшифровывать трафик только для услуг, которые вы предоставляете и контроль в вашей сети.

Типы шифрования

Когда клиент инициирует подключение к серверу через SSL/TLS, серия рукопожатий

обмены идентифицируют набор шифров, который включает в себя набор алгоритмов, которые шифруют

данные и удостоверяет целостность данных.

Вы можете настроить систему ExtraHop для расшифровки трафика SSL/TLS в зависимости от типа поддерживаемый набор шифров, который сетевое соединение защищено с.

Переадресация сеансового ключа

Когда переадресация ключей сеанса включена в системе ExtraHop, облегченный агент может быть установлен на сервере для пересылки сеансовых ключей в систему, и система способный расшифровать соответствующий трафик SSL/TLS.

Идеальная переадресация Наборы шифров Secrecy (PFS) взаимно получают ключ сеанса через серию обмены между клиентом и сервером — только клиент и сервер знают сеанс ключ, который никогда не передается по проводной сети. Даже если долгосрочный ключ сервера скомпрометирован, эфемерный сеансовый ключ остается в безопасности.

Сертификаты и ключи

При

сертификат и закрытый ключ для поддерживаемых

комплекты шифров загружаются в систему ExtraHop, система может

расшифровать соответствующий трафик SSL/TLS.

| Примечание. | TLS 1.2 и более ранние версии поддерживают RSA для обмен ключами, а TLS 1.3 — нет. |

Наборы шифров для RSA может быть расшифрован с помощью сертификата сервера и закрытого ключа. Когда клиент подключается серверу через SSL/TLS, сервер отвечает сертификатом, подтверждающим его личность и делится открытым ключом. Клиент генерирует и шифрует сеансовый ключ и отправляет зашифрованный сеансовый ключ на сервер. Клиент подтверждает, что сертификат подписан доверенным центром сертификации и что сервер соответствует запрашиваемый домен.

Поскольку зашифрованный сеансовый ключ отправляется

проводная сеть во время рукопожатия, а закрытый ключ хранится в течение длительного времени на

сервер, любой, у кого есть доступ к трафику, сертификат сервера и приватный

key может получить сеансовый ключ и расшифровать данные. Команды, которые отвечают за

шифруя свой трафик, может не решиться поделиться закрытыми ключами с другими устройствами

в сети, чтобы свести риск к минимуму.

Команды, которые отвечают за

шифруя свой трафик, может не решиться поделиться закрытыми ключами с другими устройствами

в сети, чтобы свести риск к минимуму.

Рекомендации

Вот некоторые рекомендации, которые следует учитывать при внедрении SSL/TLS. шифрование.

- Отключите SSLv2, чтобы уменьшить проблемы безопасности на уровне протокола.

- Отключите SSLv3, если это не требуется для совместимости со старыми клиенты.

- Отключите сжатие SSL, чтобы избежать безопасности CRIME уязвимость.

- Отключите билеты сеанса, если вы не знакомы с рисками, которые может ослабить совершенную прямую секретность.

- Настройте сервер для выбора набора шифров в порядке сервера.

предпочтение.

предпочтение. - Обратите внимание, что переадресация ключей сеанса является единственным шифруется с помощью TLS 1.3.

Какой трафик расшифровывать

Трафик, который вы хотите проверить, скорее всего, содержит конфиденциальные данные, поэтому ExtraHop система не записывает расшифрованные данные полезной нагрузки на диск. Система ExtraHop анализирует трафик в режиме реального времени, а затем отбрасывает ключ сеанса, если не развернуто устройство трассировки для непрерывного захвата пакетов. При желании систему можно настроить для хранения сеанса ключ с пакетами, что является более безопасным подходом, чем совместное использование долгосрочного закрытого ключа с аналитики.

Вот несколько примеров типов данных, которые следует использовать для расшифровки. система ExtraHop:

- Трафик, ценный для проверки на предмет безопасности, например HTTP

и трафик базы данных.

Расшифровка HTTP может выявить атаки веб-приложений, такие как

Внедрение SQL и межсайтовый скриптинг, которые входят в список самых распространенных OWASP.

атаки и критические эксплойты веб-CVE, такие как F5 BIG-IP CVE и Citrix ADC CVE.

Расшифрованный трафик базы данных выявляет подозрительное поведение, такое как перечисление и

необычный доступ к таблице.

Расшифровка HTTP может выявить атаки веб-приложений, такие как

Внедрение SQL и межсайтовый скриптинг, которые входят в список самых распространенных OWASP.

атаки и критические эксплойты веб-CVE, такие как F5 BIG-IP CVE и Citrix ADC CVE.

Расшифрованный трафик базы данных выявляет подозрительное поведение, такое как перечисление и

необычный доступ к таблице. - Трафик, для которого может потребоваться судебный аудит для соответствия требованиям. нормативных актов или для расследования инцидентов в критически важных системах, таких как базы данных, системы, содержащие ценную интеллектуальную собственность, или серверы, предоставлять важные сетевые услуги.

Вы также можете определить тип зашифрованного трафика для конкретного устройства

обнаружен системой ExtraHop. Найдите устройство

в системе и перейдите на страницу сведений об устройстве.

На левой панели щелкните SSL в разделе «Действия сервера». раздел. На центральной панели прокрутите до диаграммы Top Cipher Suites.

Как расшифровать SSL-трафик

Способ расшифровки SSL-трафика зависит от набора шифров и вашего сервера выполнение.

| Примечание: | См. информацию о поддерживаемых наборах шифров какие наборы шифров могут быть расшифрованы и их требования. |

Если ваш SSL-трафик зашифрован наборами шифров PFS, вы можете установить

Программное обеспечение для перенаправления сеансовых ключей ExtraHop на каждом сервере с SSL-трафиком, который вы

хочу расшифровать. Сеансовый ключ перенаправляется в систему ExtraHop, и трафик может

быть расшифрованы. Обратите внимание, что ваши серверы должны поддерживать программное обеспечение пересылки ключей сеанса.

- Установить сеансовый ключ ExtraHop форвардер на сервере Windows

- Установить сеансовый ключ ExtraHop форвардер на сервере Linux

Если у вас есть балансировщик нагрузки F5, вы можете обмениваться ключами сеанса через балансировщик и не устанавливайте программное обеспечение для пересылки ключей сеанса на каждый сервер.

- Пересылка сеансового ключа из F5 LTM

Если ваш SSL-трафик зашифрован наборами шифров RSA, вы все равно можете установить программное обеспечение пересылки ключей сеанса на ваших серверах (рекомендуется). Кроме того, вы можете загрузить сертификат и закрытый ключ в систему ExtraHop

- Расшифровать SSL-трафик с сертификаты и закрытые ключи

Мы рекомендуем расшифровывать только тот трафик, который вам нужен. Вы можете настроить

система ExtraHop для расшифровки только определенных протоколов и сопоставления трафика протокола с

нестандартные порты.

Вы можете настроить

система ExtraHop для расшифровки только определенных протоколов и сопоставления трафика протокола с

нестандартные порты.

- Добавить зашифрованный протоколы

- Добавить глобальный порт в протокол отображение

Расшифровка пакетов для судебного аудита

Если у вас настроено устройство Trace или другое хранилище пакетов, вы можете хранить сеансовые ключи на устройстве Trace, и вы можете загружать сеансовые ключи с помощью захватывает пакеты, чтобы вы могли расшифровать пакеты в инструменте анализа пакетов, таком как как Wireshark. Эти параметры позволяют безопасно расшифровывать трафик без совместного использования. долгосрочные закрытые ключи с аналитиками.

Система хранит сеансовые ключи только для пакетов на диске — поскольку пакеты перезаписываются,

соответствующие сохраненные сеансовые ключи удаляются. Только сеансовые ключи для расшифрованного трафика

отправляются на устройство Trace для хранения. Система ExtraHop отправляет сессию

ключ с соответствующей информацией о потоке на устройство Trace. Если у пользователя

пакеты и привилегии сеансового ключа, сеансовый ключ предоставляется при наличии

соответствующий поток в запрошенном временном диапазоне. Посторонние сеансовые ключи не сохраняются, и

количество сеансовых ключей, которые может использовать система ExtraHop, не ограничено.

получать.

Только сеансовые ключи для расшифрованного трафика

отправляются на устройство Trace для хранения. Система ExtraHop отправляет сессию

ключ с соответствующей информацией о потоке на устройство Trace. Если у пользователя

пакеты и привилегии сеансового ключа, сеансовый ключ предоставляется при наличии

соответствующий поток в запрошенном временном диапазоне. Посторонние сеансовые ключи не сохраняются, и

количество сеансовых ключей, которые может использовать система ExtraHop, не ограничено.

получать.

Мы рекомендуем проявлять осторожность при предоставлении привилегий системе ExtraHop

пользователи. Вы можете указать

привилегии, которые позволяют пользователям просматривать и загружать пакеты или просматривать и

загружать пакеты и сохраненные сеансовые ключи. Сохраненные сеансовые ключи должны быть

доступны для пользователей, которые должны иметь доступ к конфиденциальному расшифрованному трафику. В то время

Система ExtraHop не записывает расшифрованные данные полезной нагрузки на диск, доступ к сеансу

keys позволяет расшифровывать связанный трафик. Чтобы обеспечить сквозную безопасность,

сеансовые ключи шифруются при перемещении между устройствами, а также когда ключи

хранятся на диске.

В то время

Система ExtraHop не записывает расшифрованные данные полезной нагрузки на диск, доступ к сеансу

keys позволяет расшифровывать связанный трафик. Чтобы обеспечить сквозную безопасность,

сеансовые ключи шифруются при перемещении между устройствами, а также когда ключи

хранятся на диске.

- Сохранить сеансовые ключи SSL на подключенные устройства Trace

- Загрузить сеансовые ключи с помощью захват пакетов

Зеркальное отображение расшифровки SSL | Junos OS

Функция зеркалирования расшифровки SSL позволяет вам для мониторинга входящего и исходящего трафика приложений, расшифрованного SSL устройство серии SRX. Дополнительные сведения о зеркальном отображении расшифровки SSL см. прочитайте эту тему.

Понимание функций зеркалирования расшифровки SSL

Запуск в ОС Junos

Выпуск 18. 4R1, функция зеркального отображения расшифровки SSL для переадресации SSL

прокси, а для SSL введен обратный прокси.

4R1, функция зеркального отображения расшифровки SSL для переадресации SSL

прокси, а для SSL введен обратный прокси.

Функция зеркалирования расшифровки SSL позволяет отслеживать расшифрованный трафик приложений, входящий и исходящий из серии SRX устройство. Когда вы включаете эту функцию, устройство серии SRX использует Интерфейс Ethernet — настроенный интерфейс зеркалирования расшифровки SSL — для пересылать копию расшифрованного SSL-трафика в доверенную коллекцию трафика инструмент или сетевой анализатор для проверки и анализа. Как правило, вы подключаете это внешнее устройство мониторинга к расшифровке SSL зеркалирование интерфейса через коммутационное устройство. Внешнее зеркало порт сборщика трафика — это порт (или интерфейс), который получает копия расшифрованного трафика из интерфейса зеркалирования расшифровки SSL на устройстве серии SRX.

Чтобы использовать функцию зеркалирования расшифровки SSL, вы определяете

профиль прокси и примените его к политике безопасности. Политика безопасности

Правило позволяет вам определить трафик, который вы хотите, чтобы устройство расшифровывало.

Когда вы присоединяете профиль SSL-прокси к правилу политики безопасности,

трафик, соответствующий правилу политики безопасности, расшифровывается. SSL

интерфейс зеркалирования расшифровки доставляет копию расшифрованного HTTPS

и STARTTLS (POP3S/SMTPS/IMAPS) трафик на доверенное внешнее устройство

или инструмент сбора трафика для проверки и анализа.

Политика безопасности

Правило позволяет вам определить трафик, который вы хотите, чтобы устройство расшифровывало.

Когда вы присоединяете профиль SSL-прокси к правилу политики безопасности,

трафик, соответствующий правилу политики безопасности, расшифровывается. SSL

интерфейс зеркалирования расшифровки доставляет копию расшифрованного HTTPS

и STARTTLS (POP3S/SMTPS/IMAPS) трафик на доверенное внешнее устройство

или инструмент сбора трафика для проверки и анализа.

Встроенные 5-кратные данные расшифрованного IP-пакета включает те же следующие значения, что и зашифрованные IP-пакеты:

что расшифрованный трафик сохраняется в формате захвата пакетов (Wireshark) и вы можете воспроизвести данные позже.

Только порядковые номера TCP и номера ACK строятся на основе

на фактической расшифрованной полезной нагрузке, пересылаемой при зеркалировании расшифровки SSL

порт. Если размер расшифрованного пакета превышает максимальный размер передаваемого

размер (MTU) порта зеркалирования расшифровки SSL, затем расшифрованный

полезная нагрузка делится на несколько сегментов TCP в зависимости от размера MTU. требования.

требования.

- Зеркалирование расшифровки SSL до или после применения политики

- Поддержка зеркалирования расшифровки SSL

- Преимущества зеркалирования расшифровки SSL

- Ограничения

- Поддержка зеркалирования расшифровки SSL в кластере шасси

Зеркалирование расшифровки SSL до или после применения политики

По умолчанию устройство серии SRX пересылает расшифрованную полезная нагрузка на зеркальный порт до того, как ОС Junos применит безопасность уровня 7 услуги, включая IDP, Juniper SKY ATP и UTM. Эта опция позволяет вам воспроизвести события и проанализировать трафик, создающий угрозу или запускает действие падения.

Вы также можете настроить зеркалирование расшифрованного трафика после

соблюдение политики безопасности. С этой опцией только трафик, который

пересылается через политику безопасности зеркально. Однако, если

расшифрованная полезная нагрузка изменяется при применении политики безопасности,

модифицированная расшифрованная полезная нагрузка пересылается на зеркальный порт. Сходным образом,

если расшифрованный трафик отбрасывается из-за применения политики

(например, при обнаружении угрозы в расшифрованном трафике),

этот конкретный расшифрованный трафик не перенаправляется на зеркальный порт.

Сходным образом,

если расшифрованный трафик отбрасывается из-за применения политики

(например, при обнаружении угрозы в расшифрованном трафике),

этот конкретный расшифрованный трафик не перенаправляется на зеркальный порт.

Поддержка зеркального отображения расшифровки SSL

Поддерживается для прямого прокси-сервера SSL и обратного прокси-сервера SSL.

Поддерживается как для трафика IPv4, так и для трафика IPv6.

Расшифрованный SSL-трафик, доступный на зеркальном порту находится в формате открытого текста. Все наборы шифров, поддерживаемые Прокси-сервер SSL поддерживает функцию зеркалирования расшифровки SSL. Для список поддерживаемых наборов шифров см. в разделе Обзор SSL-прокси.

Преимущества зеркалирования расшифровки SSL

Обеспечивает комплексный сбор данных для аудита, исследования и исторические цели.

Обеспечивает предотвращение утечки данных.

Включает дополнительную обработку безопасности, выполняемую третьей стороной приспособления для IDP, UTM и так далее.

Предоставляет информацию о существующих угрозах.

Ограничения

Поддержка зеркалирования расшифровки SSL в кластере шасси

Начиная с версии ОС Junos 18.4R1-S2 и версии ОС Junos 19.2R1, функция зеркалирования расшифровки SSL поддерживается на Интерфейс Ethernet (reth) на устройствах серии SRX, работающих в шасси кластер.

set interfaces reth30 redundant-ether-options redundancy-group 1 набор интерфейсов reth30 unit 0 семейство inet

Настройка зеркалирования расшифровки SSL

В этом примере показано, как включить зеркалирование Расшифрованный SSL-трафик на устройстве серии SRX.

Конфигурация

- Пошаговая процедура

- Результаты

Пошаговая процедура

Используйте следующие шаги для настройки расшифровки SSL зеркальное отражение.

Определите интерфейс зеркального отображения расшифровки SSL с логическим номер блока 0.

user@host# set interfaces ge-0/0/2 unit 0

Укажите интерфейс зеркалирования расшифровки SSL в Профиль SSL-прокси.

user@host# set services ssl proxy profile profile-1 зеркало-расшифровка-трафик интерфейс ge-0/0/2.0

Ge-0/0/2.0 настроен как выделенное зеркалирование расшифровки SSL интерфейс.

Укажите MAC-адрес внешнего зеркала порт сбора трафика.

user@host# set services ssl proxy profile profile-1 зеркало-расшифровка-трафика MAC-адрес назначения 00:50:56:a6:5f:1f

Создайте политику безопасности, указав критерии соответствия для трафика.

user@host# установка политик безопасности из зоны доверия в зону политика недоверия policy-1 соответствует исходному адресу любой

user@host# установка политик безопасности из зоны доверия в зону политика недоверия политика-1 соответствует адресу назначения любой

user@host# установка политик безопасности из зоны доверия в зону политика недоверия политика-1 соответствует приложению любой

Прикрепите профиль SSL-прокси к правилу политики безопасности.

user@host# установить политики безопасности из зоны доверия в зону политику недоверия policy-1, затем разрешить приложения-службы ssl-proxy имя-профиля profile-1

Эта конфигурация включает сборщик трафика внешнего зеркала порт (или интерфейс) для получения копии расшифрованного трафика от интерфейс зеркалирования расшифровки SSL на устройстве серии SRX.

Результаты

В режиме конфигурации подтвердите свою конфигурацию, введя

профиль прокси-сервера show services ssl и показывают безопасность

политики from-zone trust to-zone untrust policy команд. Если

вывод не отображает предполагаемую конфигурацию, повторите

инструкции по настройке в этом примере, чтобы исправить это.

[править]

user@host# показать сервисы профиль прокси-сервера ssl profile-1

сертификат сервера Email_server_cert;

зеркало-расшифровать-трафик {

интерфейс GE-0/0/2.0;

MAC-адрес назначения 00:50:56:a6:5f:1f;

}

[править]

user@host# показать политики безопасности из зоны доверия в зону политики недоверия policy-1

соответствовать {

исходный адрес любой;

адрес назначения любой;

приложение любое;

}

затем {

разрешать {

прикладные службы {

SSL-прокси {

профиль-имя профиль-1;

}

}

}

}

Если вы завершили настройку устройства, введите commit из режима настройки.

- Требования

- Обзор

- Проверка

Требования

В этом примере используется следующее аппаратное и программное обеспечение компоненты:

Никакой специальной настройки, кроме инициализации устройства, не требуется перед настройкой этой функции.

Прежде чем начать:

Настройте SSL-прокси. См. Обзор SSL-прокси.

Интерфейс зеркального отображения расшифровки SSL, который вы настраиваете не должен быть частью каких-либо зон безопасности.

Убедитесь, что интерфейс зеркалирования расшифровки SSL и фактические интерфейсы обработки SSL-трафика клиент-сервер являются частью тот же экземпляр маршрутизации.

Убедитесь, что интерфейс зеркалирования расшифровки SSL включен устройство серии SRX и порт сборщика трафика внешнего зеркала должны быть частью одного и того же широковещательного домена.

Примечание:

Вам не нужно настраивать отдельный

политика, разрешающая трафик с устройства серии SRX на расшифровку SSL

зеркалирование интерфейса. .

.

Обзор

В этом примере настройте профиль прямого прокси-сервера SSL, указав имя интерфейса зеркалирования расшифровки SSL и MAC-адрес порта сборщика трафика внешнего зеркала. Далее создайте безопасность политики и вызовите прокси-сервер SSL в качестве службы приложения на разрешенном трафик. Трафик, соответствующий правилу политики безопасности, расшифровывается. Затем копия расшифрованной полезной нагрузки SSL инкапсулируется в IP-адрес. пакет и перенаправляется на сборщик трафика на внешнем зеркале порт через интерфейс зеркалирования расшифровки SSL.

Рисунок 1 иллюстрирует топология, используемая в этом примере.

Рис. 1. Расшифровка SSL Зеркальное отображение

В таблице 1 приведены подробные сведения о параметрах, используемых в этом примере.

Параметр | Имя |

|---|---|

Интерфейс зеркалирования расшифровки SSL на устройстве серии SRX | гэ-0/0/2. |

Сера и фосфор приводят к хладноломкости и красноломкости, поэтому металлурги стараются удалять из сплавом ухудшающие ингредиенты.

Сера и фосфор приводят к хладноломкости и красноломкости, поэтому металлурги стараются удалять из сплавом ухудшающие ингредиенты. Металл проявляет излишнюю хрупкость;

Металл проявляет излишнюю хрупкость; Неответственные детали, требующие повышенной пластичности или глубокой вытяжки; малонагруженные элементы

Неответственные детали, требующие повышенной пластичности или глубокой вытяжки; малонагруженные элементы

предпочтение.

предпочтение. Расшифровка HTTP может выявить атаки веб-приложений, такие как

Внедрение SQL и межсайтовый скриптинг, которые входят в список самых распространенных OWASP.

атаки и критические эксплойты веб-CVE, такие как F5 BIG-IP CVE и Citrix ADC CVE.

Расшифрованный трафик базы данных выявляет подозрительное поведение, такое как перечисление и

необычный доступ к таблице.

Расшифровка HTTP может выявить атаки веб-приложений, такие как

Внедрение SQL и межсайтовый скриптинг, которые входят в список самых распространенных OWASP.

атаки и критические эксплойты веб-CVE, такие как F5 BIG-IP CVE и Citrix ADC CVE.

Расшифрованный трафик базы данных выявляет подозрительное поведение, такое как перечисление и

необычный доступ к таблице.