Как работает группа безопасности в системе отопления

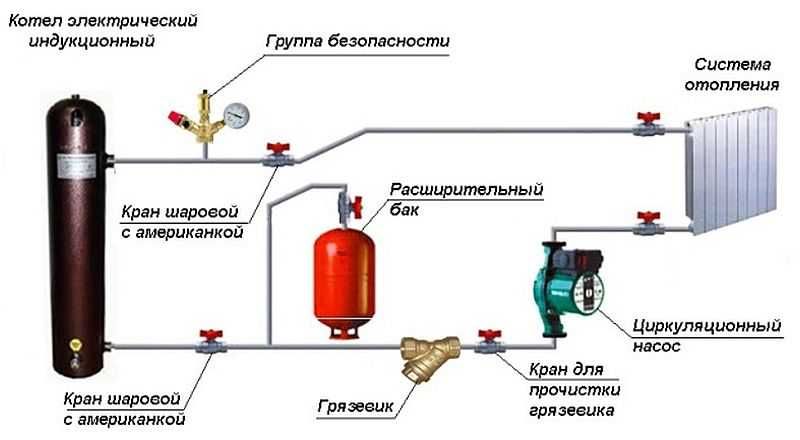

Одним из ключевых звеньев водяной системы отопления является группа безопасности или, как ее еще называют, блок безопасности. Это механизм, представляющий собой набор приборов, которые обеспечивают безаварийную работу системы и контролируют давление теплоносителя. В случае возникновения аварийной ситуации (к примеру выход из строя расширительного бака), в системе отопления резко увеличится давление, из-за чего может разорваться труба или выйти из строя теплообменник отопительного котла. Для компенсации избыточного давления и предотвращения “завоздушивания” системы, подключается в работу группа безопасности. Она в автоматическом режиме сбрасывает лишнее давление, и тем самым не дает ему превышать заданную норму, сохраняя работоспособность системы отопления.

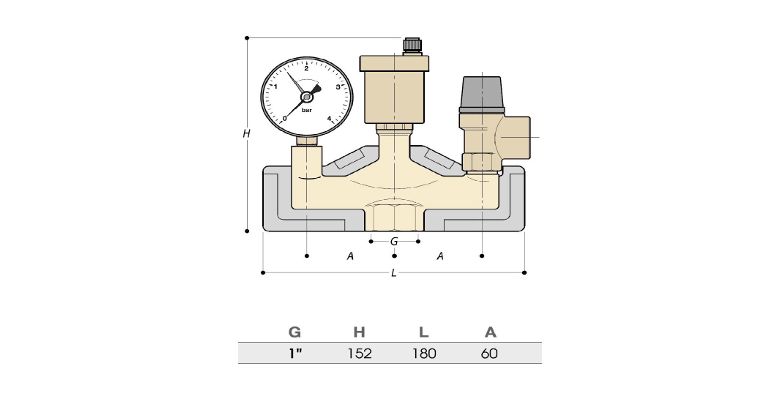

Группа безопасности состоит из металлического корпуса с резьбовыми соединениями, на котором установлены манометр, воздухоотводчик и предохранительный клапан.

- Манометр. Измерительный прибор, обеспечивающий визуальный контроль над давлением и температурой в системе отопления. Необходимо помнить, что оптимальным. Для большинства отопительных приборов считается значение, составляющее 1,5 – 2 атмосферы.

- Воздухоотводчик. Автоматически сбрасывает лишний воздух из системы. При повышении в системе отопления давления ( к примеру при закипании теплоносителя, сопровождающиеся выделением горячего воздуха, способного разрушить систему), он автоматически отводит из нее лишний воздух.

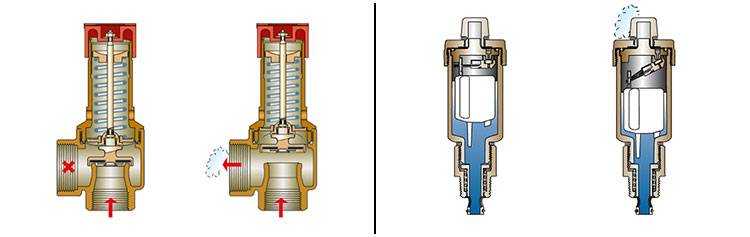

- Предохранительный клапан. Предназначен для сброса излишков жидкости из закрытой системы, если при нагревании теплоноситель расширяется и создает избыточное давление. Самым чувствительным местом системы отопления является теплообменник котла, поэтому предохранительный клапан необходимо подбирать с таким же порогом срабатывания, который максимально допустим при эксплуатации отопительного оборудования (данный параметр указан в паспорте котла).

Если по каким-то причинам расширительный бак не компенсировал расширения теплоносителя, то давление внутри системы будет нарастать, в какой-то момент срабатывает механизм предохранительного клапана и открывается путь для выхода лишнего теплоносителя, а через воздухоотводчик выходит лишний воздух. Чтобы избежать ожогов при внезапном открытии обратного клапана и выбросе лишнего теплоносителя, к его отводу присоединяют отводную трубу, которую направляют в систему канализации. Не следует думать, что при срабатывании предохранительного клапана система теряет много жидкости. Как правило для нормализации давления требуется сбросить не более 100 граммов теплоносителя.

Чтобы избежать ожогов при внезапном открытии обратного клапана и выбросе лишнего теплоносителя, к его отводу присоединяют отводную трубу, которую направляют в систему канализации. Не следует думать, что при срабатывании предохранительного клапана система теряет много жидкости. Как правило для нормализации давления требуется сбросить не более 100 граммов теплоносителя.

Установка группы безопасности на отопление

Настенные котлы отопления, как правило выпускаются уже с блоком безопасности, и поэтому дополнительно устанавливать его не нужно. В напольных котлах, особенно отечественных производителей, таких приборов нет, поэтому их придётся дополнительно устанавливать в систему отопления. Для того, чтобы группа безопасности исправно функционировала и смогла адекватно отреагировать на критические параметры системы отопления установку необходимо доверить специалисту. Любые оплошности и недоделки во время установки недопустимы и делают бессмысленным само наличие данной системы защиты.

Обычно установка группы безопасности выполняется сразу после котла на подающей магистрали на расстоянии, 1-1,5 метра от него. При таком расположении по манометру удобно контролировать давление в системе отопления.

Обычно на манометре указывается максимальное давление (3 атм.). Красную стрелку необходимо установить на отметку, которая соответствует, максимально рекомендуемому давлению в 2 атмосферы Свыше 2 атмосфер большинство отопительных котлов эксплуатировать не рекомендуется. Данный параметр указывается и в паспорте отопительного котла.На участке трубопровода от отопительного котла до блока безопасности не допускается устанавливать запорную арматуру, фильтры и другие элементы, которые могут уменьшить его проходное сечение.

- Радиаторы отопления

- Циркуляционный насос

ВЫВОД

Группа безопасности в системе отопления, является сравнительно недорогим механизмом, который предотвратит выход из строя элементов системы отопления, поэтому ее установка крайне желательна, особенно в системах закрытого типа.

Группы безопасности котла и предохранительные клапана

Skip to contentГруппа безопасности котла, предохранительные клапаны-2022-03-30T11:53:14+06:00

Купить группы безопасности и предохранительные клапана для котлов отопления в Томске Вы можете в магазине «СОВКО» на Розы Люксембург 53.

Зачем нужна группа безопасности котла

Группа безопасности — обязательная составная часть любой автономной системы отопления. Исключение составляет отопительная система открытого типа, где ее функции выполняет расширительный бак. Группа безопасности котла состоит из корпуса и трех элементов:

- Предохранительный клапан. Его назначение сбросить часть теплоносителя когда давление в системе отопления достигнет критической отметки.

- Автоматический воздухоотводчик. Он удаляет воздух из отопительной системы при ее заполнении.

- Манометр. С его помощью контролируют давление в системе отопления.

Все элементы группы безопасности заменяемые. Каждый из них может быть выкручен и на его место поставлен новый.

Каждый из них может быть выкручен и на его место поставлен новый.

Цена группы безопасности котла — по запросу.

Три ошибки установки группы безопасности

В системе отопления группа безопасности выполняет несколько функций, но главная — предохранительная. Неправильная ее установка может привести к плачевным последствиям. При неверном монтаже группы безопасности снимаются гарантии на котельное оборудование и все составные части системы отопления. Группу безопасности необходимо располагать на виду. Человек зашедший в котельную должен видеть показание манометра, а также состояние предохранительного клапана. Неправильно устанавливать группу безопасности за котлом, в недоступном месте.

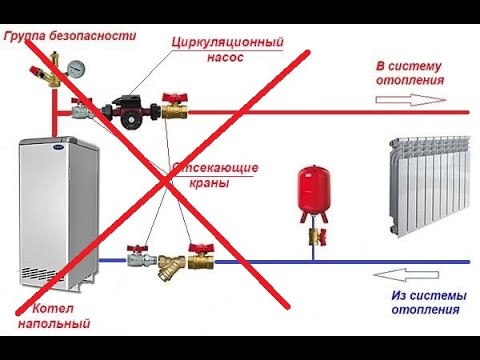

Самой распространенной ошибкой является установка крана между подачей котла и группой безопасности (как показано на рисунке).

Кран на выходе котла монтируется после группы безопасности. В противном случае возможна ситуация когда котел включают или затапливают при закрытых кранах. В лучшем случае это ведет к выходу из строя котельного оборудования.

Кран на выходе котла монтируется после группы безопасности. В противном случае возможна ситуация когда котел включают или затапливают при закрытых кранах. В лучшем случае это ведет к выходу из строя котельного оборудования.Часто группу безопасности устанавливают непосредсвенно над котлом, при этом забывая установить на предохранительный клапан прозрачный шланг отвода теплоносителя. При увеличении давления в системе отопления выше критического отрабатывает «взрывной» клапан, заливая теплоносителем электронные компоненты котла.

Частенько монтажники устанавливают кран непосредственно перед группой безопасности аргументируя это тем, что он нужен для ее ремонта. Это бомба замедленного действия в системе отопления. Обязательно когда нибудь возникнет ситуация когда кран случайно закроют или забудут открыть. Это как минимум приведет к поломке котла.

Предохранительный клапан для котла

Предохранительные клапаны служат для защиты системы отопления от критического превышения давления теплоносителя, за счет его частичного удаления из отопительного оборудования. Давление срабатывания установлено заводской настройкой и составляет 1,5 или 3 бара. Использование предохранительного клапана для системы отопления является обязательным условием безопасной работы закрытых отопительных систем, не позволяющим критическому повышению давления теплоносителя разрушить работающее оборудование.

Давление срабатывания установлено заводской настройкой и составляет 1,5 или 3 бара. Использование предохранительного клапана для системы отопления является обязательным условием безопасной работы закрытых отопительных систем, не позволяющим критическому повышению давления теплоносителя разрушить работающее оборудование.

Цена предохранительного клапана — по запросу.

Поделиться:

Page load linkGo to Top

сервисных аккаунтов | Microsoft Learn

- Статья

- 5 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Учетная запись службы — это учетная запись пользователя, специально созданная для обеспечения контекста безопасности для служб, работающих в операционных системах Windows Server. Контекст безопасности определяет возможность службы получать доступ к локальным и сетевым ресурсам. Операционные системы Windows полагаются на службы для запуска различных функций. Эти службы можно настроить с помощью приложений, оснастки «Службы», диспетчера задач или с помощью Windows PowerShell.

Контекст безопасности определяет возможность службы получать доступ к локальным и сетевым ресурсам. Операционные системы Windows полагаются на службы для запуска различных функций. Эти службы можно настроить с помощью приложений, оснастки «Службы», диспетчера задач или с помощью Windows PowerShell.

В этой статье содержится информация о следующих типах учетных записей служб:

- Отдельные управляемые учетные записи служб

- Сервисные аккаунты, управляемые группой

- Виртуальные счета

Автономные управляемые учетные записи служб

Управляемые учетные записи служб предназначены для изоляции учетных записей домена в важных приложениях, таких как информационные службы Интернета (IIS). Они избавляют администратора от необходимости вручную администрировать имя субъекта-службы (SPN) и учетные данные для учетных записей.

Чтобы использовать управляемые учетные записи служб, сервер, на котором установлено приложение или служба, должен работать под управлением Windows Server 2008 R2 или более поздней версии. Одна управляемая учетная запись службы может использоваться для служб на одном компьютере. Управляемые учетные записи служб нельзя совместно использовать на нескольких компьютерах, и их нельзя использовать в кластерах серверов, где служба реплицируется на нескольких узлах кластера. Для этого сценария необходимо использовать управляемую группой учетную запись службы. Дополнительные сведения см. в разделе Обзор учетных записей служб, управляемых группой.

Одна управляемая учетная запись службы может использоваться для служб на одном компьютере. Управляемые учетные записи служб нельзя совместно использовать на нескольких компьютерах, и их нельзя использовать в кластерах серверов, где служба реплицируется на нескольких узлах кластера. Для этого сценария необходимо использовать управляемую группой учетную запись службы. Дополнительные сведения см. в разделе Обзор учетных записей служб, управляемых группой.

В дополнение к повышенной безопасности, обеспечиваемой отдельными учетными записями для критически важных служб, существует четыре важных административных преимущества, связанных с управляемыми учетными записями служб:

Вы можете создать класс учетных записей домена, которые можно использовать для управления и обслуживания службы на локальных компьютерах.

В отличие от учетных записей домена, в которых администраторы должны вручную сбрасывать пароли, сетевые пароли для этих учетных записей сбрасываются автоматически.

Вам не нужно выполнять сложные задачи управления SPN, чтобы использовать управляемые учетные записи служб.

Вы можете делегировать административные задачи для управляемых учетных записей служб лицам, не являющимся администраторами.

Примечание

Управляемые учетные записи служб применяются только к операционным системам Windows, перечисленным в разделе «Относится к» в начале этой статьи.

Учетные записи служб, управляемые группой

Учетные записи служб, управляемые группой, являются расширением отдельных управляемых учетных записей служб, которые были представлены в Windows Server 2008 R2. Эти учетные записи являются управляемыми учетными записями домена, которые обеспечивают автоматическое управление паролями и упрощенное управление SPN, включая делегирование управления другим администраторам.

Групповая управляемая учетная запись службы обеспечивает те же функции, что и автономная управляемая учетная запись службы в домене, но расширяет эти функции на несколько серверов. Когда вы подключаетесь к службе, размещенной на ферме серверов, такой как балансировка сетевой нагрузки, протоколы проверки подлинности, поддерживающие взаимную проверку подлинности, требуют, чтобы все экземпляры служб использовали одного и того же участника. Когда управляемые группой учетные записи служб используются в качестве субъектов-служб, операционная система Windows Server управляет паролем для учетной записи вместо того, чтобы полагаться на администратора для управления паролем.

Когда вы подключаетесь к службе, размещенной на ферме серверов, такой как балансировка сетевой нагрузки, протоколы проверки подлинности, поддерживающие взаимную проверку подлинности, требуют, чтобы все экземпляры служб использовали одного и того же участника. Когда управляемые группой учетные записи служб используются в качестве субъектов-служб, операционная система Windows Server управляет паролем для учетной записи вместо того, чтобы полагаться на администратора для управления паролем.

Служба распространения ключей Microsoft (kdssvc.dll) предоставляет механизм для безопасного получения последнего ключа или определенного ключа с идентификатором ключа для учетной записи Active Directory. Эта служба была представлена в Windows Server 2012 и не работает в более ранних версиях операционной системы Windows Server. Служба распространения ключей делится секретом, который используется для создания ключей для учетной записи. Эти ключи периодически меняются. Для учетной записи службы, управляемой группой, контроллер домена вычисляет пароль для ключа, предоставленного службой распространения ключей, в дополнение к другим атрибутам учетной записи службы, управляемой группой.

Практические приложения, управляемые группой

Учетные записи служб, управляемые группой, обеспечивают единое решение для идентификации для служб, работающих на ферме серверов или в системах, использующих балансировку сетевой нагрузки. Предоставляя решение с групповой управляемой учетной записью службы, службы могут быть настроены для принципала групповой управляемой учетной записи службы, а управление паролями осуществляется операционной системой.

При использовании управляемой группой учетной записи службы администраторам службы не нужно управлять синхронизацией паролей между экземплярами службы. Учетная запись службы, управляемая группой, поддерживает узлы, которые находятся в автономном режиме в течение длительного периода времени, и управление узлами-участниками для всех экземпляров службы. Это положение означает, что вы можете развернуть ферму серверов, поддерживающую единую идентификацию, с которой существующие клиентские компьютеры могут аутентифицироваться, не зная экземпляра службы, к которой они подключаются.

Отказоустойчивые кластеры не поддерживают управляемые группой учетные записи служб. Однако службы, работающие поверх службы кластеров, могут использовать управляемую группой учетную запись службы или отдельную управляемую учетную запись службы, если они являются службой Windows, пулом приложений или запланированной задачей, или если они изначально поддерживают групповое управление. учетные записи служб или автономные управляемые учетные записи служб.

Требования к программному обеспечению, управляемому группой

Учетные записи службы, управляемые группой, можно настраивать и администрировать только на компьютерах под управлением Windows Server 2012 или более поздней версии. Но учетные записи можно развернуть как единое решение для идентификации службы в доменах, в которых все еще есть контроллеры домена с операционными системами более ранних версий, чем Windows Server 2012. Требования к функциональному уровню домена или леса отсутствуют.

Для выполнения команд Windows PowerShell, которые используются для администрирования учетных записей служб, управляемых группой, требуется 64-разрядная архитектура.

Учетная запись управляемой службы зависит от типов шифрования, поддерживаемых Kerberos. Когда клиентский компьютер проходит проверку подлинности на сервере с помощью протокола Kerberos, контроллер домена создает билет службы Kerberos, защищенный шифрованием, поддерживаемым контроллером домена и сервером. Контроллер домена использует учетную запись Атрибут msDS-SupportedEncryptionTypes , чтобы определить, какое шифрование поддерживает сервер. Если атрибут отсутствует, предполагается, что клиентский компьютер не поддерживает более надежные типы шифрования. Расширенный стандарт шифрования (AES) всегда должен быть настроен для учетных записей управляемых служб. Если компьютеры, на которых размещена управляемая учетная запись службы, настроены на , а не на , поддерживают RC4, проверка подлинности всегда завершается ошибкой.

Примечание

Представленный в Windows Server 2008 R2 стандарт шифрования данных (DES) по умолчанию отключен. Учетные записи служб, управляемые группой, не применимы в операционных системах Windows, предшествующих Windows Server 2012.

Дополнительные сведения о поддерживаемых типах шифрования см. в разделе Изменения в проверке подлинности Kerberos.

Виртуальные учетные записи

Виртуальные учетные записи были представлены в Windows Server 2008 R2 и Windows 7. Это управляемые локальные учетные записи, которые упрощают администрирование службы, предоставляя следующие преимущества:

- Виртуальная учетная запись управляется автоматически.

- Виртуальная учетная запись может получить доступ к сети в среде домена.

- Управление паролями не требуется. Например, если значение по умолчанию используется для учетных записей служб во время установки SQL Server в Windows Server 2008 R2, виртуальная учетная запись, использующая имя экземпляра в качестве имени службы, устанавливается в формате NT SERVICE\

Службы, работающие под виртуальными учетными записями, получают доступ к сетевым ресурсам, используя учетные данные учетной записи компьютера в формате <имя_домена>\<имя_компьютера>$.

Чтобы узнать, как настраивать и использовать учетные записи виртуальных служб, см. пошаговое руководство по учетным записям служб.

Примечание

Виртуальные учетные записи применимы только к операционным системам Windows, перечисленным в разделе «Относится к» в начале этой статьи.

См. также

Другие ресурсы, связанные с автономными управляемыми учетными записями служб, групповыми управляемыми учетными записями служб и виртуальными учетными записями, см.:

| Тип содержимого | Каталожные номера |

|---|---|

| Оценка продукта | Новые возможности управляемых учетных записей служб Начало работы с групповыми учетными записями служб |

| Развертывание | Windows Server 2012: сервисные учетные записи, управляемые группой — Ask Premier Field Engineering (PFE) Platforms — главная страница сайта — блоги TechNet |

| Родственные технологии | Принципы безопасности Что нового в доменных службах Active Directory |

Специальные идентификационные группы | Microsoft Learn

- Статья

- 14 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

Узнайте о специальных группах удостоверений Windows Server (иногда называемых группами безопасности ), которые используются для управления доступом к Windows.

Что такое специальная идентификационная группа?

Специальные группы удостоверений аналогичны группам безопасности Active Directory, перечисленным в контейнерах Active Directory Users и BuiltIn. Специальные группы удостоверений могут обеспечить эффективный способ назначения доступа к ресурсам в вашей сети. Используя специальные идентификационные группы, вы можете:

Как работают специальные группы удостоверений в Windows Server

Если сервер работает под управлением одной из версий операционной системы Windows Server, показанной в Относится к в начале этой статьи, сервер имеет несколько специальных групп удостоверений. Эти специальные группы удостоверений не имеют определенного членства, которое можно изменить, но они могут представлять разных пользователей в разное время в зависимости от обстоятельств.

Эти специальные группы удостоверений не имеют определенного членства, которое можно изменить, но они могут представлять разных пользователей в разное время в зависимости от обстоятельств.

Хотя вы можете назначать права и разрешения для определенных ресурсов специальной группе удостоверений, вы не можете просматривать или изменять членство в специальной группе удостоверений. Области действия группы не применяются к специальным группам удостоверений. Пользователи автоматически назначаются специальным группам удостоверений, когда они входят в систему или получают доступ к определенному ресурсу.

Сведения о группах безопасности Active Directory и областях групп см. в разделе Группы безопасности Active Directory.

Специальные группы удостоверений по умолчанию

Специальные группы удостоверений по умолчанию в Windows Server описаны в следующем списке:

- Анонимный вход

- Аттестованное ключевое свойство

- аутентифицированных пользователей

- Центр аутентификации подтвердил личность

- Партия

- Вход в консоль

- Группа авторов

- Создатель Владелец

- Дозвон

- Дайджест-аутентификация

- Контроллеры корпоративного домена

- Корпоративные контроллеры домена только для чтения

- Все

- Идентификатор свежего открытого ключа

- Интерактивный

- ИУСР

- Ключ траста

- Местная служба

- Локальная система

- Свойство ключа MFA

- Сеть

- Сетевая служба

- Аутентификация NTLM

- Другая организация

- Права владельца

- Главный Я

- Прокси

- Контроллер домена только для чтения

- Удаленный интерактивный вход в систему

- Ограничено

- Аутентификация SChannel

- Сервис

- Служба подтвердила личность

- Пользователь сервера терминалов

- Эта организация

- Диспетчер окон\Группа диспетчеров окон

Анонимный вход

Любой пользователь, который получает доступ к системе через анонимный вход, имеет идентификатор анонимного входа. Это удостоверение разрешает анонимный доступ к ресурсам, например к веб-странице, опубликованной на корпоративном сервере. Группа «Анонимный вход» по умолчанию не является членом группы «Все».

Это удостоверение разрешает анонимный доступ к ресурсам, например к веб-странице, опубликованной на корпоративном сервере. Группа «Анонимный вход» по умолчанию не является членом группы «Все».

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-7 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Заверенное ключевое имущество

Идентификатор безопасности (SID), который означает, что объект доверия ключа имеет свойство аттестации.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-18-6 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Аутентифицированные пользователи

Любой пользователь, который получает доступ к системе через процесс входа, имеет удостоверение Аутентифицированных пользователей. Это удостоверение позволяет получить доступ к общим ресурсам в домене, например к файлам в общей папке, которые должны быть доступны для всех сотрудников организации. Членство контролируется операционной системой.

Это удостоверение позволяет получить доступ к общим ресурсам в домене, например к файлам в общей папке, которые должны быть доступны для всех сотрудников организации. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | С-1-5-11 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Доступ к этому компьютеру из сети: SeNetworkLogonRight Добавление рабочих станций в домен: SeMachineAccountPrivilege Обход проверки хода: SeChangeNotifyPrivilege |

Идентификация подтверждена центром аутентификации

SID, который означает, что личность клиента подтверждена центром аутентификации на основании доказательства владения учетными данными клиента.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-18-1 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Пакет

Любой пользователь или процесс, который обращается к системе в виде пакетного задания или через очередь пакетной обработки, имеет идентификатор Пакетной обработки. Это удостоверение позволяет пакетным заданиям запускать запланированные задачи, например ночную очистку, удаляющую временные файлы. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-3 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | нет |

Вход в консоль

Группа, в которую входят пользователи, выполнившие вход на физическую консоль. Этот SID можно использовать для реализации политик безопасности, предоставляющих различные права в зависимости от того, предоставлен ли пользователю физический доступ к консоли.

Этот SID можно использовать для реализации политик безопасности, предоставляющих различные права в зависимости от того, предоставлен ли пользователю физический доступ к консоли.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-2-1 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Группа авторов

Человек, создавший файл или каталог, является членом этой специальной группы удостоверений. Операционная система Windows Server использует это удостоверение для автоматического предоставления разрешений на доступ создателю файла или каталога.

Заполнитель SID создается в наследуемой записи управления доступом (ACE). При наследовании ACE система заменяет этот SID на SID основной группы текущего владельца объекта. Первичная группа используется только подсистемой POSIX.

При наследовании ACE система заменяет этот SID на SID основной группы текущего владельца объекта. Первичная группа используется только подсистемой POSIX.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-3-1 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | нет |

Создатель Владелец

Человек, создавший файл или каталог, является членом этой специальной группы удостоверений. Операционная система Windows Server использует это удостоверение для автоматического предоставления разрешений на доступ создателю файла или каталога. Заполнитель SID создается в наследуемой записи ACE. При наследовании ACE система заменяет этот SID на SID текущего владельца объекта.

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | С-1-3-0 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | нет |

Dialup

Любой пользователь, который получает доступ к системе через коммутируемое соединение, имеет идентификатор Dialup. Эта идентификация отличает пользователей коммутируемого доступа от других типов аутентифицированных пользователей.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-1 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | нет |

Дайджест-аутентификация

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-64-21 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | нет |

Контроллеры домена предприятия

В эту группу входят все контроллеры домена в лесу Active Directory. Контроллеры домена с ролями и обязанностями на уровне предприятия имеют удостоверение контроллеров домена предприятия. Это удостоверение позволяет контроллерам домена выполнять определенные задачи на предприятии с помощью транзитивных доверительных отношений. Членство контролируется операционной системой.

Контроллеры домена с ролями и обязанностями на уровне предприятия имеют удостоверение контроллеров домена предприятия. Это удостоверение позволяет контроллерам домена выполнять определенные задачи на предприятии с помощью транзитивных доверительных отношений. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-9 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Доступ к этому компьютеру из сети: SeNetworkLogonRight Разрешить локальный вход: SeInteractiveLogonRight |

Корпоративные контроллеры домена только для чтения

В эту группу входят все контроллеры домена в лесу Active Directory. Контроллеры домена с ролями и обязанностями на уровне предприятия имеют удостоверение контроллеров домена предприятия. За исключением паролей учетных записей, контроллер домена только для чтения (RODC) содержит все объекты и атрибуты Active Directory, которые содержит контроллер домена с возможностью записи. Членство контролируется операционной системой.

Контроллеры домена с ролями и обязанностями на уровне предприятия имеют удостоверение контроллеров домена предприятия. За исключением паролей учетных записей, контроллер домена только для чтения (RODC) содержит все объекты и атрибуты Active Directory, которые содержит контроллер домена с возможностью записи. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | S-1-5-21-<Корневой домен> |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Все

Все интерактивные, сетевые, коммутируемые и аутентифицированные пользователи являются членами группы Everyone. Эта специальная группа удостоверений предоставляет широкий доступ к системным ресурсам. Когда пользователь входит в сеть, он автоматически добавляется в группу «Все». Членство контролируется операционной системой.

Когда пользователь входит в сеть, он автоматически добавляется в группу «Все». Членство контролируется операционной системой.

На компьютерах под управлением Windows 2000 и более ранних версий группа «Все» включала группу «Анонимный вход» в качестве члена по умолчанию. Начиная с Windows Server 2003, группа «Все» содержит только «Прошедшие проверку» и «Гости». Группа больше не включает анонимный вход по умолчанию. Чтобы изменить параметр группы «Все» для включения группы «Анонимный вход», в редакторе реестра перейдите к разделу Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa и установите значение все включают анонимные DWORD в 1 .

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-1-0 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Доступ к этому компьютеру из сети: SeNetworkLogonRight Действовать как часть операционной системы: SeTcbPrivilege Обход проверки обхода: SeChangeNotifyPrivilege |

Свежий идентификатор открытого ключа

Идентификатор SID, означающий, что личность клиента подтверждена центром аутентификации на основании доказательства текущего владения учетными данными открытого ключа клиента.

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | С-1-18-3 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Интерактивный

Любой пользователь, вошедший в локальную систему, имеет интерактивный идентификатор. Это удостоверение позволяет только локальным пользователям получать доступ к ресурсу. Когда пользователь получает доступ к определенному ресурсу на компьютере, на котором он в данный момент зарегистрирован, пользователь автоматически добавляется в интерактивную группу. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-4 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

ИУС

Информационные службы Интернета (IIS) используют эту учетную запись по умолчанию, если включена анонимная проверка подлинности.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-17 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Доверие ключа

SID, означающий, что личность клиента основана на подтверждении владения учетными данными открытого ключа с использованием объекта доверия ключа.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-18-4 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Локальная служба

Учетная запись локальной службы аналогична учетной записи аутентифицированного пользователя. Члены учетной записи Local Service имеют тот же уровень доступа к ресурсам и объектам, что и члены группы Users. Этот ограниченный доступ помогает защитить вашу систему, если отдельные службы или процессы будут скомпрометированы. Службы, работающие под учетной записью локальной службы, получают доступ к сетевым ресурсам в виде нулевого сеанса с анонимными учетными данными. Имя учетной записи — NT AUTHORITY\LocalService. У этой учетной записи нет пароля.

Члены учетной записи Local Service имеют тот же уровень доступа к ресурсам и объектам, что и члены группы Users. Этот ограниченный доступ помогает защитить вашу систему, если отдельные службы или процессы будут скомпрометированы. Службы, работающие под учетной записью локальной службы, получают доступ к сетевым ресурсам в виде нулевого сеанса с анонимными учетными данными. Имя учетной записи — NT AUTHORITY\LocalService. У этой учетной записи нет пароля.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-19 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Настройка квот памяти для процесса: SeIncreaseQuotaPrivilege Проверка прохождения обхода: Sechangenotifyprivilege Изменить системное время: Sesystemtimeprivilege Измените часовой пояс: SetimezonePilege Create Global Object: SecreateEglobalPilege . маркер уровня: SeAssignPrimaryTokenPrivilege маркер уровня: SeAssignPrimaryTokenPrivilege |

Локальная система

Учетная запись LocalSystem — это учетная запись службы, используемая операционной системой. Учетная запись LocalSystem — это мощная учетная запись, которая имеет полный доступ к системе и действует как компьютер в сети. Если служба входит в учетную запись LocalSystem на контроллере домена, эта служба имеет доступ ко всему домену. Некоторые службы по умолчанию настроены на вход в учетную запись LocalSystem. Не изменяйте настройку службы по умолчанию. Имя учетной записи LocalSystem. У этой учетной записи нет пароля.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-18 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Ключевое свойство MFA

SID, означающий, что объект доверия ключа имеет свойство многофакторной проверки подлинности (MFA).

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-18-5 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Сеть

В эту группу неявно входят все пользователи, которые вошли в систему через сетевое подключение. Любой пользователь, который получает доступ к системе через сеть, имеет сетевой идентификатор. Это удостоверение позволяет только удаленным пользователям получать доступ к ресурсу. Когда пользователь получает доступ к определенному ресурсу по сети, он автоматически добавляется в группу «Сеть». Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-2 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Сетевая служба

Учетная запись сетевой службы аналогична учетной записи аутентифицированного пользователя. Члены учетной записи сетевой службы имеют тот же уровень доступа к ресурсам и объектам, что и члены группы «Пользователи». Этот ограниченный доступ помогает защитить вашу систему, если отдельные службы или процессы будут скомпрометированы. Службы, работающие под учетной записью сетевой службы, получают доступ к сетевым ресурсам, используя учетные данные учетной записи компьютера. Имя учетной записи: NT AUTHORITY\NetworkService. У этой учетной записи нет пароля.

Члены учетной записи сетевой службы имеют тот же уровень доступа к ресурсам и объектам, что и члены группы «Пользователи». Этот ограниченный доступ помогает защитить вашу систему, если отдельные службы или процессы будут скомпрометированы. Службы, работающие под учетной записью сетевой службы, получают доступ к сетевым ресурсам, используя учетные данные учетной записи компьютера. Имя учетной записи: NT AUTHORITY\NetworkService. У этой учетной записи нет пароля.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-20 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Настройка квот памяти для процесса: SeIncreaseQuotaPrivilege Обход сквозной проверки: SeChangeNotifyPrivilege Создание глобальных объектов: SeCreateGlobalPrivilege Создание аудитов безопасности: SeAuditPrivilege Олицетворение клиента после аутентификации: SeImpersonatePrivilege Замена маркера уровня процесса: SeAssign30Privilege 610Privilerim |

Аутентификация NTLM

| Атрибут | Значение |

|---|---|

| Общеизвестный SID/RID | С-1-5-64-10 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Другая организация

В эту группу неявно входят все пользователи, которые вошли в систему через коммутируемое соединение. Членство контролируется операционной системой.

Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-1000 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Права владельца

Группа прав владельца представляет текущего владельца объекта. Когда к объекту применяется ACE с этим SID, система игнорирует неявные разрешения READ_CONTROL и WRITE_DAC для владельца объекта.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-3-4 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Принципал

Это удостоверение является заполнителем в ACE для пользователя, группы или объекта компьютера в Active Directory. Когда вы предоставляете разрешения самому субъекту, вы предоставляете разрешения участнику безопасности, который представлен объектом. Во время проверки доступа операционная система заменяет SID для субъекта безопасности на SID для субъекта безопасности, представленного объектом.

Когда вы предоставляете разрешения самому субъекту, вы предоставляете разрешения участнику безопасности, который представлен объектом. Во время проверки доступа операционная система заменяет SID для субъекта безопасности на SID для субъекта безопасности, представленного объектом.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-10 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Прокси

Идентифицирует прокси SECURITY_NT_AUTHORITY.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-8 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Контроллер домена только для чтения

В эту группу входят все контроллеры домена только для чтения в лесу с правами только на чтение базы данных Active Directory. Это позволяет развертывание контроллера домена, когда физическая безопасность недостаточна или не гарантируется. Членство контролируется операционной системой.

Это позволяет развертывание контроллера домена, когда физическая безопасность недостаточна или не гарантируется. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | S-1-5-21-<домен> |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Примечание

Группа репликации паролей запрещенных контроллеров домена только для чтения создается автоматически при создании учетной записи контроллера домена только для чтения в лесу. Пароли не могут быть реплицированы в группе репликации паролей Denied RODC.

Удаленный интерактивный вход в систему

Это удостоверение представляет всех пользователей, которые в данный момент вошли в систему на компьютере с помощью подключения по протоколу удаленного рабочего стола. Эта группа является подмножеством интерактивной группы. Маркеры доступа, которые содержат SID удаленного интерактивного входа, также содержат интерактивный SID.

Эта группа является подмножеством интерактивной группы. Маркеры доступа, которые содержат SID удаленного интерактивного входа, также содержат интерактивный SID.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-14 |

| Объект класса | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Restricted

Пользователи и компьютеры с ограниченными возможностями имеют удостоверение Restricted. Эта группа удостоверений используется процессом, работающим в контексте с ограниченной безопасностью, например приложением со службой RunAs. Когда код выполняется с уровнем безопасности Restricted, SID Restricted добавляется к маркеру доступа пользователя.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-12 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Аутентификация SChannel

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-64-14 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Служба

Любая служба, которая обращается к системе, имеет идентификатор службы. Эта группа удостоверений включает всех участников безопасности, которые вошли как служба. Это удостоверение предоставляет доступ к процессам, которые выполняются службами Windows Server. Членство контролируется операционной системой.

Эта группа удостоверений включает всех участников безопасности, которые вошли как служба. Это удостоверение предоставляет доступ к процессам, которые выполняются службами Windows Server. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-6 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Создание глобальных объектов: SeCreateGlobalPrivilege Олицетворение клиента после проверки подлинности: SeImpersonatePrivilege |

Идентификация, подтвержденная службой

SID, означающий, что идентичность клиента подтверждена службой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-18-2 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Пользователь сервера терминалов

Любой пользователь, который получает доступ к системе через службы терминалов, имеет идентификатор пользователя сервера терминалов. Это удостоверение позволяет пользователям получать доступ к приложениям сервера терминалов и выполнять другие необходимые задачи со службами сервера терминалов. Членство контролируется операционной системой.

Это удостоверение позволяет пользователям получать доступ к приложениям сервера терминалов и выполнять другие необходимые задачи со службами сервера терминалов. Членство контролируется операционной системой.

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-13 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Эта организация

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-15 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Нет |

Диспетчер окон\Группа диспетчеров окон

| Атрибут | Значение |

|---|---|

| Известный SID/RID | С-1-5-90 |

| Класс объекта | Начальник отдела внешней безопасности |

| Расположение по умолчанию в Active Directory | CN = WellKnown Security Principals, CN = Configuration, DC = |

| Права пользователя по умолчанию | Обход проверки обхода: SeChangeNotifyPrivilege Увеличение рабочего набора процессов: SeIncreaseWorkingSetPrivilege |

См.

Кран на выходе котла монтируется после группы безопасности. В противном случае возможна ситуация когда котел включают или затапливают при закрытых кранах. В лучшем случае это ведет к выходу из строя котельного оборудования.

Кран на выходе котла монтируется после группы безопасности. В противном случае возможна ситуация когда котел включают или затапливают при закрытых кранах. В лучшем случае это ведет к выходу из строя котельного оборудования.