Газорегуляторный пункт — Что такое Газорегуляторный пункт?

Газорегуляторный пункт — Что такое Газорегуляторный пункт? — Техническая Библиотека Neftegaz.RUПриродный газ

-2.16

64200

Комплекс технологического оборудования и устройств, выполняющих предварительную очистку газа и некоторые другие функции

Газорегуляторными пунктами (установками) называется комплекс технологического оборудования и устройств.

Газорегуляторные установки (ГРУ, ГРП, ГРПШ) предназначены для предварительной очистки газа, автоматического снижения давления газа и поддержания его на заданных уровнях независимо от изменения расхода газа в пределах номинальных расходных характеристик регуляторов давления газа, контроль входного и выходного давлений и температуры газа.

ГРП могут с высокой точностью производить учет расхода газа плавно меняющихся потоков не агрессивных газов.

В зависимости от назначения и технической целесообразности газорегуляторное оборудование размещают в отдельно стоящих зданиях, в пристройках к зданиям, в шкафах.

В зависимости от размещения оборудования газорегуляторные пункты подразделяются на несколько типов:

-

газовые станции с газовым обогревом (ГСГО) — оборудование размещается в шкафу из несгораемых материалов;

-

газорегуляторный пункт шкафной (ГРПШ) — оборудование размещается в шкафу из несгораемых материалов;

-

шкафной регуляторный пункт (ШРП) — оборудование размещается в шкафу из несгораемых материалов;

-

газорегуляторная установка (ГРУ) — оборудование смонтировано на раме и размещается в помещении, в котором расположена газоиспользующая установка, или в помещении, соединенном с ним открытым проемом;

-

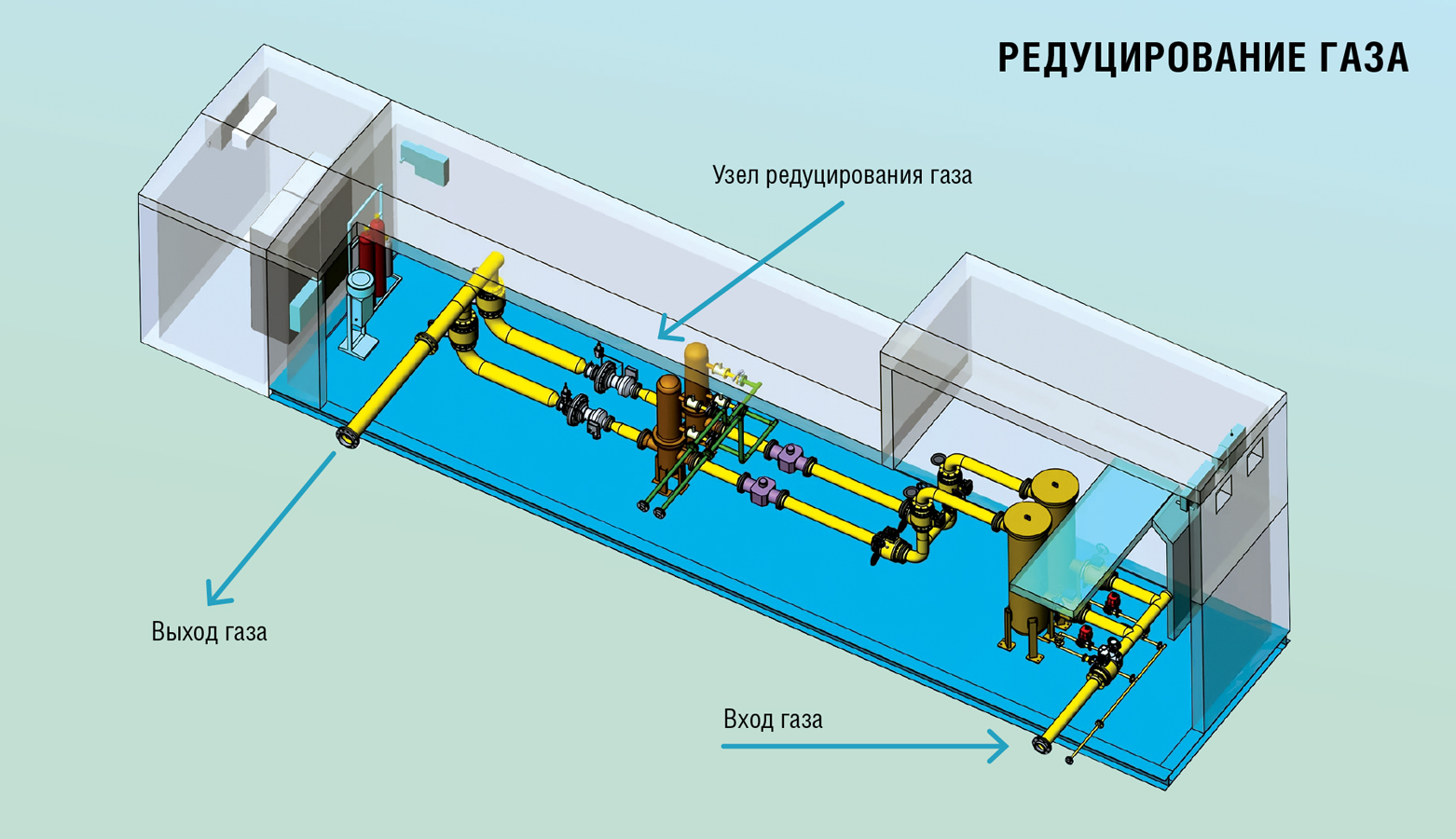

пункт газорегуляторный блочный (ПГБ) — оборудование смонтировано в одном или нескольких зданиях контейнерного типа;

-

стационарный газорегуляторный пункт (ГРП) — оборудование размещается в специально для этого предназначенных зданиях, помещениях или на открытых площадках.

Последние новости

Новости СМИ2

Произвольные записи из технической библиотеки

- Следите за нами в социальных сетях

- Библиотека Neftegaz.RU

- Каталог компаний Neftegaz.RU

- Об Агентстве

- Голосуй!

- Подробнее

- Glossary Neftegaz.RU

- Цитата

- Библиотека Neftegaz.RU

- Каталог компаний Neftegaz.RU

- Об Агентстве

- Голосуй!

- Подробнее

- Glossary Neftegaz.RU

- Цитата

Используя данный сайт, вы даете согласие на использование файлов cookie, помогающих нам сделать его удобнее для вас. Подробнее.

Назначение, устройство, классификация ГРП

Главная / Справочник / Газорегуляторные пункты и установки / Назначение, устройство, классификация

Газорегуляторным пунктом (установкой) называется комплекс технологического оборудования и устройств, предназначенный для понижения входного давления газа до заданного уровня и поддержания его на выходе постоянным.

В зависимости от размещения оборудования газорегуляторные пункты подразделяются на несколько типов:

- газорегуляторный пункт шкафной (ГРПШ), в котором технологическое оборудование размещается в шкафу из несгораемых материалов;

- газорегуляторная установка (ГРУ), в которой технологическое оборудование не предусматривает наличие собственных ограждающих конструкций, смонтировано на раме и размещается на открытых площадках под навесом, внутри помещения, в котором расположено газоиспользующее оборудование, или в помещении, соединенным с ним открытым проемом;

- пункт газорегуляторный блочный (ПГБ), в котором технологическое оборудование смонтировано в одном или нескольких транспортабельных зданиях контейнерного типа;

- стационарный газорегуляторный пункт (ГРП), где технологическое оборудование размещается в специально для этого предназначенных зданиях, помещениях или открытых площадках. Принципиальное отличие ГРП от ГРПШ, ГРУ и ПГБ состоит в том, что ГРП (в отличие от последних) не является типовым изделием полной заводской готовности.

Газорегуляторные пункты и установки можно классифицировать следующим образом:

- по назначению: домовые и промышленные.

- по числу выходов: с одним и более выходами.

- по технологическим схемам:

- с одной линией редуцирования;

- с основной и резервной линиями редуцирования;

- с двумя линиями редуцирования, настроенными на разное выходное давление, и двумя резервными линиями;

- с четырьмя линиями редуцирования (две основные, две резервные), с последовательным редуцированием, с одним или двумя выходами.

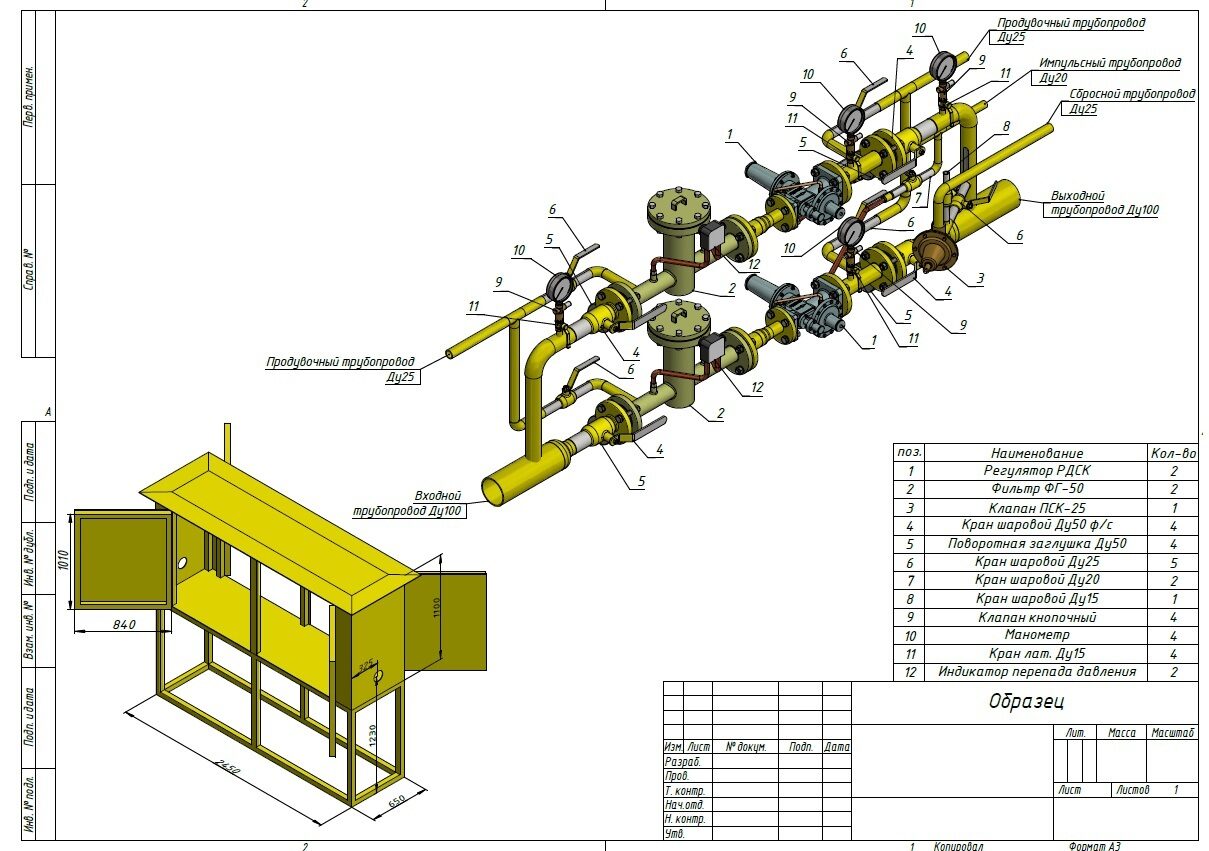

ГРПШ-400, ГРУ-400, ПГБ-400 производства ООО «Газ-Сервис»

Что касается газорегуляторных пунктов и установок с основной линией редуцирования и байпасом, то согласно п. 44 «Технического регламента «О безопасности сетей газораспределения и газопотребления» в газорегуляторных пунктах всех видов и газорегуляторных установках не допускается проектирование обводных газопроводов с запорной арматурой, предназначенных для транспортирования природного газа, минуя основной газопровод на участке его ремонта и для возвращения потока в сеть в конце участка, что прямо запрещает использование байпасов.

Одним из вариантов замены газорегуляторных пунктов и установок с байпасом являются газорегуляторные пункты и установки с основной и съемной обводной (см. СОЛ) линиями. Конструктивно подобные изделия представляют собой двухниточный пункт, в котором одна линия (СОЛ) является съемной. СОЛ предназначена для подачи газа потребителям при проведении регламентных работ на основной линии либо для восстановления газоснабжения в случае аварии. По конструкции, составу и типу оборудования СОЛ полностью соответствует основной линии редуцирования. Кроме этого, СОЛ должна предусматривать подключение к ней сбросных и продувочных трубопроводов. Для перевозки СОЛ комплектуются съемными комплектами транспортировочных кронштейнов.

Газорегуляторные пункты и установки с двумя и четырьмя линиями редуцирования в свою очередь по технологической схеме подразделяются на:

- пункты и установки с последовательной установкой регуляторов;

- пункты и установки с параллельной установкой регуляторов.

По выходному давлению подразделяются на:

- пункты и установки, поддерживающие на выходах одинаковое давление;

- пункты и установки, поддерживающие на выходах разное давление.

Пункты и установки, поддерживающие на выходах одинаковое давление, могут иметь одинаковую и различную пропускную способность линий. Пункты с различной пропускной способностью применяются для управления сезонными режимами газоснабжения (зима/лето) либо для газоснабжения разных объектов.

Оптимус-7000 с СОЛ производства ООО «Завод ПГО «Газовик»

СОЛ на базе РДНК-400 производства ООО «Завод ПГО «Газовик»

Расположение входа/выхода у газорегуляторных пунктов зависит как от технических условий подключения, так и от типовых решений различных производителей. Бывают пункты с вертикальным и горизонтальным расположением входа и выхода, вход и выход могут быть расположены как с одной стороны изделия, так и на его противоположных сторонах.

В случае необходимости для отопления ГРПШ и ПГБ могут быть использованы различные методы обогрева. Отопление бывает электрическим, либо с помощью газовой горелки или конвектора, либо от внешнего источника тепла. Выбор его типа зависит от места установки и условий эксплуатации оборудования.

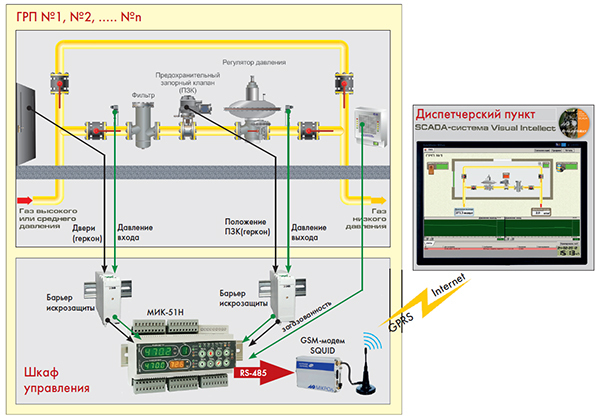

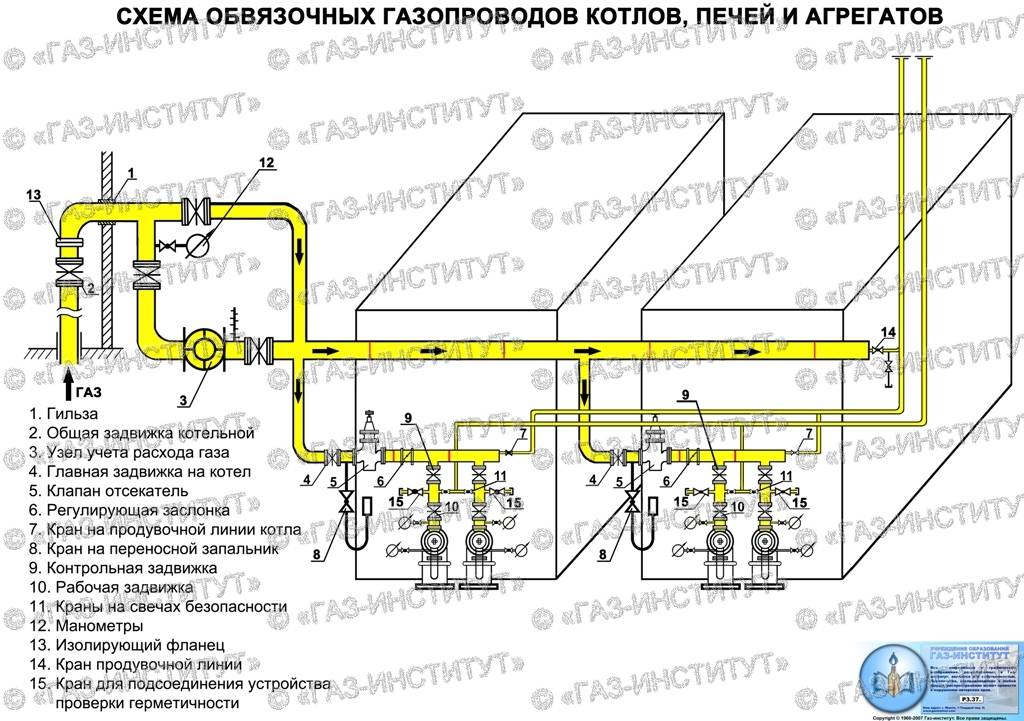

Газорегуляторные пункты могут содержать узел учета расхода газа (см. главу 10) и оборудование для дистанционного контроля и управления технологическими параметрами (телеметрии/телемеханики), которое из-за своей специфики и большого количества производителей в данной книге не представлено.

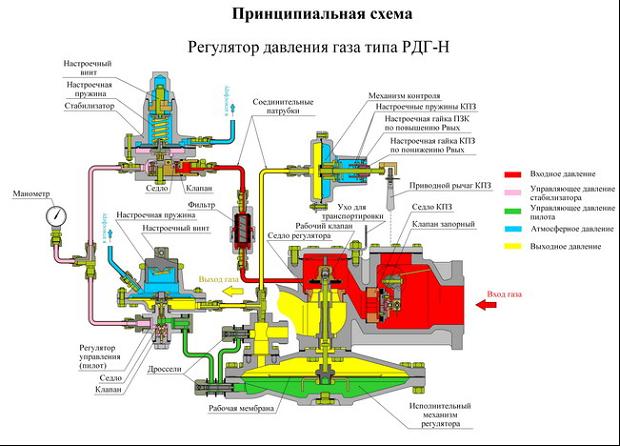

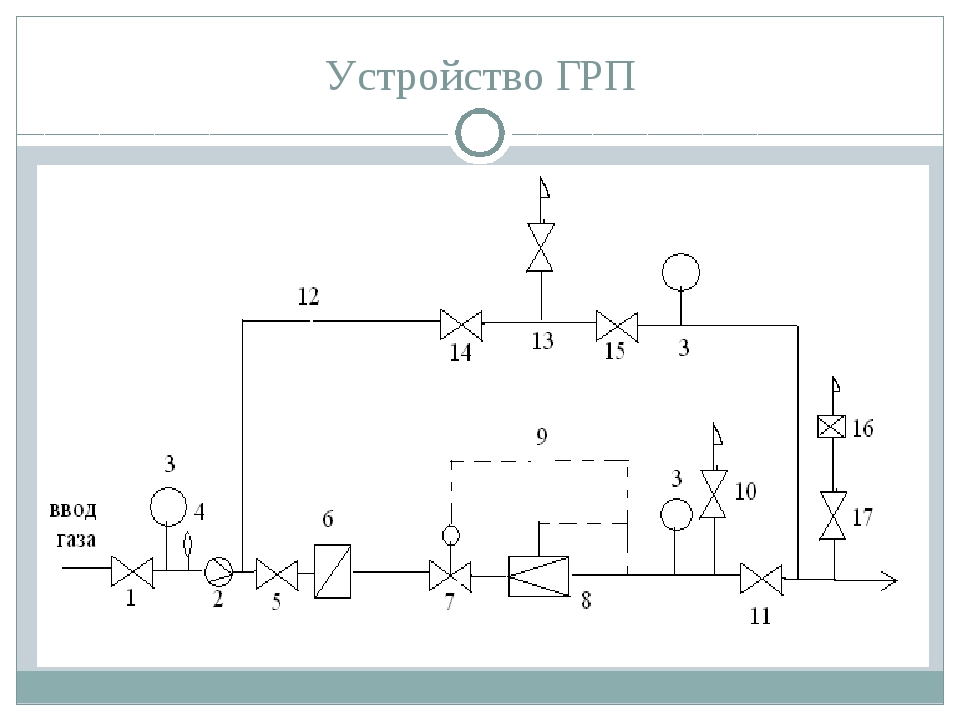

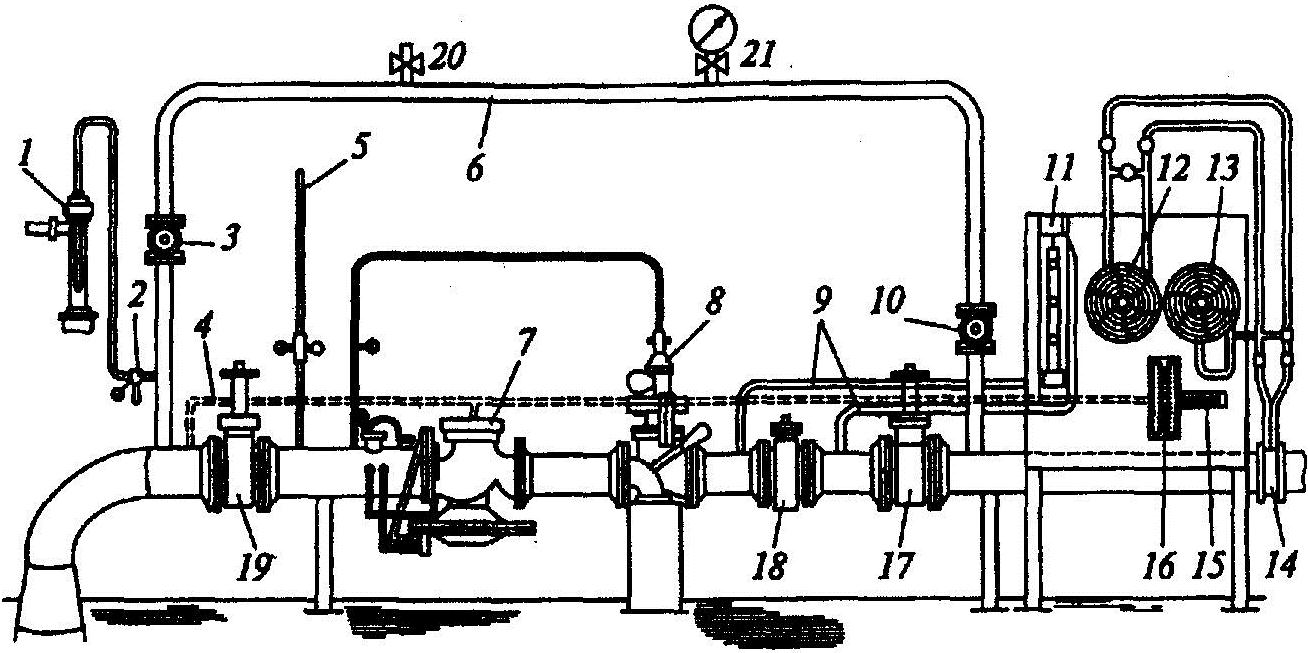

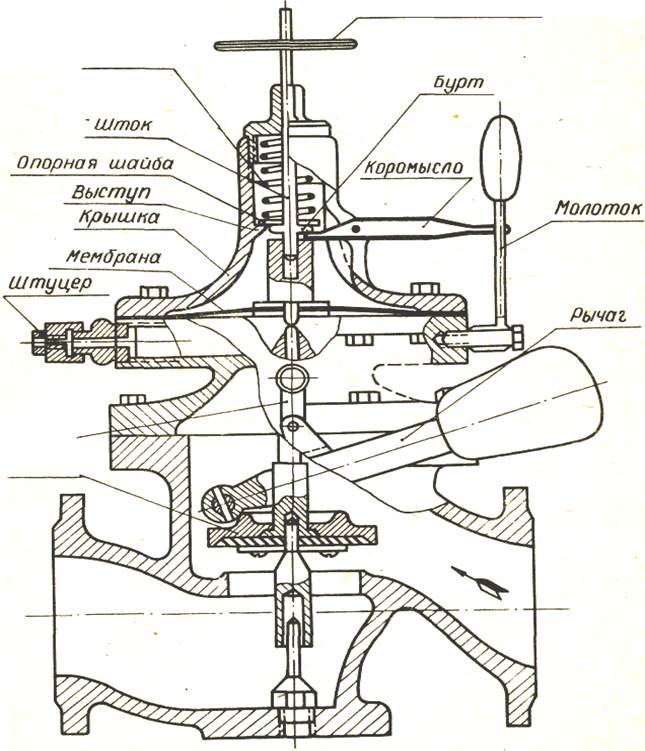

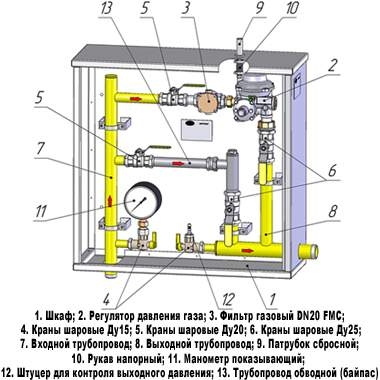

Рассмотрим устройство ГРП с основной и резервной линиями редуцирования. Основная линия редуцирования включает следующее последовательно соединенное трубопроводами оборудование: входное отключающее устройство 4, фильтр газовый 15, регулятор давления газа 14 с встроенным предохранительным запорным клапаном, выходное запорное устройство 17.

Фильтр газа осуществляет его очистку от механических примесей. Степень засоренности фильтра определяется с помощью индикатора перепада давления 16.

Регулятор давления газа осуществляет понижение давления до требуемого и сохраняет его неизменным вне зависимости от изменения входного давления и расхода газа.

Встроенный в регулятор предохранительный запорный клапан осуществляет перекрытие подачи газа в случае выхода давления (контролируемого через импульсный трубопровод 11) за верхний или нижний пределы его настройки.

Предварительная настройка параметров регулятора давления и предохранительного запорного клапана осуществляется через кран 7, для чего предварительно перекрываются краны 6 и 17. После настройки давление сбрасывается через трубопровод 2.

Резервная линия редуцирования идентична основной по составу технологического оборудования и служит для регулирования давления газа на период обслуживания или ремонта оборудования основной линии. Давление газа на входе обеих линий редуцирования контролируется через краны 10 с помощью манометров 8 на входе и 9 на выходе ГРП.

Давление газа на входе обеих линий редуцирования контролируется через краны 10 с помощью манометров 8 на входе и 9 на выходе ГРП.

Для продувки газопровода основной и резервной линии служат трубопроводы 3.

Помимо запорного клапана, для защиты потребителя от повышения выходного давления сверх установленных значений в составе ГРП предусмотрена сбросная линия, предназначенная для сброса газа в атмосферу. Она состоит из трубопровода забора контролируемого давления с запорным устройством 13, предохранительного сбросного клапана 12, сбросного трубопровода 1. Подробное описание работы всех описанных устройств можно найти в соответствующих разделах.

При выборе газорегуляторных пунктов и установок базовыми являются рабочие параметры, обеспечиваемые регулятором давления газа (входное и выходное давление, пропускная способность), поэтому следует руководствоваться «Основными принципами выбора регуляторов». При этом не следует забывать , что выходные параметры пунктов и установок могут существенно отличаться от выходных параметров регуляторов. К примеру, максимальная пропускная способность пункта редуцирования газа определяется наименьшим из значений максимальной пропускной способности входящих в его состав регулирующей, запорной и защитной арматуры и фильтров газа.

К примеру, максимальная пропускная способность пункта редуцирования газа определяется наименьшим из значений максимальной пропускной способности входящих в его состав регулирующей, запорной и защитной арматуры и фильтров газа.

Газорегуляторные пункты и установки, в том числе с узлами учета расхода газа изготавливаются на основании технического задания (опросного листа, см. стр. 1256). Справочные таблицы с основными характеристиками газорегуляторных пунктов и установок приведены на стр. 1246–1251.

Быстро и удобно подбор ПГРШ, ПГБ и ГРУ можно сделать с помощью бесплатных сервисов подбора на сайте www.gazovik-sbyt.ru в меню справа «Экспертный подбор». Работа сервисов подбора описана на стр. 1234–1235.

Газорегуляторный пункт(ГРП) с основной и резервной линиями редуцирования: 1, 3 — сбросные и продувочные трубопроводы; 2 — настроечная свеча; 4, 5, 6, 7, 13, 17 — запорная арматура; 8, 9 — манометр; 10 — кран шаровой для манометра; 11 — импульсный трубопровод; 12 — предохранительный сбросной клапан; 14 — регулятор давления газа с предохранительным запорным клапаном; 15 — фильтр газовый; 16 — индикатор перепада давления

Приближается крайний срок для подозреваемого в расшифровке ноутбука, или отправляйтесь прямо в тюрьму

Если судья приказывает вам расшифровать единственные существующие копии компрометирующих файлов, нарушаются ли ваши конституционные права против принуждения к даче показаний против самого себя?

Этот провокационный вопрос поднимается, когда жителю Висконсина сегодня грозит крайний срок либо сдать свои ключи шифрования, либо ему грозит бессрочное тюремное заключение без суда. Адвокат подсудимого Робин Шеллоу из Милуоки сказал, что это «один из самых важных конституционных вопросов эпохи проводных сетей».

Адвокат подсудимого Робин Шеллоу из Милуоки сказал, что это «один из самых важных конституционных вопросов эпохи проводных сетей».

Шеллоу выдвигает новый аргумент, что приказ федерального магистрата о расшифровке сродни принуждению ее клиента к созданию дела для правительства. Это связано с тем, что шифрование в основном превращает файлы в нечитаемый текст, который затем восстанавливается при вводе правильного пароля, сказала она.

«Некоторое шифрование приводит к удалению зашифрованных данных (поэтому они перестают существовать), и в этом случае расшифровка представляет собой воссоздание данных, а не просто разблокировку все еще существующих данных», — написал Шеллоу в судебном иске. (.pdf)

В телефонном интервью в понедельник она сказала, что «эта область представляет собой новый взгляд на шифрование».

ОБНОВЛЕНИЕ : сегодня днем федеральный судья отменил приказ о расшифровке и потребовал дальнейшего информирования о конституционных последствиях.

Заказы на расшифровку, хотя и редкие, скорее всего, станут более распространенными, поскольку общественность постепенно осваивает технологию, которая входит в стандартную комплектацию даже на компьютерах Apple. Такие приказы никогда напрямую не рассматривались Верховным судом, несмотря на противоречивые мнения в судах низшей инстанции.

Последняя информация о расшифровке касается Джеффри Фельдмана, который, по мнению федеральных властей, загрузил детскую порнографию в файлообменную сеть e-Donkey. Они изъяли 15 дисков и компьютер из его квартиры в пригороде Милуоки с ордером на обыск. Федеральный судья приказал Фельдману расшифровать диски к сегодняшнему дню.

Фельдман отказался, сославшись на Пятую поправку. Федеральный судья может признать его неуважительным уже сегодня и посадить в тюрьму до тех пор, пока он не подчинится.

В понедельник мировой судья ушел в отставку после того, как Шеллоу заявил, что только судьи окружного суда США, а не мировые судьи, имеют законные полномочия издавать приказы о расшифровке. На данный момент новый судья по делу еще не решил, оставить ли в силе приказ мирового судьи.

На данный момент новый судья по делу еще не решил, оставить ли в силе приказ мирового судьи.

Мировой судья США Уильям Каллахан-младший первоначально заявил, что право Пятой поправки против принуждения к даче показаний против самого себя защищает Фельдмана от необходимости разблокировать свои диски.

Но в прошлом месяце прокуратура убедила Каллахана передумать. Среди прочего, власти смогли самостоятельно расшифровать один диск из «системы хранения» Фельдмана и обнаружили более 700 000 файлов, некоторые из которых «представляют собой детскую порнографию», заявил судья.

Когда в прошлом месяце магистрат вынес решение против правительства, судья заявил, что у властей недостаточно доказательств, связывающих Фельдмана с данными, и что принуждение ученого-компьютерщика к разблокировке этих данных равносильно требованию признать, что это его данные. Но теперь эта теория опровергнута, потому что данные на расшифрованном диске содержат изображения и финансовую информацию, связывающую Фельдмана с «системой хранения», — заявил Каллахан на прошлой неделе.

В последний раз решение о шифровании фигурировало в суде в прошлом году, когда федеральный апелляционный суд отклонил апелляцию обвиняемой в банковском мошенничестве, которой было приказано расшифровать ее ноутбук, чтобы его содержимое можно было использовать в ее уголовном деле. Позже этот вопрос обсуждался для ответчика Романо Фрикосу, поскольку один из ответчиков в конечном итоге предоставил пароль.

Шеллоу сказала, что неясно, помнит ли ее клиент вообще пароли к 16 дискам, конфискованным властями.

«Правительство утверждает, что наш клиент может их расшифровать», — сказал Шеллоу.

Этот вопрос никогда не рассматривался в суде. Но судьи обычно рассматривают забывчивость «как притворство или уловку, которая преднамеренно избегает давать ответные ответы».

Прокуратура не ответила на комментарий.

Песчаный червь: история разрушения, рассказанная заново

По мере того, как бушует война, группа APT с длинным резюме подрывных кибератак снова оказывается в центре внимания. политические и экономические действия как способ смягчения целей или стратегического давления с помощью уловок. Таким образом, во время войны в Украине центр внимания, естественно, также обратился к кибервойне, как в прошлом, так и в настоящем.

политические и экономические действия как способ смягчения целей или стратегического давления с помощью уловок. Таким образом, во время войны в Украине центр внимания, естественно, также обратился к кибервойне, как в прошлом, так и в настоящем.

По крайней мере, с 2014 года компании в Украине или с доступом к сети в регионе страдают от таких вредоносных программ, как BlackEnergy, GreyEnergy, Industroyer, NotPetya, Exaramel, а только в 2022 году — WhisperGate, HermeticWiper, IsaacWiper и CaddyWiper. Во всех случаях, кроме последних четырех, сообщество кибербезопасности обнаружило достаточное сходство кода, общую инфраструктуру управления и контроля, цепочки выполнения вредоносных программ и другие подсказки, чтобы отнести все образцы вредоносного ПО к одной всеобъемлющей группе — Sandworm.

Кто такой Песчаный червь?

Прозвище Sandworm было выбрано исследователями из iSIGHT Partners, компании по анализу угроз, которые обнаружили отсылки к роману Фрэнка Герберта Dune в бинарных файлах вредоносного ПО BlackEnergy в 2014 году. В то время исследователи ESET представляли свои выводы о нескольких целевых атаках BlackEnergy. в Украине и Польше на конференции Virus Bulletin, но также обнаружил в коде одинаковые безошибочные ссылки: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2 и epsiloneridani0.

В то время исследователи ESET представляли свои выводы о нескольких целевых атаках BlackEnergy. в Украине и Польше на конференции Virus Bulletin, но также обнаружил в коде одинаковые безошибочные ссылки: arrakis02, houseatreides94, BasharoftheSardaukars, SalusaSecundus2 и epsiloneridani0.

Хотя некоторые предполагали, что Песчаный Червь был группой, работавшей из России, только в 2020 году Министерство юстиции США (DoJ) конкретно идентифицировало Песчаного Червя как воинскую часть 74455 Главного разведывательного управления (ГРУ), которая была изменена на Главное управление (ГУ) в 2010 году, хотя «ГРУ», похоже, закрепилось на западном языке — Генштаба Вооруженных Сил Российской Федерации, расположенного по адресу Москва, ул. Кирова, 22, в здании, в просторечии называемом «Башня ”:

Рисунок 1. Башня на улице Кирова, 22, идентифицированная Министерством юстиции США как местонахождение подразделения ГРУ 74455 (источник изображения)

В своем томе о Песчаном черве Энди Гринберг размышляет о своей прогулке по каналу имени Москвы ниже: « Стоя спиной к каналу, Башня стояла прямо надо мной, отгороженная высоким железным забором на крутом холме. Я не мог разглядеть в его окнах ни одной человеческой фигуры без бинокля, на который у меня не хватило смелости. Меня поразило, что это было так близко, как я, вероятно, когда-либо собирался добраться до хакеров, за которыми я теперь следил в течение двух лет».

Я не мог разглядеть в его окнах ни одной человеческой фигуры без бинокля, на который у меня не хватило смелости. Меня поразило, что это было так близко, как я, вероятно, когда-либо собирался добраться до хакеров, за которыми я теперь следил в течение двух лет».

В обвинительном акте Министерства юстиции от 2020 года, который приподнял завесу над Песчаным червем, также были указаны имена шести офицеров части 74455: Юрия Сергеевича Андриенко, Сергея Владимировича Детистова, Павла Валерьевича Фролова, Анатолия Сергеевича Ковалева, Артема Валерьевича Очиченко и Петра Николаевича Плискина.

Рисунок 2. Плакат «Разыскивается» для шести сотрудников подразделения 74455 ГРУ (источник изображения: ФБР)

Анатолий Сергеевич Ковалев.

Поскольку маловероятно, что эти офицеры когда-либо предстанут перед судом США, также маловероятно, что на данный момент у прокуратуры есть доказательства, подтверждающие обвинительное заключение. Публично это оставляет приписывание определенных вредоносных кампаний Sandworm, основанное только на этих обвинениях, на более сомнительной основе. Тем не менее, хотя оба обвинительных заключения включают информацию из общедоступных технических анализов вредоносных программ, приписываемых подгруппам Sandworm, таким как BlackEnergy, TeleBots и GreyEnergy, атрибуция основывается на гораздо более твердом основании.

Тем не менее, хотя оба обвинительных заключения включают информацию из общедоступных технических анализов вредоносных программ, приписываемых подгруппам Sandworm, таким как BlackEnergy, TeleBots и GreyEnergy, атрибуция основывается на гораздо более твердом основании.

Песчаный червь наносит удары по организациям повсюду

Огромное количество вредоносных кампаний и вредоносного ПО, которые были связаны с Песчаным червем на протяжении многих лет, представляет собой длинный список атак, который сложно кратко обобщить. Тем не менее просмотр этого списка может дать хотя бы общее представление о сложных возможностях, демонстрируемых этой группой угроз.

BlackEnergy: от DDoS-атак до промышленных систем управления (2007–2015 гг.)

Первые намеки на существование BlackEnergy появились в 2007 году, когда исследователи Arbor Networks обнаружили новый ботнет, используемый российскими хакерами для проведения распределенных атак типа «отказ в обслуживании» (DDoS). ) против российских целей. BlackEnergy был продан его первоначальным разработчиком и использовался для DDoS-атак на грузинские веб-сайты, когда российские войска вошли в Грузию в 2008 году9.0003

BlackEnergy был продан его первоначальным разработчиком и использовался для DDoS-атак на грузинские веб-сайты, когда российские войска вошли в Грузию в 2008 году9.0003

В 2010 году компания Dell SecureWorks выпустила анализ полностью переработанной вредоносной программы — BlackEnergy 2 — с новыми возможностями маскировки под руткит, рассылки спама, кражи банковских учетных данных и уничтожения файловых систем.

Затем, в 2014 году, ESET обнаружила вариант вредоносного ПО, назвав его BlackEnergy Lite из-за его «более легкого следа». BlackEnergy Lite может выполнять произвольный код и красть данные с жестких дисков. Используя комбинацию обычной и облегченной версии, операторы BlackEnergy поразили более сотни целей в Польше и Украине, включая правительственные организации.

В следующий раз BlackEnergy подняла свою уродливую голову в ноябре 2015 года, когда ESET заметила , что она доставляет деструктивный компонент KillDisk против украинских новостных компаний. KillDisk — это общее имя обнаружения вредоносного ПО, которое перезаписывает документы случайными данными и делает операционную систему не загружаемой.

Месяц спустя, в декабре, ESET обнаружила еще один вариант KillDisk в компаниях по распределению электроэнергии, который, по-видимому, содержал функции для саботажа определенных промышленных систем управления. ESET также обнаружила SSHBearDoor, SSH-сервер с бэкдором, используемый в качестве альтернативы BlackEnergy для получения начального доступа к системам. С помощью этого набора инструментов, состоящего из трех частей, BlackEnergy вызвала отключение электроэнергии на 4–6 часов примерно у 230 000 человек в Ивано-Франковской области Украины 23 декабря 9.0087 rd , 2015. Впервые в истории известно, что кибератака нарушила работу системы распределения электроэнергии.

TeleBots нацелены на финансовые учреждения (2016 г.)

Исследователи ESET обнаружили TeleBots, преемника BlackEnergy, нацеленного на финансовые учреждения в Украине. TeleBots был назван в честь злоупотребления API-интерфейсом Telegram Bot для маскировки связи между злоумышленниками и скомпрометированными компьютерами под трафик HTTP (S) на законный сервер — api. telegram.org. Операторы вредоносного ПО настраивают учетные записи Telegram, из которых они могут отдавать команды на скомпрометированные устройства. Исследователи ESET обнаружили аккаунт в Telegram, принадлежащий одному из злоумышленников.

telegram.org. Операторы вредоносного ПО настраивают учетные записи Telegram, из которых они могут отдавать команды на скомпрометированные устройства. Исследователи ESET обнаружили аккаунт в Telegram, принадлежащий одному из злоумышленников.

На заключительном этапе этих атак TeleBots развернули деструктивный вариант KillDisk, который вместо удаления файлов заменял их новыми файлами, содержащими одну из двух строк: mrR0b07 или fS0cie7y — отсылка к сериалу «Мистер Робот».

Компания ESET также обнаружила поддельные варианты программы-вымогателя KillDisk, способные шифровать компьютеры как с Windows, так и с Linux. После шифрования машины с Linux перестали загружаться и отображали примечание о выкупе в размере 222 биткойнов, что в то время составляло примерно 250 000 долларов США.

Если жертвы лезли глубоко в карманы, чтобы заплатить, злоумышленники не могли расшифровать файлы из-за преднамеренной ошибки в схеме шифрования. Однако исследователи ESET обнаружили уязвимость в шифровании, используемом в Linux-версии программы-вымогателя, что делает восстановление возможным, хотя и трудным.

Индустройер: Отключение электроэнергии в Киеве (2016)

17 декабря 2016 года, почти через год после первого отключения электроэнергии в Украине, произошло второе отключение электроэнергии. В Киеве около часа не было электричества. Исследователи ESET обнаружили новое вредоносное ПО и назвали его Industroyer.

Industroyer уникален своей способностью говорить по нескольким промышленным коммуникационным протоколам, которые используются во всем мире в критических инфраструктурных системах для энергоснабжения, управления транспортом, воды и газа. Поскольку эти протоколы были разработаны несколько десятков лет назад и предназначались для использования в автономных системах, безопасность при их разработке была далеко не самым главным соображением. Таким образом, как только Industroyer получил доступ к системам, использующим эти протоколы, стало просто напрямую управлять выключателями и автоматическими выключателями электрической подстанции и отключать питание.

Рисунок 3. Защитные реле для электрических подстанций — Industroyer говорит на языке этого оборудования

Защитные реле для электрических подстанций — Industroyer говорит на языке этого оборудования

Чтобы очистить свои следы после атаки, модуль очистки Industroyer сделал систему невозможной для загрузки и затруднил восстановление, удалив критически важные для системы ключи реестра и перезаписав их. файлы. На момент этого открытия никакой связи между Industroyer и BlackEnergy обнаружено не было.

ДОПОЛНИТЕЛЬНЫЕ ЧТЕНИЯ: Industroyer2: перезагрузка Industroyer

Предвыборная кампания в США (2016)

В год напряженной политической борьбы между Дональдом Трампом и Хиллари Клинтон за пост президента США два подразделения ГРУ попали в поле зрения за срыв кампании Клинтон. Согласно обвинительному заключению Министерства юстиции, подразделение 26165 возглавляло кампанию по утечке данных, взламывая учетные записи электронной почты членов кампании Клинтон и сети Комитета по кампании демократов в Конгрессе и Национального комитета Демократической партии.

Подразделение 74455 поддержало утечку документов и электронных писем, украденных в ходе этих взломов. Злоумышленники использовали вымышленных персонажей DCLeaks, а также Guccifer 2.0 в попытке подражания оригинальному Guccifer, который также слил электронные письма Клинтон еще в 2013 году. Согласно обвинительному заключению Министерства юстиции, Sandworm провела семь целевых фишинговых кампаний против президентских кампаний во Франции с апреля по май 2017 года. Более 100 членов партии Эммануэля Макрона La R épublique En Marche! , наряду с другими политическими партиями и органами местного самоуправления, стали мишенью.

Злоумышленники создали поддельную учетную запись в социальной сети, чтобы предлагать документы, украденные из En Marche! и в конце концов слил их.

Атаки программы-вымогателя TeleBots, предшествующие NotPetya (2017)

Печально известная атака NotPetya (также известная как Diskcoder.C) была частью серии атак программ-вымогателей, проведенных TeleBots в Украине. В 2017 году ESET обнаружила обновленные версии инструментов TeleBots, а также две программы-вымогатели, используемые для атак на финансовые учреждения в Украине.

В 2017 году ESET обнаружила обновленные версии инструментов TeleBots, а также две программы-вымогатели, используемые для атак на финансовые учреждения в Украине.

В марте ESET обнаружила первую из этих разновидностей программы-вымогателя TeleBots — Filecoder.NKH, которая шифровала все файлы (кроме тех, которые находятся в каталоге C:\Windows).

В мае, через неделю после вспышки WannaCryptor, ESET обнаружила второй из этих образцов программы-вымогателя TeleBots — Filecoder.AESNI.C (он же XData). Эта программа-вымогатель названа так потому, что она проверяет, поддерживает ли машина новые инструкции расширенного стандарта шифрования (AES-NI) — набор аппаратных инструкций, которые ускоряют шифрование и дешифрование AES.

Компания ESET опубликовала инструмент для расшифровки программы-вымогателя Filecoder.AESNI.

Атака NotPetya (2017 г.)

В июне 2017 г., через месяц после печально известной атаки WannaCryptor, вирус NotPetya поразил организации в Украине и быстро распространился по всему миру с червообразными возможностями через подключенные сети. Как и WannaCryptor, NotPetya распространялся с помощью эксплойта, известного как EternalBlue, предположительно разработанного Агентством национальной безопасности США, а затем украденного и размещенного в сети хакерской группой Shadow Brokers. EternalBlue устраняет критическую уязвимость в устаревшей версии реализации Microsoft Server Message Block (SMB), которая используется в основном для обмена файлами и принтерами в корпоративных сетях. NotPetya также распространялся с использованием эксплойта EternalRomance, еще одного эксплойта SMB, раскрытого Shadow Brokers.

Как и WannaCryptor, NotPetya распространялся с помощью эксплойта, известного как EternalBlue, предположительно разработанного Агентством национальной безопасности США, а затем украденного и размещенного в сети хакерской группой Shadow Brokers. EternalBlue устраняет критическую уязвимость в устаревшей версии реализации Microsoft Server Message Block (SMB), которая используется в основном для обмена файлами и принтерами в корпоративных сетях. NotPetya также распространялся с использованием эксплойта EternalRomance, еще одного эксплойта SMB, раскрытого Shadow Brokers.

В случае успеха NotPetya шифрует либо весь диск, либо все файлы. Во время атаки ИТ-администраторы поспешили выключить корпоративные компьютеры, прежде чем они могли подвергнуться саботажу. Для тех, кто был поражен, расшифровка была невозможна даже в случае уплаты выкупа в размере 300 долларов США. Рис. 4. Записка о выкупе NotPetya Операторы NotPetya скомпрометировали сеть M.E.Doc и установили доступ к серверу обновлений, с которого они отправили вредоносное обновление, выпустив NotPetya в мир. В свое время ESET отнесла NotPetya к группе TeleBots.

В свое время ESET отнесла NotPetya к группе TeleBots.

В текущем раунде оценок MITRE Engenuity ATT&CK (2022 г.) под микроскопом рассматриваются два субъекта угроз: Wizard Spider и Sandworm. Оба этих злоумышленника развернули программы-вымогатели, чтобы нарушить работу пострадавших организаций. Wizard Spider использовал программу-вымогатель Ryuk для шифрования, а Sandworm использовал программу-вымогатель NotPetya для уничтожения систем посредством шифрования.

Олимпийский разрушитель в образе Лазаря (2018)

Несмотря на то, что церемония открытия зимних Олимпийских игр 2018 года в Пхёнчхане была захватывающим зрелищем для посетителей, необычно большое количество мест было пустым. Без ведома публики произошла кибератака, которая отключила точки доступа Wi-Fi и телетрансляции, отключила беспилотники вещателей, отключила веб-сайт PyeongChang 2018 и сломала внутренние серверы официального приложения Олимпийских игр, не позволяя нетерпеливым зрителям загрузить билеты и посетить церемонию.

Двумя месяцами ранее злоумышленники взломали сети двух сторонних ИТ-компаний, нанятых для поддержки ИТ-операций Оргкомитета Пхенчхана. В судьбоносный день церемонии — 9 февраля -го года — злоумышленникам было легко перейти от этих компаний-партнеров к сети Оргкомитета Пхенчхана и запустить модуль очистки Olympic Destroyer, который удалял файлы и отображал сообщения BitLocker с запросами на восстановление. ключ после принудительной перезагрузки, что в конечном итоге делает их неработоспособными.

Чтобы лучше скрыть свое происхождение, разработчики Olympic Destroyer создали часть кода, чтобы он выглядел как вредоносное ПО, используемое Lazarus, группой APT, ответственной за глобальную атаку WannaCryptor. В обвинительном заключении Министерства юстиции Олимпийский разрушитель приписывается Песчаному червю, однако некоторые исследователи считают, что Fancy Bear (также известный как Sofacy и APT28) был более вероятным виновником.

Exaramel: связывание Industroyer с TeleBots (2018 г.

)

)В апреле 2018 г. ESET обнаружила Exaramel, новый бэкдор, используемый группой TeleBots. Когда Industroyer отключил электричество в Украине в 2016 году, мысли сразу же обратились к отключению электроэнергии, спровоцированному BlackEnergy в 2015 году. Однако не было никаких сходств кода или других намеков на связь Industroyer с BlackEnergy или TeleBots. Эксарамель был недостающим кусочком головоломки.

Рисунок 5. Связи между TeleBots, BlackEnergy, Industroyer и (Not)Petya

Анализ Exaramel выявил ряд сходств с Industroyer:

- оба группируют свои цели на основе используемого решения безопасности;

- имеют очень похожую кодовую реализацию нескольких бэкдор-команд;

- используют файл отчета для хранения вывода выполненных команд оболочки и запущенных процессов.

Кроме того, Exaramel использовал вредоносный домен um10eset[.]net, который также использовался Linux-версией вредоносного ПО TeleBots.

Компания ESET также обнаружила вариант Exaramel для Linux, оснащенный обычными бэкдор-возможностями для установления персистентности, связи с его операторами, выполнения команд оболочки, а также загрузки и выгрузки файлов.

В отличие от Industroyer, Exaramel не нацелена напрямую на промышленные системы управления. ESET обнаружила эти бэкдоры Exaramel для Windows и Linux в украинской организации, которая не является промышленным предприятием.

Точно так же в 2021 году, когда национальное агентство кибербезопасности Франции ANSSI опубликовало отчет о вредоносной кампании с использованием устаревших версий инструмента мониторинга ИТ Centreon, Exaramel снова появился, но снова не на промышленных объектах. Exaramel в версиях для Windows и Linux был обнаружен в сетях провайдеров веб-хостинга во Франции.

GreyEnergy нацелена на энергетический сектор (2015–2018 гг.)

Примерно во время атаки BlackEnergy на электроэнергетическую сеть Украины в 2015 году ESET начала обнаруживать вредоносное ПО, которое исследователи ESET назвали GreyEnergy — еще один преемник BlackEnergy параллельно с TeleBots. В то время как TeleBots были нацелены на финансовые учреждения, GreyEnergy в основном нацелена на энергетические компании в Украине, а также в Польше.

Компания ESET первой задокументировала деятельность GreyEnergy в 2018 году. Операторы этой вредоносной программы в течение трех лет оставались вне поля зрения, занимаясь шпионажем и разведкой вместо разрушительных атак, подобных NotPetya и Industroyer TeleBots.

GreyEnergy похож на BlackEnergy, но более незаметен, стирая свои вредоносные компоненты с жестких дисков жертв, чтобы избежать обнаружения. В декабре 2016 года ESET заметила, что GreyEnergy развернула раннюю версию червя NotPetya. Обнаружив, что авторы вредоносных программ использовали внутреннее имя файла moonraker.dll для этого червя — вероятно, в связи с фильмом о Джеймсе Бонде — исследователи ESET назвали его одноименным именем Moonraker Petya.

Хотя исследователи ESET не обнаружили каких-либо компонентов GreyEnergy, предназначенных специально для промышленных систем управления, похоже, что операторы нацеливались на серверы с длительным временем безотказной работы и рабочие станции, используемые для управления промышленными системами управления.

Грузия (2019)

28 октября th , 2019, согласно обвинительному заключению Министерства юстиции, Sandworm испортил около 15 000 веб-сайтов, размещенных в Грузии, во многих случаях размещая изображение Михаила Саакашвили, бывшего президента Грузии, известного своей оппозицией России. влияние в Грузии, с подписью «Я вернусь». Атака была организована путем взлома грузинского хостинг-провайдера Pro-Service.

Атака навеяла воспоминания о DDoS-атаках BlackEnergy на грузинские сайты в 2008 году9.0003

Cyclops Blink (2022)

За день до вторжения России в Украину 24 февраля th , 2022, Агентство США по кибербезопасности и безопасности инфраструктуры (CISA) опубликовало предупреждение о Cyclops Blink, недавно обнаруженном вредоносном ПО для Linux, которое порабощает устройства WatchGuard Firebox в своем ботнете.

Согласно техническому анализу вредоносного ПО, опубликованному Национальным центром кибербезопасности Великобритании (NCSC), разработчики вредоносных программ обнаружили уязвимость, которая позволяла вредоносной программе выдавать себя за легитимное обновление прошивки этих устройств. После вредоносного обновления для обеспечения устойчивости сценарий автоматически запускает Cyclops Blink при каждом перезапуске скомпрометированного устройства.

После вредоносного обновления для обеспечения устойчивости сценарий автоматически запускает Cyclops Blink при каждом перезапуске скомпрометированного устройства.

Cyclops Blink поставляется с основным компонентом, который изображает из себя поток ядра, и несколькими модулями для сбора системной информации, загрузки и выгрузки файлов, самообновления и сохранения после перезагрузки, а также для хранения информации о сервере управления и контроля.

Хотя CISA еще не раскрыла, какие подсказки привели их к приписыванию Cyclops Blink к Sandworm, организациям настоятельно рекомендуется проверять, активировали ли они интерфейс удаленного управления для своих устройств Firebox, так как это немедленно открывает их для этих атак без исправления.

Заключение

С 24 февраля th , 2022 множество вредоносных программ, нацеленных на украинские организации, такие как HermeticWiper, HermeticWizard, HermeticRansom, IsaacWiper и CaddyWiper попали в заголовки. В настоящее время семейство вредоносных программ Hermetic, IsaacWiper и CaddyWiper остаются неизвестными, поэтому один вопрос повисает в воздухе: вернулся ли Sandworm к своим шалостям?

По мере того, как поставщики кибербезопасности по всему миру продолжают анализировать телеметрию своих вредоносных программ в поисках подсказок, мы можем ожидать, что все больше и больше кусочков головоломки будут складываться воедино.