Алексей Филиппов | Принципиальная схема подготовки нефти на месторождении

Опубликовано: 31.03.2012

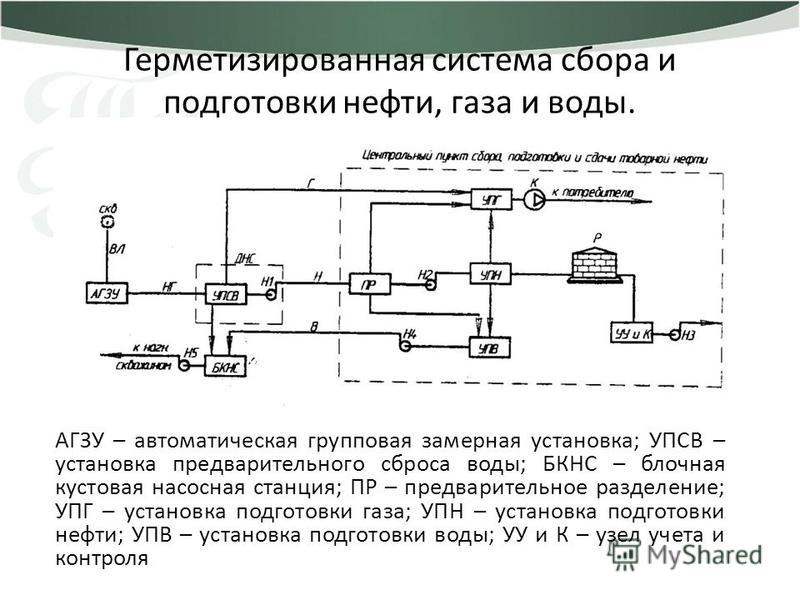

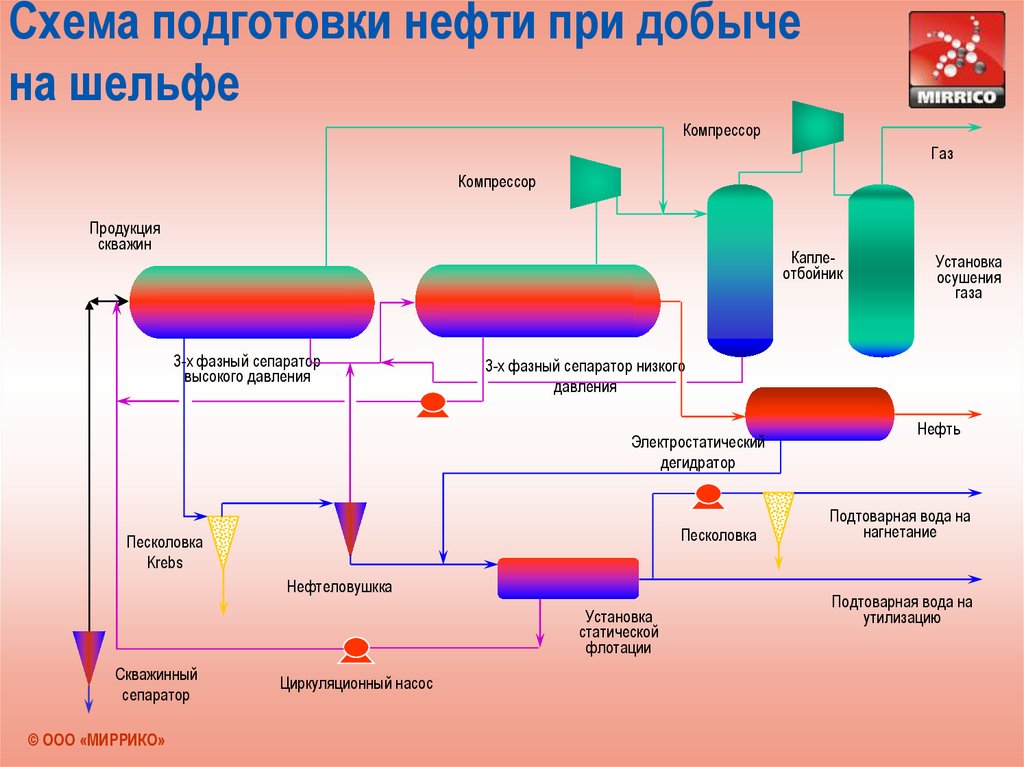

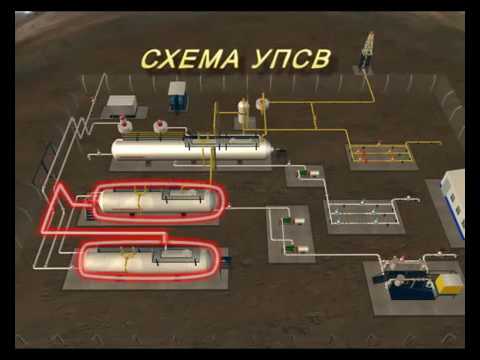

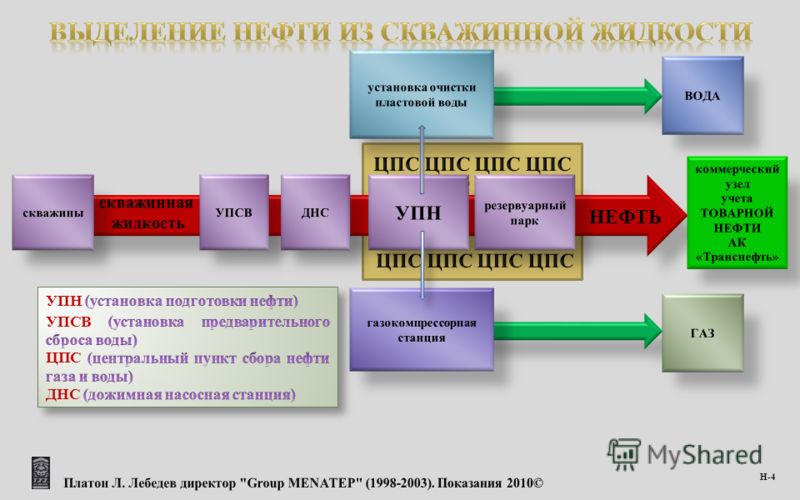

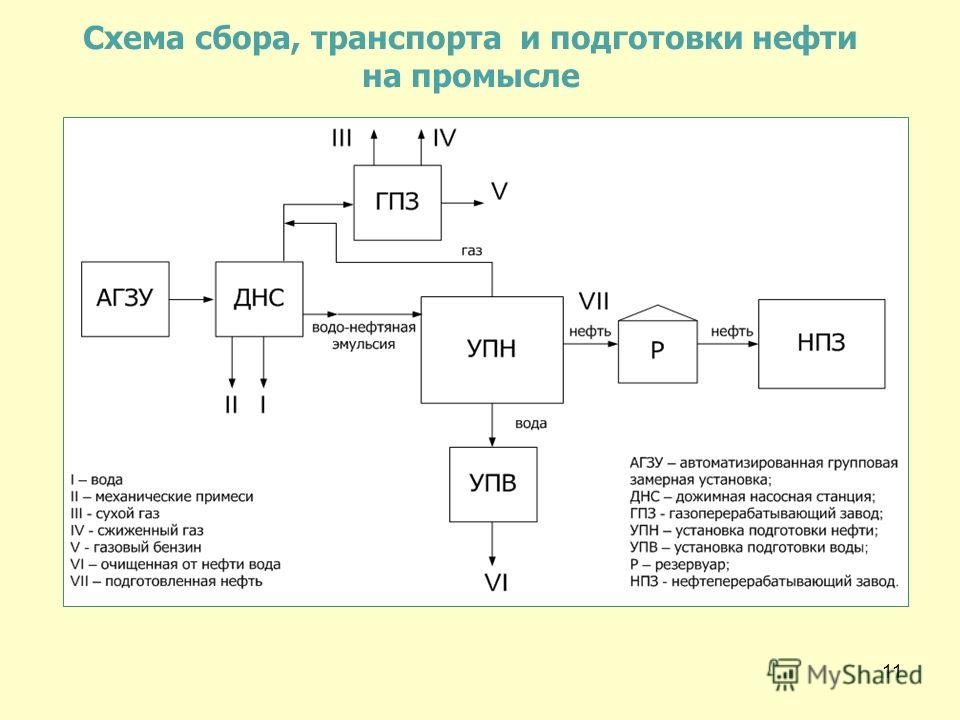

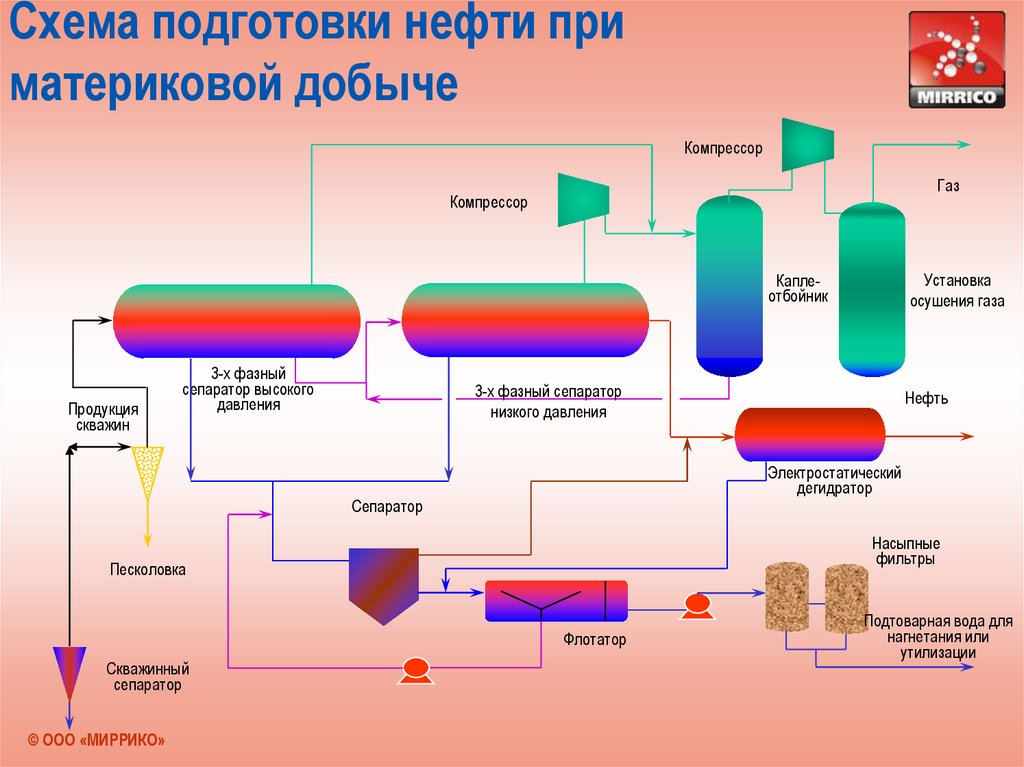

На каждом нефтяном месторождении нефть, поступающая со скважин, проходит предварительную подготовку на дожимных насосных станциях (ДНС), либо установках подготовки нефти (УПН). Далее она транспортируется в центральный пункт подготовки нефти (ЦППН). Дело в том, что в нефти содержится попутный нефтяной газ (ПНГ) и вода, которые необходимо извлечь с целью повышения её товарного качества. На данный момент попутный нефтяной газ извлекается из нефти путём её сепарации в один или несколько этапов (ступеней). Количество ступеней сепарации зависит от физико-химических свойств нефти, а именно от её газосодержания (Гс). Из своей практики могу сказать, что в большинстве случаев на ДНС нефть подготавливается в две ступени сепарации. Да, встречались объекты, имеющие всего одну ступень сепарации, либо, ещё реже — три ступени. Однако, как я говорил, в большинстве случаев на ДНС нефть разгазируется в две ступени. Давление на сепараторе 1 ступени (P1ст) всегда больше, чем на сепараторах 2 и последующих ступеней (PNст). К примеру, могут быть такие показатели: P1ст = 4 кгс/см2, P2ст = 0,1 кгс/см2. Показатели давления зависят от многих факторов, которые учитываются при разработке месторождения и вносятся в Технологическую схему. Количество сепараторов зависит от объёма добываемой нефти.

Давление на сепараторе 1 ступени (P1ст) всегда больше, чем на сепараторах 2 и последующих ступеней (PNст). К примеру, могут быть такие показатели: P1ст = 4 кгс/см2, P2ст = 0,1 кгс/см2. Показатели давления зависят от многих факторов, которые учитываются при разработке месторождения и вносятся в Технологическую схему. Количество сепараторов зависит от объёма добываемой нефти.

Пластовая нефть со скважин поступает на ДНС при определённом давлении, которое уменьшается в процессе её подготовки (разгазирования и сброса воды). После подготовки на ДНС нефть «дожимается» насосами и под давлением транспортируется на ЦППН. На ЦППН приходит нефть с разных ДНС, фактически образуя смесь нефтей, которую также необходимо подготовить (разгазировать и удалить воду), только уже более тщательно — до товарной кондиции.

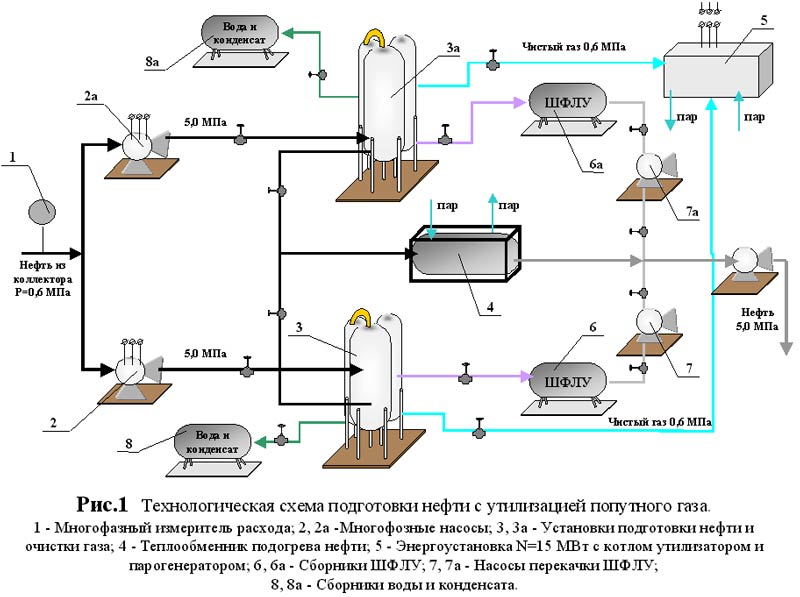

В большинстве случаев на объектах подготовки нефти присутствуют подогреватели пластовой жидкости (далее — печи). Печи подогревают нефть, в результате чего улучшаются её транспортные свойства (она становится менее вязкой) и из неё выделяется больше газа. Температура подогрева нефти в печах обычно составляет 40÷60 0С (в зависимости от свойств пластовой жидкости). Кстати, бывают месторождения, где температура пластовой нефти может достигать свыше 100 0С. На моей практике было одно такое месторождение, где температура пластовой жидкости составляла 120 0С! При этом, нефть этого месторождения содержала большое количество парафинов — веществ, затрудняющих транспортировку нефти по трубопроводам. В большинстве случаев печи в виде топлива используют попутный нефтяной газ (существуют также и те, которые на нефти работают, но я таких не встречал). Часть газа, выделяющегося из сепаратора нефти 1 ступени, направляется на печь. А печь, в свою очередь, подогревает нефть, выходящую из сепаратора 1 ступени. Далее подогретая нефть направляется в сепаратор 2 ступени, где также происходит её разгазирование.

Печи подогревают нефть, в результате чего улучшаются её транспортные свойства (она становится менее вязкой) и из неё выделяется больше газа. Температура подогрева нефти в печах обычно составляет 40÷60 0С (в зависимости от свойств пластовой жидкости). Кстати, бывают месторождения, где температура пластовой нефти может достигать свыше 100 0С. На моей практике было одно такое месторождение, где температура пластовой жидкости составляла 120 0С! При этом, нефть этого месторождения содержала большое количество парафинов — веществ, затрудняющих транспортировку нефти по трубопроводам. В большинстве случаев печи в виде топлива используют попутный нефтяной газ (существуют также и те, которые на нефти работают, но я таких не встречал). Часть газа, выделяющегося из сепаратора нефти 1 ступени, направляется на печь. А печь, в свою очередь, подогревает нефть, выходящую из сепаратора 1 ступени. Далее подогретая нефть направляется в сепаратор 2 ступени, где также происходит её разгазирование. Количество печей зависит от объёма добываемой нефти.

Количество печей зависит от объёма добываемой нефти.

Для полноценной работы каждого объекта добычи нефти необходима электроэнергия. Электроэнергия поставляется либо из вне, либо вырабатывается на самом объекте. Для выработки электроэнергии на месторождении используются электростанции различных типов (в зависимости от мощности и вида топлива). Это бывают газопоршневые (ГПЭС), газотурбинные (ГТЭС) и дизельгенераторные (ДГУ) электростанции. ГПЭС и ГТЭС работают на подготовленном попутном нефтяном газе 1 ступени сепарации. ДГУ работает на дизельном топливе — солярке. Выбор типа электростанции зависит от необходимой мощности электроэнергии. Кстати, ГТЭС достаточно мощный тип электростанций и может обеспечивать электроэнергией несколько объектов добычи нефти. ГПЭС менее мощный тип электростанций, но также как и ГТЭС может дополнительно вырабатывать и тепловую энергию. Что касается ДГУ, то этот тип электростанций используется на малых удалённых месторождениях, где строительство больших электростанций не целесообразно. Комплекс из нескольких ДГУ вполне обеспечивает электроэнергией небольшое месторождение.

Комплекс из нескольких ДГУ вполне обеспечивает электроэнергией небольшое месторождение.

Для обеспечения персонала теплом на объектах подготовки нефти обычно имеется котельная. В котельной установлено несколько котлов (например, 2 в работе и 1 резервный). В качестве топлива котлы используют попутный нефтяной газ 1 ступени. Потребление газа котельной зависит от температуры окружающей среды, а летом котельная вообще не используется. Кстати, на некоторых месторождениях используются полностью автоматизированные системы котлов, т.е. нет необходимости в котельщике — расход газа на котёл автоматически регулируется в соответствии с температурой окружающей среды.

Ну и обязательный атрибут любого объекта подготовки нефти — факельные линии (факела). Факел — это технологический объект, предназначенный для сжигания аварийных выбросов газа. Однако, ввиду того, что выделяющийся из нефти попутный газ не полностью расходуется на собственные нужды (печи, котельные, электростанции), и если нет возможности поставить его на газоперерабатывающий завод (ГПЗ), излишки его сжигаются в факелах. Причём количество сжигаемого газа на факелах в некоторых случаях весьма существенное. На некоторых месторождениях доля неиспользуемого газа составляет 50÷70 %, а иногда и больше (удалённые месторождения). Объём сжигаемого газа зависит от газового фактора (Гф), т.е. количества выделяющегося газа из нефти. Ценный продукт сгорает в огромных объёмах просто потому, что иногда нет возможности его транспортировать для переработки. Об этом я рассказывал в статье «Использование попутного нефтяного газа». Что касается факелов, то они бывают двух типов: факел высокого давления и факел низкого давления. На факел высокого давления сбрасываются излишки газа 1 ступени. На факеле низкого давления сгорает газ 2 и последующих ступеней. Иногда (в очень редких случаях) может быть только один факел, куда сбрасывается смесь газов разных ступеней, но это скорее исключение, т.к. газ разных ступеней имеет разное давление и проблематично их объединять в один коллектор. Давление газа в факельной трубе высокого давления, к примеру, составляет 0,8 кгс/см2, а на факеле низкого давления — 0,08 кгс/см2.

Причём количество сжигаемого газа на факелах в некоторых случаях весьма существенное. На некоторых месторождениях доля неиспользуемого газа составляет 50÷70 %, а иногда и больше (удалённые месторождения). Объём сжигаемого газа зависит от газового фактора (Гф), т.е. количества выделяющегося газа из нефти. Ценный продукт сгорает в огромных объёмах просто потому, что иногда нет возможности его транспортировать для переработки. Об этом я рассказывал в статье «Использование попутного нефтяного газа». Что касается факелов, то они бывают двух типов: факел высокого давления и факел низкого давления. На факел высокого давления сбрасываются излишки газа 1 ступени. На факеле низкого давления сгорает газ 2 и последующих ступеней. Иногда (в очень редких случаях) может быть только один факел, куда сбрасывается смесь газов разных ступеней, но это скорее исключение, т.к. газ разных ступеней имеет разное давление и проблематично их объединять в один коллектор. Давление газа в факельной трубе высокого давления, к примеру, составляет 0,8 кгс/см2, а на факеле низкого давления — 0,08 кгс/см2. Примечательно, что попутный нефтяной газ 1 ступени всегда менее плотный, чем газ 2 и последующих ступеней. Например, плотность газа 1 ступени может составлять 900 г/м3, а плотность газа 2 ступени — 1800 г/м3. Это связано с тем, что при сепарации нефти на 1 ступени из неё «быстрее» выделяются лёгкие компоненты газа, и только после подогрева нефти и её сепарации на 2 ступени происходит выделение более тяжёлых компонентов газа.

Примечательно, что попутный нефтяной газ 1 ступени всегда менее плотный, чем газ 2 и последующих ступеней. Например, плотность газа 1 ступени может составлять 900 г/м3, а плотность газа 2 ступени — 1800 г/м3. Это связано с тем, что при сепарации нефти на 1 ступени из неё «быстрее» выделяются лёгкие компоненты газа, и только после подогрева нефти и её сепарации на 2 ступени происходит выделение более тяжёлых компонентов газа.

Резюмируя вышесказанное, хочу привести принципиальную схему подготовки нефти на месторождении (ДНС, УПН). Ведь информация, представленная в графическом виде, как известно, лучше воспринимается.

Возможно, схема представлена в сильно упрощённом варианте (без газосепараторов и установок предварительного сброса воды), однако моя цель была показать именно принцип работы подобных объектов. Схему подготовки нефти я составлял опираясь на личный опыт, т.е. изобразил именно то, что видел на большинстве месторождений. Если у вас возникли некоторые вопросы, я с удовольствием на них отвечу.

1 Технологический процесс подготовки нетфти на дожимной насосной станции (днс)

1.1 Общая характеристика

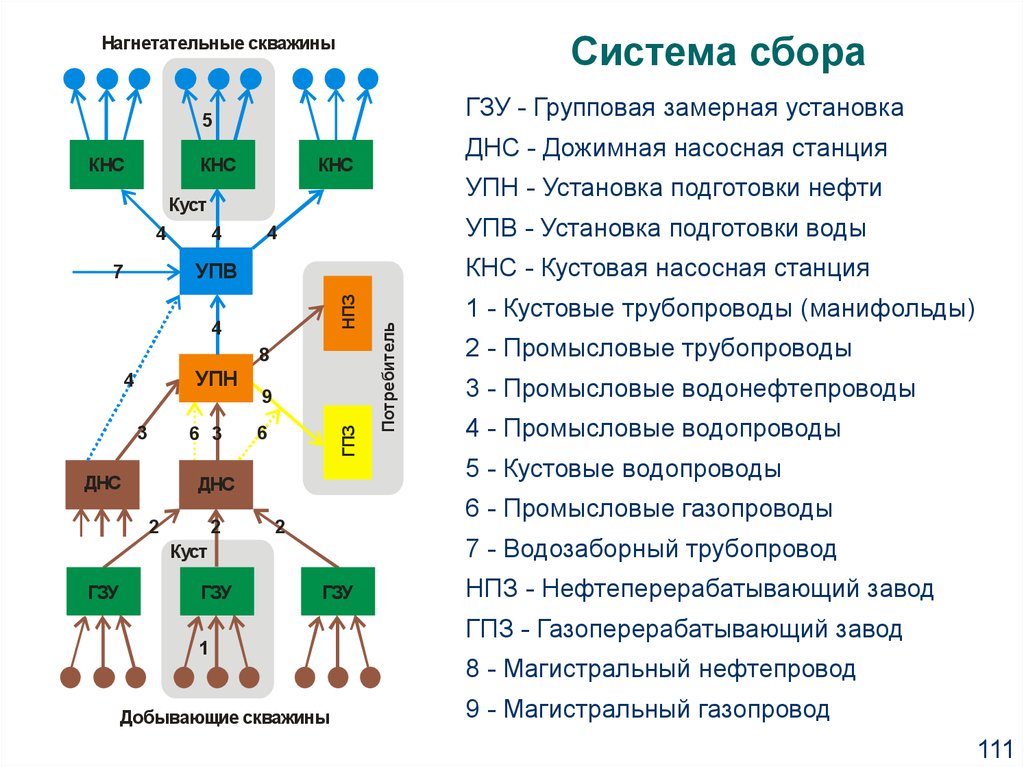

Дожимная насосная станция — технологическая часть системы сбора нефти и газа на промыслах и их последующей транспортировки.

Оборудование ДНС, прежде всего насосы, сообщает нефти и газу дополнительный напор, необходимый для их транспортирования в направлении высоконапорных участков через системы сбора и подготовки.

Функционирование дожимной насосной станции регламентируется двумя нормативными документами. Это технологическая схема и технический регламент. Они утверждаются техническим руководителем предприятия по добыче и транспортировке нефти и газа.

Как правило, ДНС применяются на отдаленных месторождениях. Необходимость применения дожимных насосных станций обусловлена тем, что зачастую на таких месторождениях энергии нефтегазоносного пласта для транспортировки нефтегазовой смеси до УПСВ недостаточно.

Дожимные

насосные станции выполняют также функции

сепарации нефти от газа, очистки газа

от капельной жидкости и последующей

раздельной транспортировки углеводородов.

На нефтепромыслах нефть после прохождения групповых замерных установок, а так же после сепарации поступает в буферную емкость с целью обеспечить равномерное поступление нефти к перекачивающему насосу. После прохождения данного технологического этапа нефть поступает в нефтепровод.

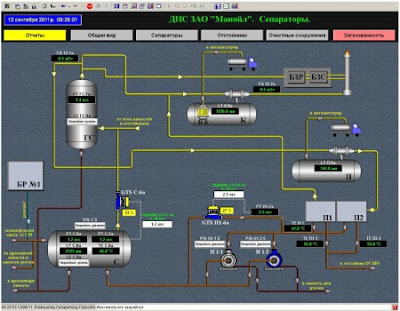

1.2 Описание технологической схемы

На

ДНС-17 контроль и управление технологическими

процессами осуществляется из операторной.

Состояние насосных агрегатов отображается

на щитовом табло световым сигналом

«ВКЛ» или «ОТКЛ». Технологические

параметры «давление нефти на УНН»,

«температура нефти на УНН», отображаются

вторичными приборами в операторной.

Нефтегазожидкостная смесь, обводненностью 90-95%, газовым фактором 100-120 м3/тн, t = 35-40 0С с узла для дозирования розлива поступает через входные задвижки на первую ступень сепарации, которая состоит из НГС-1, НГС-2 где осуществляется основной отбор газа и автоматическое поддержание уровня. Из нефтегазосепараторов НГС-1, НГС-2 отгазированная жидкость подается на отстойники ОГ-1, ОГ-2, где происходит отбор подтоварной воды. В отстойниках автоматически поддерживается необходимый раздел фаз нефть-вода и давления. При помощи регулирующих клапанов отделившаяся вода сбрасывается на узел учета воды (УУВ).

Нефтяной поток с отстойников поступает на буферные емкости БС-1, БС-2 где осуществляется дополнительный отбор газа, далее на прием насосов Н- 3, 4 и через узел учета нефти (УУН) подается на КСП-9.

Отделившийся

в процессе сепарации попутный газ из

узла предварительной очистки газа

(УПОГ) нефтяного сепаратора с первой

ступени сепарации поступает в газовые

сепараторы ГС-1, ГС-2, где при давлении

0,58-0,6 МПа происходит очистка от капель

жидкости и примесей, далее через

регулирующий клапан и узел учета газа

(УУГ) подается в газопровод на ГПЗ, и при

аварийном случае сбрасывается на факел. Параметры потока газа: давление до 0,7

МПа, температура 5-200С,

расход 7500 м3/ч.

Параметры потока газа: давление до 0,7

МПа, температура 5-200С,

расход 7500 м3/ч.

Подтоварная вода поступает на отстойники ОГ-1, ОГ-2 заданные уровни поддерживаются автоматически регулирующими клапанами. Нефть с отстойников насосом откачивается в трубопровод уловленной нефти. Вода с отстойников поступает на буферные емкости БС-1, БС-2, далее на два насоса, осуществляющих давления нефти, пройдя через УУН, поступает на выход ДНС. Параметры нефти на выходе: давление 2-2,5 МПа, температура 5-30 0 С, расход 6000-8000 м3/сут. Максимальная производительность станции 1000 м3/сут по нефти.

Затем разгазированная нефть с обводненностью до 5% по нефтепроводу поступает в сырьевые резервуары РВС-5000 м3(РВС-1,2), где измеряется уровень воды.

Из

резервуаров РВС-3, РВС-4 по нефтепроводу

поступает на прием насосного агрегата,

после чего подается в напорный нефтепровод.

По напорному нефтепроводу нефть

направляется на БС-1, БС-2, КСП-9 для

окончательной подготовки.

Для предохранения нефтегазосепараторов НГС-1, НГС-2, газосепараторов ГС-1, ГС-2 и буферных емкостей БС-1, БС-2 от разрушения и поддержания заданных технологических параметров установлены регулирующие клапана.

Пластовая вода из отстойников ОГ-1, ОГ-2 по уровню, давлением 0,15 – 0,25 МПа сбрасывается в резервуар водоподготовки РВС-5000 м3(РВС-1, 2) для частичного отделения уловленной нефти. Из резервуаров РВС-1, РВС-2 вода с содержанием нефтепродуктов, по водоводу под давлением подается на прием насосных агрегатов Н-1, 2 и откачивается в систему поддержания пластового давления (ППД) на КНС-17.

DHS: несколько государственных доменов США пострадали от серьезной волны перехвата DNS

ЧРЕЗВЫЧАЙНАЯ ДИРЕКТИВА —

Дэн Гудин —

Увеличить

Министерство внутренней безопасности издало экстренную директиву, предписывающую администраторам большинства федеральных агентств защищать свои интернет-домены от целого ряда атак, которые за последние недели поразили веб-сайты исполнительной власти и почтовые серверы.

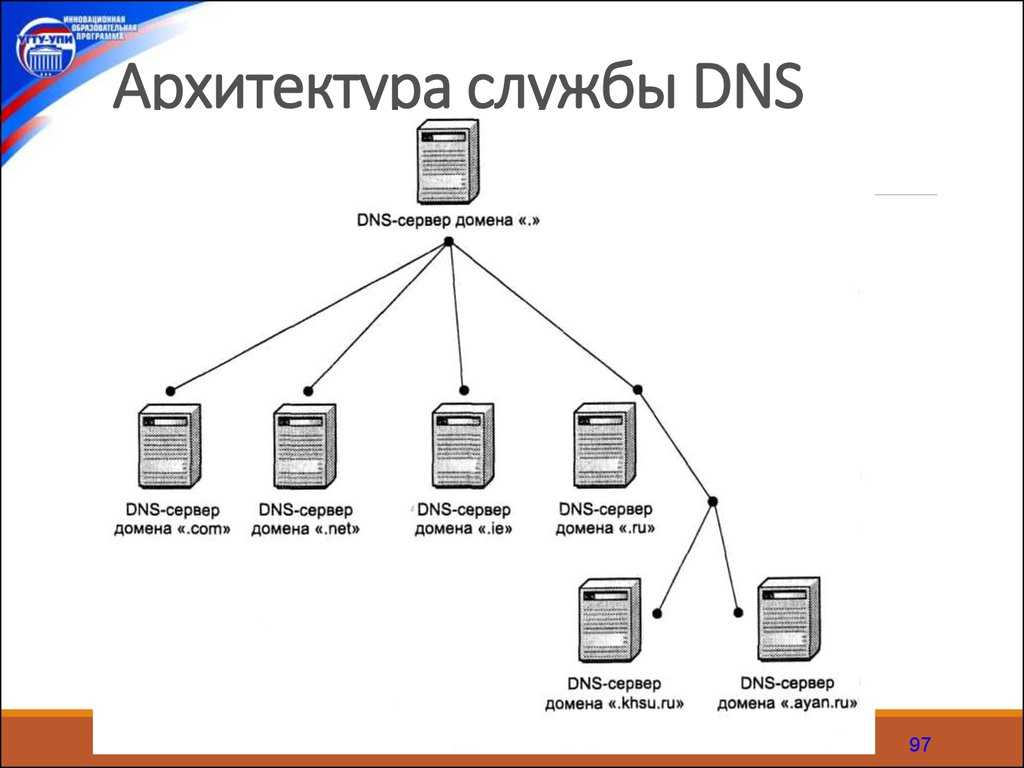

Агентство DHS по кибербезопасности и безопасности инфраструктуры (CISA) издало директиву во вторник, через 12 дней после того, как охранная фирма FireEye предупредила о беспрецедентной волне продолжающихся атак, которые изменили записи системы доменных имен, принадлежащие телекоммуникационным компаниям, интернет-провайдерам и государственным учреждениям. DNS-серверы действуют как каталоги, которые позволяют одному компьютеру находить другие компьютеры в Интернете. Подменяя эти записи, злоумышленники потенциально могут перехватывать пароли, электронные письма и другие конфиденциальные сообщения.

«CISA знает о нескольких доменах агентств исполнительной власти, на которые повлияла кампания по взлому, и уведомила агентства, которые их поддерживают», — написал директор CISA Кристофер Кребс в экстренной директиве в среду. Он продолжил:

Используя следующие методы, злоумышленники перенаправляли и перехватывали веб-трафик и почтовый трафик, а также могли делать это для других сетевых служб:

1.

Злоумышленник начинает с компрометации учетных данных пользователя или их получения альтернативными способами учетной записи, которая может вносить изменения в записи DNS.

2. Затем злоумышленник изменяет записи DNS, такие как записи адреса (A), почтового обменника (MX) или сервера имен (NS), заменяя законный адрес службы адресом, контролируемым злоумышленником. Это позволяет им направлять пользовательский трафик в свою собственную инфраструктуру для манипулирования или проверки, прежде чем передать его законной службе, если они захотят. Это создает риск, который сохраняется после периода перенаправления трафика.

3. Поскольку злоумышленник может устанавливать значения записей DNS, он также может получить действительные сертификаты шифрования для доменных имен организации. Это позволяет расшифровывать перенаправленный трафик, раскрывая любые данные, отправленные пользователем. Поскольку сертификат действителен для домена, конечные пользователи не получают предупреждений об ошибках.

Для устранения значительных и неизбежных рисков для информации агентства и информационных систем, связанных с этой деятельностью, эта чрезвычайная директива требует следующих краткосрочных действий для снижения рисков от необнаруженного вмешательства, предоставления агентствам возможности предотвращать незаконную деятельность DNS для своих доменов и обнаруживать несанкционированные действия. сертификаты.

Кребс дал указание администраторам предпринять следующие шаги в течение следующих 10 рабочих дней:

Реклама- проведите аудит общедоступных записей DNS на всех авторитетных и вторичных DNS-серверах, чтобы убедиться, что они разрешаются в нужное расположение. Если таковые отсутствуют, сообщите о них в CISA.

- обновить пароли для всех учетных записей в системах, которые могут вносить изменения в записи DNS агентства.

- реализовать многофакторную аутентификацию для всех учетных записей в системах, которые могут вносить изменения в записи DNS агентства.

Если MFA не может быть включена в течение 10 рабочих дней, администраторы должны предоставить CISA названия этих систем, причины и примерный срок, когда она может быть включена.

Если MFA не может быть включена в течение 10 рабочих дней, администраторы должны предоставить CISA названия этих систем, причины и примерный срок, когда она может быть включена.

Директива CISA не упоминала о временном закрытии правительства. Как сообщил Ars в четверг, эта ситуация повлияла на бездействующих государственных ИТ-специалистов США, многие из которых отвечают за безопасность сетей. (Когда этот пост был опубликован, широко сообщалось, что президент Трамп согласился на сделку, которая позволит возобновить работу правительства по крайней мере до 15 февраля.) Кребс также не назвал домены агентств исполнительной власти, которые пострадали от атак с целью взлома.

Атаки серьезны, поскольку злоумышленники могут получить сертификаты TLS, которым доверяют браузеры, для захваченных доменов. Это позволяет перехвату происходить без явных признаков того, что что-то не так. Чтобы узнать больше о том, как работают атаки, см. ранее упомянутое освещение Ars.

ИЛИ ТАКЖЕ: ПОЧЕМУ У МЕНЯ НЕ РАБОТАЕТ ИНТЕРНЕТ?

DNS — ИЛИ ТАКЖЕ: ПОЧЕМУ МОЙ ИНТЕРНЕТ НЕ РАБОТАЕТ?

Почему не удается посетить веб-сайт? Почему я не могу отправить свою электронную почту? DNS, мать всех интернет-сервисов, часто является причиной проблемы.

Потеря пакетов или неправильно настроенный брандмауэр влияет на широкий спектр протоколов. Однако DNS как основной протокол наиболее уязвим к потере пакетов и неправильно настроенному брандмауэру. Знание этих эффектов поддерживает процесс устранения неполадок, так что любые проблемы, которые могут возникнуть, могут быть решены быстрее.

ФУНКЦИИ DNS

Основная задача службы доменных имен (DNS) — отвечать на запросы о разрешении имен. Благодаря предоставлению всемирно распределенной службы каталогов, система доменных имен является важной частью функциональности Интернета с 1985 года.

ПОТЕРЯ ПАКЕТОВ потеря. Прежде чем можно будет отправить электронное письмо, посетить веб-сайт или начать трансляцию, домен сначала преобразуется в IP-адрес через DNS. С соответствующим IP-адресом различные протоколы могут устанавливать соединение с соответствующим сервером. Однако если разрешение DNS-имени нарушается из-за потери пакетов, это также влияет на все остальные процессы. Поэтому DNS во многих случаях является причиной ошибок и неэффективности. DNS в основном использует UDP (протокол пользовательских дейтаграмм) в качестве своего транспортного протокола и, следовательно, протокол, не ориентированный на установление соединения.

Рис. 1. DNS-запрос с потерянным пакетом

Даже один потерянный пакет приводит к значительным задержкам. В приведенном выше примере клиент 192.168.2.120 отправляет новый запрос на DNS-сервер только после пятисекундной задержки.

Если подключения к DNS-серверам и от них в определенной степени нарушены и не могут быть восстановлены, проверьте, являются ли DNS-запросы через TCP альтернативой. Если на рисунке 1 потерянный пакет уже приводит к пятисекундной задержке, то запрос DNS на рисунке 2 обрабатывается с потерей 20% пакетов за 846 мс.

Если на рисунке 1 потерянный пакет уже приводит к пятисекундной задержке, то запрос DNS на рисунке 2 обрабатывается с потерей 20% пакетов за 846 мс.

Рис. 2. Запрос DNS через TCP с потерей пакетов

DNS ПОверх TCP

Первичный DNS использует UDP в качестве транспортного протокола. Однако DNS с самого начала разрабатывался для использования как UDP, так и TCP (протокола управления передачей). TCP используется только тогда, когда DNS не может обмениваться данными по UDP.

Когда DNS переходит с UDP на TCP?

Обычно, когда размер пакета превышает максимальную длину одного UDP-пакета в 512 байт.

Когда превышена максимальная длина?

На самом деле, в современных условиях это происходит довольно часто.

При первом внедрении DNS единственным приложением, в котором была превышена максимальная длина, была передача зоны.

В современных системах DNS максимальная длина может быть превышена, например, с помощью записи TXT и других функций предотвращения спама.

Что происходит, когда TCP заблокирован?

Если размер пакета превышает 512 байт, устанавливается бит TC (усечение), информирующий клиента о том, что длина сообщения превысила максимально допустимый размер. В этих ситуациях клиент должен повторно передать запрос через TCP.

Однако, если TCP заблокирован, на клиентский запрос необходимо ответить через UDP. Это приводит к тому, что пакет либо фрагментируется, либо отбрасывается. Это приводит к медленному разрешению DNS или неразрешимым доменным именам.

Влияние на взаимодействие с пользователем:

- веб-сайты недоступны или плохо доступны

- неработающие сервисы в приложениях

Почему ограничение до 512 байт?

Размер 512-байтовой полезной нагрузки UDP зависит от IPv4. Стандарт IPv4 указывает, что каждый участник сети должен иметь возможность обрабатывать пакеты размером 576 байт или меньше. Если управляющие данные (заголовки) вычитаются, остается чистая полезная нагрузка размером 512 байт.

Это ограничение было признано проблемой, поэтому максимальный размер был увеличен до 4096 байт в механизме расширения для DNS (EDNS). Текущие DNS-серверы содержат реализацию EDNS и поэтому могут отвечать на запросы.

Хотя EDNS существует с 1999 года, не все сетевые компоненты гарантируют бесперебойную работу. Брандмауэры являются источником ошибок, поскольку пакеты DNS-UDP общим объемом более 576 байт могут быть отброшены по разным причинам. Такое поведение может не вызывать каких-либо явных проблем, но необходимо убедиться, что все сетевые устройства поддерживают большие пакеты DNS. Если сетевая среда не полностью поддерживает большие сообщения DNS, это может привести к фрагментации и/или частичному отбрасыванию пакетов DNS. Для конечного пользователя это имеет тот же эффект, что и заблокированные DNS-пакеты через TCP. Запросы DNS остаются без ответа или выполняются очень долго.

АНАЛИЗ ПРОБЛЕМ DNS С ПОМОЩЬЮ PROFITAP IOTA

Обсудив протокол DNS и некоторые из наиболее распространенных проблем DNS, мы подошли к следующему вопросу. Как легко отслеживать все это?

Как легко отслеживать все это?

Здесь на помощь приходит Profitap IOTA. IOTA — это комплексное и безопасное решение для анализа сети и устранения неполадок.

Записывая необработанные пакетные данные на диск и извлекая метаданные для использования на информационных панелях, IOTA может дать быстрый обзор того, что происходит в сети, не теряя ни одной детали. Доступен ряд настраиваемых панелей мониторинга, которые помогают отслеживать основные показатели производительности, повторные передачи, потерю пакетов, задержку, пропускную способность, доступность, подключение и многое другое.

Использование IOTA для поиска проблем с DNS

Панель инструментов DNS предоставляет вам несколько представлений вашего трафика DNS для любой даты и диапазона времени, которые вы выбрали для просмотра доступного трафика.

В первом разделе показан объем DNS-трафика. На круговых диаграммах показаны

ОСНОВНЫХ DNS-СЕРВЕРОВ, которые используются, а также САМЫЕ ЗАПРОСИМЫЕ серверы и соответствующие им полосы пропускания.

Нижний раздел показывает все DNS-запросы, IP-адреса клиентов и серверов этих запросов, включая код ответа DNS, идентификатор транзакции и дату/время, наблюдаемые в трафике. В разделе «Подробности» вы можете увидеть общее количество DNS-запросов и наиболее популярные DNS-запросы.

Рисунок 3: Панель управления DNS в веб-интерфейсе IOTA

Без IOTA, диска захвата объемом 1 ТБ и панелей управления устранение этих проблем заняло бы значительно больше времени или даже стало бы почти невозможным. Представьте, что вы просматриваете файл трассировки размером 500 ГБ с помощью Wireshark и время загрузки для каждого применения фильтра.

При использовании IOTA информационные панели дают мгновенный обзор того, что происходит с трафиком DNS. Например, на приведенном ниже снимке экрана с панели управления DNS четко отображается сообщение Server Fail DNS REPLY вместе с тем, какие клиенты и серверы связаны с этим трафиком. 9Рисунок 4: Последний DNS-запрос IOTA по TCP с потерей пакетов Это применяет фильтр, ищущий все эти конкретные ошибки. Применяя этот фильтр, IOTA углубляется в ответы и метаданные DNS-сервера для конкретного сервера. Вы можете увидеть клиента в разделе «Источник IP», который делает запросы DNS, и «Назначение IP» в качестве сервера, который получает запросы DNS и отвечает на них.

Применяя этот фильтр, IOTA углубляется в ответы и метаданные DNS-сервера для конкретного сервера. Вы можете увидеть клиента в разделе «Источник IP», который делает запросы DNS, и «Назначение IP» в качестве сервера, который получает запросы DNS и отвечает на них.

Ниже вы можете видеть, что IOTA идентифицировала коды ответа DNS 0, «ОК», код ответа 2, «сбой сервера» и код ответа 3 «несуществующий домен», возникающие за последние 30 минут трафика, запрошенного от Рисунок 5. Идентификация кода ответа DNS

Какова задержка трафика с сервером DNS.5.91, расположенным по адресу 20.20.91?

Для этого мы перейдем к задержке сервера панели мониторинга. При использовании Goto>> активный фильтр, который мы настроили на панели мониторинга DNS, будет сохранен и реализован на панели мониторинга задержки сервера.

Как вы можете видеть ниже, верхний график показывает задержку в миллисекундах. Максимальная задержка приложения за последние 30 минут составляет 163,41 мс. Я также могу видеть точное время всплесков DNS-вызовов с более высокой задержкой. Рисунок 6: Панель управления задержкой сервера IOTA показано ниже.

Я также могу видеть точное время всплесков DNS-вызовов с более высокой задержкой. Рисунок 6: Панель управления задержкой сервера IOTA показано ниже.

Рис. 7. Отфильтрованный экспорт PCAP из IOTA, показанный в Wireshark

Безопасный доступ и удаленный анализ сеть, чтобы обеспечить полную видимость в сети безопасно. Контролируемая сеть изолирована от интерфейса управления, чтобы избежать любого риска внедрения MITM-атаки через устройство.

IOTA полностью управляется через HTTPS и имеет встроенный VPN, что означает, что устройство можно развернуть в любом месте и легко получить к нему доступ из-за вашего рабочего стола.

Есть вопросы? Пожалуйста, не стесняйтесь обращаться к нам.

Author:

Carl Jonathan Schubert

Data Access & Network Telemetry

magellan netzwerke GmbH

www.magellan-net.de

John Modlin WCNA

Старший системный инженер Северная Америка

Profitap

www.

Злоумышленник начинает с компрометации учетных данных пользователя или их получения альтернативными способами учетной записи, которая может вносить изменения в записи DNS.

Злоумышленник начинает с компрометации учетных данных пользователя или их получения альтернативными способами учетной записи, которая может вносить изменения в записи DNS.

Если MFA не может быть включена в течение 10 рабочих дней, администраторы должны предоставить CISA названия этих систем, причины и примерный срок, когда она может быть включена.

Если MFA не может быть включена в течение 10 рабочих дней, администраторы должны предоставить CISA названия этих систем, причины и примерный срок, когда она может быть включена.