Источники бесперебойного питания 220 В (UPS)

- Главная

- Каталог

- Источники бесперебойного питания /

Источники бесперебойного питания напряжением 220 Вольт (ИБП 220 В) предназначены для установки непосредственно в служебных помещениях, офисах, жилых помещениях, так как не имеют вредных выбросов, полностью автоматизированы и компактны. Наши источники электропитания имеют высокую энергоэффективность, что сокращает затраты на электроэнергию, увеличивает срок службы аккумуляторных батарей.

Источники резервного питания SKAT (ИБП 220 В, UPS 220V) представляют собой современные экономичные источники безопасного бесперебойного питания с функциями защиты и контроля.

Бесперебойные источники питания отличаются высокой производительностью путём применения технологии двойного преобразования напряжения, наличием ряда функциональных возможностей, высокоэффективной технологией интеллектуального управления, наличием предстартовой автоматической самодиагностики.

Назначение источников бесперебойного питания (ИБП, UPS) 220 В

Для обеспечения надёжного стабильного электропитания приборов и оборудования напряжением 220 Вольт инженерами компании БАСТИОН создан модельный ряд специализированных мощных ИБП 220 В (UPS 220V).

Источники бесперебойного питания напряжением 220 Вольт торговой марки SKAT отличаются высокой надёжностью, современным дизайном, удобством в использовании, простотой обслуживания и эксплуатации. В технической литературе такие источники питания могут также называться: UPS (Uninterruptible Power Supply), ББП (блок бесперебойного питания), РИП (резервированный источник питания), ИВЭПР (источник вторичного электропитания резервированный)

Компьютерные ИБП 220 В

ИБП для систем отопления 220 В

ИБП длительного резерва 220 В

Блоки розеток в RACK-стойку

ИБП уличного исполнения 220 В

ИБП для промышленной автоматики

Гальваническая развязка

Дополнительное оборудование

Источники бесперебойного питания (ИБП, UPS) обеспечивают:- качественное, бесперебойное электропитание нагрузок, с номинальным напряжением питания 220 В по технологии двойного преобразования напряжения;

- защиту электрооборудования от любых неполадок в сети, включая искажение или пропадание напряжения сети;

- технологию Online при переходе резервированного источника питания с режима питания от сети 220 В на режим питания от АКБ и наоборот;

- правильную синусоидальную форму выходного напряжения;

- высокую точность стабилизации синусоидального выходного напряжения 220 Вольт в сетевом и автономном режимах работы;

- стабильную частоту выходного напряжения 220 Вольт;

- подавление импульсов высоковольтных и высокочастотных помех;

- отсутствие переходных процессов при переключениях сетевых режимов резервированного источника питания;

- повышение надёжности системы по обеспечению бесперебойного питания нагрузки за счёт автоматического шунтирования;

- возможность «холодного старта», ИБП (UPS) можно включить при отсутствии сетевого напряжения и при полной нагрузке, используя питание от заряженных АКБ;

- светодиодную индикацию режимов работы источника вторичного питания и состояния аккумуляторных батарей, а также звуковую сигнализацию о разряде или неисправностях;

- индикацию на ЖК-дисплее ИБП режимов работы и текущих параметров источника питания, мощности нагрузки, состояния аккумуляторных батарей ИБП, входного и выходного напряжения;

- длительный автономный режим работы ИБП (UPS) при максимальной нагрузке и непрерывном режиме работы;

- возможность увеличения длительности автономного режима путём повышения ёмкости каждой из 20 АКБ до 250 Ач;

- ускоренный заряд АКБ ИБП (UPS) до 90% номинальной ёмкости.

Купить Источники бесперебойного питания 220 В можно в магазинах партнеров компании «Бастион» в следующих городах России:

Абакан, Альметьевск, Ангарск, Армавир, Архангельск, Астрахань, Барнаул, Белгород, Благовещенск, Брянск, Великий Новгород, Владивосток, Владимир, Волгоград, Волгодонск, Волжский, Вологда, Воронеж, Екатеринбург, Ижевск, Иркутск, Йошкар-Ола, Казань, Калининград, Калуга, Кемерово, Комсомольск-на-Амуре, Кострома, Краснодар, Красноярск, Курган, Курганинск, Курск, Москва, Магнитогорск, Майкоп, Миасс, Мурманск, Набережные Челны, Нижний Тагил, Нижний Новгород, Новокузнецк, Новороссийск, Новосибирск, Омск, Оренбург, Орел, Пенза, Пермь, Петрозаводск, Пятигорск, Ростов-на-Дону, Рязань, Санкт-Петербург, Самара, Саранск, Саратов, Севастополь, Серов, Симферополь, Смоленск, Советская Гавань, Сочи, Ставрополь, Старый Оскол, Сургут, Тамбов, Тобольск, Тольятти, Томск, Тула, Тюмень, Улан-Удэ, Ульяновск, Уссурийск, Уфа, Хабаровск, Чебоксары, Челябинск, Череповец, Чита, Якутск, Ярославль

Профессиональные ИБП для ОПС | Каталог продукции компании БАСТИОН

- Главная

- Каталог

- Источники бесперебойного питания /

Назначение ИБП, ИВЭПР для систем безопасности

Основным направлением деятельности компании БАСТИОН является производство современных надёжных профессиональных источников бесперебойного питания для систем безопасности, систем контроля доступа, ОПС, систем связи и оповещения, систем видеонаблюдения.

В этом разделе представлены профессиональные источники питания и источники резервного питания, обеспечивающие построение высококачественной системы бесперебойного питания для ОПС, СКУД, CCTV (12 В, 24 В; от 1 до 24 А).

Источники питания серии «СКАТ» соответствуют требованиям Технического регламента о требованиях пожарной безопасности ГОСТ Р 53325-2012

Источники питания серии «СКАТ» соответствуют требованиям Технического регламента о требованиях пожарной безопасности ГОСТ Р 53325-2012

| Световая индикация: — наличия сети — выходного напряжения — наличия АКБ | Выдача информационного сообщения «Переход на резерв» осуществляется с задержкой, определяемой пользователем | ||

| Защита АКБ от глубокого разряда | Защита от переполюсовки клемм АКБ | ||

| Автоматическая защита от перегрузки и короткого замыкания на выходе | Выдача информационных сообщений: — «Переход на резерв» — «Наличие АКБ» — «Наличие выходного напряжения» Схема подключения выходов | ||

| Возможность подключения внешних устройств посредством диагностического разъема | Защита нагрузки от аварии источника | ||

| Отсутствие АКБ, замыкание клемм АКБ не влияет на качество выходного напряжения | Режим «холодный запуск» |

| На источники «СКАТ», приобрётенные после 1 января 2014 года, БАСТИОН |

|

* Пожизненная гарантия — гарантия на весь срок службы (указан в Паспорте) составляет 10 лет.  |

|

Источники бесперебойного питания 12 Вольт с Li-ion АКБ

Источники бесперебойного питания 12 Вольт. ИБП 12 В. ИВЭПР 12 В

Источники бесперебойного питания 24 Вольта. ИБП 24 В. ИВЭПР 24 В

Резервные источники питания 12 В, 24 В

Источники питания для систем оповещения

Линейка источников бесперебойного питания, специально разработанных для систем оповещения. Согласно статистике работы систем оповещения большую часть времени оборудование работает в режиме ожидания. Однако, при переключении в режим вещания ток, потребляемый оборудованием, вырастает в несколько раз. Эта особенность была учтена при разработке линейки SKAT-RPA. Применение аккумуляторной батареи в качестве буфера позволило создать источник питания доступный по цене и при этом обладающий высокой надёжностью, способный кратковременно выдавать максимальный ток в резервном режиме в несколько раз превышающий ток номинальный.

Профессиональные ИБП, ИВЭПР серии Hi-End с блоком визуализации

|

Источники бесперебойного питания SKAT серии Hi-End стали победителями в конкурсе «Лучший инновационный продукт», проходившем в рамках международной выставки MIPS-2011.

|

Система бесперебойного питания. Терминология ИБП, ББП, БРП, ИВЭПР, РИП

Купить Профессиональные ИБП для систем безопасности можно в магазинах партнеров компании «Бастион» в следующих городах России:

Абакан, Альметьевск, Ангарск, Армавир, Архангельск, Астрахань, Барнаул, Белгород, Благовещенск, Брянск, Великий Новгород, Владивосток, Владимир, Волгоград, Волгодонск, Волжский, Вологда, Воронеж, Екатеринбург, Ижевск, Иркутск, Йошкар-Ола, Казань, Калининград, Калуга, Кемерово, Комсомольск-на-Амуре, Кострома, Краснодар, Красноярск, Курган, Курганинск, Курск, Москва, Магнитогорск, Майкоп, Миасс, Мурманск, Набережные Челны, Нижний Тагил, Нижний Новгород, Новокузнецк, Новороссийск, Новосибирск, Омск, Оренбург, Орел, Пенза, Пермь, Петрозаводск, Пятигорск, Ростов-на-Дону, Рязань, Санкт-Петербург, Самара, Саранск, Саратов, Севастополь, Серов, Симферополь, Смоленск, Советская Гавань, Сочи, Ставрополь, Старый Оскол, Сургут, Тамбов, Тобольск, Тольятти, Томск, Тула, Тюмень, Улан-Удэ, Ульяновск, Уссурийск, Уфа, Хабаровск, Чебоксары, Челябинск, Череповец, Чита, Якутск, Ярославль

Дизайн кластера графического процессора

Как запустить и масштабировать кластер GPU.

При проектировании кластера графических процессоров важно помнить о пути обновления. В этом посте предлагается возможная последовательность проектов, которая позволит вам перейти от кластера с четырьмя графическими процессорами к кластеру из 100 графических процессоров, обеспечивая при этом ясность пути обновления.

Основной принцип этого проекта заключается в отслеживании следующего ограничивающего фактора , включающего мощность, охлаждение, пространство и пропускную способность хранилища, и в корректировке нашего проекта по мере достижения различных пределов.

Вот последовательность проектирования, представленная в масштабе. В зависимости от потребностей вашего отдела вам может потребоваться настроить эту последовательность.

Прежде чем мы начнем, имейте в виду следующее:

- Используйте OEM : Приобретите свое оборудование у специализированного поставщика; в США рассмотрите Exxact или LambdaLabs. Установление отношений с поставщиками очень поможет вам при расширении масштабов.

Будьте готовы заплатить на 10–20% больше стоимости запчастей и настаивайте на трехлетней гарантии.

Будьте готовы заплатить на 10–20% больше стоимости запчастей и настаивайте на трехлетней гарантии. - Стойки : Убедитесь, что все машины можно монтировать в стойку, включая ИБП! Стойки для серверов станут необходимыми по мере масштабирования.

- Оптимизировать среднюю производительность/стоимость : При расчете соотношения цены и производительности разделите общую вычислительную мощность GPU FP-32 на общую стоимость сервера. Не выбирайте вслепую серверный графический процессор с максимальной производительностью (у него, как правило, плохое соотношение цены и производительности).

4 графических процессора (12 тысяч долларов США)

Начнем с нашей самой первой пары машин. Вот как мы их расположим:

Ваши первые две машины.

Мы разделили обязанности между двумя машинами:

- Узел-бастион обеспечивает постоянное хранилище (через NFS), брандмауэр и службы маршрутизации для вычислительного сервера.

- Вычислительный сервер предоставляет графические процессоры и достаточно локальных ресурсов для их запуска.

Пользователи входят на сервер-бастион, который перенаправляет их на вычислительный сервер. Главное преимущество такого расположения состоит в том, что все вычислительные машины кажутся пользователям одинаковыми. Это также делает их эфемерными, что позволяет нам (после того, как мы масштабируем систему) удалить их и заменить с минимальным нарушением обслуживания.

При проектировании бастиона имейте в виду следующее:

- Сетевые интерфейсы : он должен иметь не менее двух сетевых интерфейсов; один к Интернету, а другой к вычислительному серверу (и, в конечном итоге, к коммутатору). Для этого достаточно 1GbE.

- RAM : Убедитесь, что на хосте-бастионе имеется не менее 16 ГБ ОЗУ, чтобы сервер NFS поддерживал кэш.

- Жесткие диски : Бастион хранит данные на вращающихся жестких дисках.

При настройке используйте какую-либо отказоустойчивость, например RAID 6 или пул ZFS. Вращающиеся диски достаточно дешевы, поэтому вы можете начать с дисков 4×3 ТБ с номинальной емкостью 12 ТБ и 9ТБ фактический (после паритета).

При настройке используйте какую-либо отказоустойчивость, например RAID 6 или пул ZFS. Вращающиеся диски достаточно дешевы, поэтому вы можете начать с дисков 4×3 ТБ с номинальной емкостью 12 ТБ и 9ТБ фактический (после паритета). - Слоты PCIe : Убедитесь, что доступно как минимум 8 линий PCIe на случай, если нам потребуется добавить магистральную сеть передачи данных.

Серверы GPU:

- ОЗУ : ОЗУ системы как минимум в полтора раза больше, чем ОЗУ ГП, в идеале вдвое больше.

- Локальное хранилище : достаточно твердотельного накопителя SATA/M.2; твердотельный накопитель PCIe, скорее всего, не обеспечит значительных преимуществ в этом приложении, поскольку сеть PCIe будет находиться под большой нагрузкой, перемещая данные из системной ОЗУ в ЦП и обратно. Я рекомендую SSD как минимум в два раза больше вашего самого большого ожидаемого набора данных; Твердотельные накопители емкостью 1 ТБ имеют хорошее соотношение цены и размера.

4–16 графических процессоров (50 000 долларов США)

Теперь мы начинаем масштабирование! На данный момент мы расширяемся с одной вычислительной машины до четырех машин.

Четыре вычислительные машины.

В этом масштабе мы добавляем коммутатор для обеспечения маршрутизации между бастионом и вычислительными хостами. В этом масштабе по-прежнему достаточно 24-портового гигабитного Ethernet-коммутатора; большой кэш NFS на клиентских машинах после кэширования рабочего набора обеспечит достаточную производительность чтения.

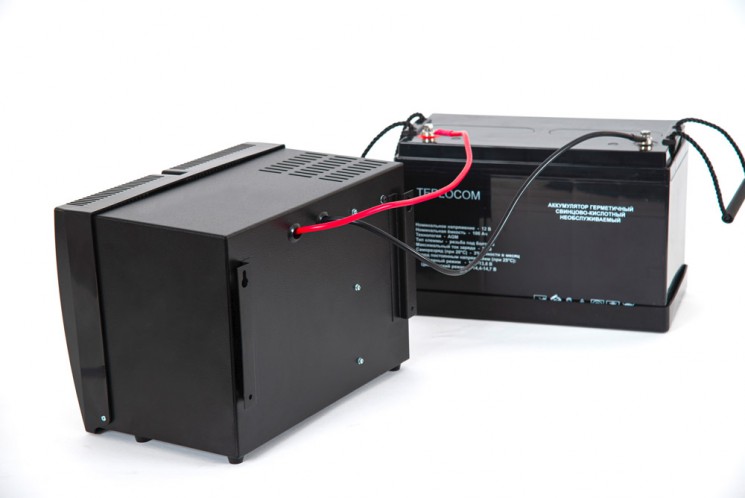

Также добавляем источник бесперебойного питания для бастионного хоста. Система на 250 ВА позволит хосту-бастиону оставаться в сети во время временных отключений питания или сбросов цепи. Мы не предоставляем резервные батареи для вычислительных серверов, потому что ИБП, способные обеспечить требуемую мощность, как правило, очень дороги, а бастион может вернуть их в оперативный режим с помощью пакетов Wake-On-LAN.

16–32 графических процессора (100 000 долларов США)

Это режим, при котором пространство, охлаждение и мощность являются ограничивающими факторами. Это также тот момент, когда имеет смысл совместное размещение серверов в центре обработки данных.

Это также тот момент, когда имеет смысл совместное размещение серверов в центре обработки данных.

Охлаждение анализировать проще всего: стандартному серверу GPU мощностью 1440 Вт при максимальной нагрузке требуется 5000 БТЕ/ч мощности кондиционирования воздуха. Вы должны проконсультироваться с отделом обслуживания для этого; общее эмпирическое правило заключается в том, что офисное здание может рассеивать не более 20000 БТЕ/час. Переезд в центр обработки данных — самое дешевое решение этой проблемы.

Общее эмпирическое правило заключается в том, что одна цепь 110 В/20 А поддерживает два сервера; теперь, когда у нас есть четыре-восемь машин, мы, вероятно, превышаем количество доступных силовых цепей. Добавление силовых цепей стоит дорого и зависит от конкретного здания; еще раз, переезд в центр обработки данных решит эту проблему.

Установка в стойку

Установка устройств в стойку упрощает прокладку проводов, обеспечивает лучшее охлаждение (благодаря равномерному потоку воздуха) и гораздо более компактный корпус. Это также обязательно, если вы хотите разместить свои машины в центре обработки данных. Вот разбивка стоимости:

Это также обязательно, если вы хотите разместить свои машины в центре обработки данных. Вот разбивка стоимости:

Если предположить, что ваш центр обработки данных налагает ограничение на высоту вашей стойки в 42U (стандартная высота), каждый компьютер имеет высоту 4U, а коммутатор и ИБП имеют высоту 2U, вы можете разместить в общей сложности 8 вычислительных машин, бастион, ИБП, и включите одну стойку. Будьте готовы заплатить около 1000 долларов за высококачественную серверную стойку высотой 42U (стандартная высота) увеличенной глубины (для серверов с графическим процессором).

Также при условии, что каждый из ваших серверов с графическим процессором потребляет не более 1440 Вт, блок распределения питания с преобразователем из трех фаз в однофазный мощностью 21 кВт позволит вам питать 15 серверов с графическим процессором по цене около 1,3 тыс. долл. США. Размещая стойки в соседних помещениях, вы можете амортизировать стоимость двух PDU по сравнению с тремя стойками.

Центры обработки данных взимают плату за размещение серверов. При перемещении серверов в университетский центр обработки данных рассчитывайте потратить около 500 долларов США за стойку в месяц; эта цена должна включать питание, охлаждение, безопасность, мониторинг окружающей среды и (иногда) незначительные сервисные мероприятия. Коммерческие центры обработки данных берут значительно больше, особенно за стойки увеличенной глубины и сервисные мероприятия.

При перемещении серверов в университетский центр обработки данных рассчитывайте потратить около 500 долларов США за стойку в месяц; эта цена должна включать питание, охлаждение, безопасность, мониторинг окружающей среды и (иногда) незначительные сервисные мероприятия. Коммерческие центры обработки данных берут значительно больше, особенно за стойки увеличенной глубины и сервисные мероприятия.

Удаленное резервное копирование

На этом этапе вы также должны начать выполнять внешнее резервное копирование. Используйте дешевый NAS (например, Synology) и выполняйте инкрементное резервное копирование каждую ночь. Будет статья по настройке. Приобретите достаточно места для хранения, чтобы вместить в 4 раза больше основного хранилища кластера, и разместите эту машину вне офиса; желательно с другим почтовым индексом. Часто проверяйте резервные копии и сообщайте об исключениях резервного копирования.

Ваш кластер, теперь с внешними резервными копиями!

32–64 графических процессора (200 тысяч долларов США)

Это режим, при котором вы переходите с одной стойки на три. Не забудьте распределить PDU по нескольким стойкам и подумайте о покупке (относительно) дешевых 12-портовых коммутаторов, чтобы упростить прокладку сетевых кабелей между стойками.

Не забудьте распределить PDU по нескольким стойкам и подумайте о покупке (относительно) дешевых 12-портовых коммутаторов, чтобы упростить прокладку сетевых кабелей между стойками.

В этом диапазоне пропускная способность сети, вероятно, является ограничивающим фактором. Чтобы увеличить пропускную способность NAS:

- Дешевый и простой способ — установить вторую сетевую карту на хост-бастион и разделить локальную сеть на виртуальные локальные сети с помощью управляемого коммутатора.

- Установите вторую сетевую карту на хост-бастион и приобретите второй управляемый коммутатор для разделения локальной сети.

- За немного больше денег вы можете модернизировать магистральный коммутатор и хост-бастион для использования 10GbE, а остальные соединения оставить на 1GbE (для этого требуется управляемый коммутатор или маршрутизатор).

Вы должны использовать прошлые данные о производительности, чтобы определить узкие места в вашей работе, прежде чем принимать решение.

Ваш кластер, теперь с двумя сетями

64++ графических процессоров

На данный момент мы не в моей компетенции. Из моего исследования ключевыми изменениями на этом этапе должны быть:

- отделить хостинг данных от хоста-бастиона, выделив выделенные хост-машины NAS

- иметь несколько хостов-бастионов для предотвращения узких мест

- добавить вторую сеть для данных

- добавить планировщик для автоматического распределения заданий и запуска их в масштабе

Специальные обновления

Магистральная сеть передачи данных InfiniBand

Если у вас большие рабочие нагрузки по записи (в кластере графического процессора?) или вы читаете из набора данных, который намного больше, чем вы можете разумно обеспечить кэшами на своих вычислительных серверах, вы можете добавить магистральную сеть данных, которая использует более быстрое межсоединение. Пользовательские SSH-соединения и все остальные данные проходят через гигабитную сеть; эта вторичная сеть будет использоваться только для данных.

Обычный прием (для начинающего кластера) заключается в покупке старого оборудования InfiniBand одного или двух поколений на eBay или у реселлеров. (в 2019 г., при наличии 100GbE InfiniBand можно купить карты и коммутаторы InfiniBand 10- и 40-GbE InfiniBand PCIe за копейки на доллар.) Стоит обратиться к профессиональному системному администратору, который поможет выбрать компоненты и настроить этот параметр, если он выбран.

Я предлагаю отслеживать производительность и использование, прежде чем предпринимать этот дорогостоящий шаг; 10GbE может быть достаточным компромиссом.

Университет Глазго — MyGlasgow — ИТ-услуги — Информационная безопасность — Политики

Цель

Целью настоящей Политики является обеспечение того, чтобы все компьютерные системы Университета, предоставляющие сетевые службы или приложения, были настроены и работали с надлежащим уровнем безопасности. Инфраструктура информационных технологий университета предоставляет полный набор централизованно управляемых сетевых услуг и приложений, поддерживаемых группами специалистов, которые несут ответственность за их повседневную работу и требования безопасности. Кроме того, центральный персонал службы поддержки взаимодействует с группой реагирования на инциденты Университета Глазго (UGCirt), чтобы помочь внедрить дополнительные упреждающие меры безопасности сетевых служб и приложений. Однако ясно, что существует значительное количество децентрализованных серверов, управляемых отделами, исследовательскими группами или отдельными лицами, для которых неизвестны стандарты эксплуатации и безопасности. Эта Политика определяет стандарты работы и безопасности, которые должны применяться как к децентрализованным, так и к централизованным серверам. В большинстве случаев отделы или исследовательские группы могут счесть более целесообразным использовать возможности центрального сервера, а не развертывать и нести значительные накладные расходы, связанные с эксплуатацией собственных систем. Это особенно верно для служб Интернета, электронной почты, хранилища файлов, DNS и DHCP/BootP.

Кроме того, центральный персонал службы поддержки взаимодействует с группой реагирования на инциденты Университета Глазго (UGCirt), чтобы помочь внедрить дополнительные упреждающие меры безопасности сетевых служб и приложений. Однако ясно, что существует значительное количество децентрализованных серверов, управляемых отделами, исследовательскими группами или отдельными лицами, для которых неизвестны стандарты эксплуатации и безопасности. Эта Политика определяет стандарты работы и безопасности, которые должны применяться как к децентрализованным, так и к централизованным серверам. В большинстве случаев отделы или исследовательские группы могут счесть более целесообразным использовать возможности центрального сервера, а не развертывать и нести значительные накладные расходы, связанные с эксплуатацией собственных систем. Это особенно верно для служб Интернета, электронной почты, хранилища файлов, DNS и DHCP/BootP.

Область применения

Настоящая Политика применяется ко всем сетевым системам, которые предоставляют услуги или приложения, поддерживающие функции обучения, исследований или администрирования Университета. Хотя основное внимание будет уделяться общедоступным серверам, доступным из университетского городка и из глобальной сети Интернет, Политика в равной степени применяется к частным серверам интрасети. Распространение сетевых серверов увеличивает риск компрометации систем из-за обширного и растущего числа уязвимостей, затрагивающих самые популярные операционные системы, собственные службы и приложения TCP/IP. Сканирование сети в пространстве IP-адресов университета является обычным явлением и предназначено для поиска известных уязвимостей в сетевых системах, которые могут быть использованы и привести к компрометации систем. Недавняя история атак CodeRed и Nimda высветила количество уязвимых веб-систем в кампусе, включая большое количество систем, поддерживающих веб-агенты управления. В большинстве современных операционных систем различие между средами сервера и рабочей станции размыто, поскольку многие рабочие станции работают или могут запускать серверное программное обеспечение, которое может представлять угрозу безопасности.

Хотя основное внимание будет уделяться общедоступным серверам, доступным из университетского городка и из глобальной сети Интернет, Политика в равной степени применяется к частным серверам интрасети. Распространение сетевых серверов увеличивает риск компрометации систем из-за обширного и растущего числа уязвимостей, затрагивающих самые популярные операционные системы, собственные службы и приложения TCP/IP. Сканирование сети в пространстве IP-адресов университета является обычным явлением и предназначено для поиска известных уязвимостей в сетевых системах, которые могут быть использованы и привести к компрометации систем. Недавняя история атак CodeRed и Nimda высветила количество уязвимых веб-систем в кампусе, включая большое количество систем, поддерживающих веб-агенты управления. В большинстве современных операционных систем различие между средами сервера и рабочей станции размыто, поскольку многие рабочие станции работают или могут запускать серверное программное обеспечение, которое может представлять угрозу безопасности. Настоящая Политика преследует следующие цели:

Настоящая Политика преследует следующие цели:

- Определить накладные расходы с точки зрения функций управления, эксплуатации, поддержки и безопасности, связанных с развертыванием сетевого сервера

- Определите все сетевые серверы и установите их назначение, требования, базу пользователей и персонал, ответственный за них

- По возможности сокращайте количество децентрализованных серверов, продвигая центральные службы и приложения как жизнеспособные альтернативы

- Ограничение доступа всех сетевых серверов к тем службам и приложениям, которые имеют решающее значение для их основной функции

- Создайте списки управления доступом (ACL) для распространенных интернет-приложений, например, WWW, электронной почты, ftp и DNS. ACL будут ограничивать доступ в Интернет для определенных приложений к серверам, зарегистрированным для поддержки этих приложений.

Выявление сетевых систем, которые могут представлять угрозу безопасности, а также разработка процедур и руководящих принципов для смягчения этих угроз будет иметь решающее значение для успеха стратегии информационной безопасности Университета.

Политика

Хост-бастион — это сетевая система, которая может подвергаться атакам со стороны других внутренних или внешних сетевых систем. По этой причине необходимо приложить все усилия, чтобы обеспечить развертывание, настройку, эксплуатацию и управление узла-бастиона таким образом, чтобы смягчить эту уязвимость. Как правило, хост-бастион будет выполнять определенную роль и выполнять все ненужные услуги; протоколы, приложения и сетевые порты будут либо отключены, либо удалены. Следует избегать доверительных отношений с другими сетевыми системами для защиты от атак «Ключ от замка». Хостам-бастионам требуется повседневное управление и постоянная поддержка, как правило, со стороны системных администраторов, являющихся экспертами по операционным системам, приложениям, протоколам и потенциальным системным уязвимостям.

Настоящая Политика применяет общие принципы хоста Bastion к сетевым серверам и хостам, подключенным к сетям университетского городка.

Перед развертыванием сетевого сервера и связанных с ним служб или приложений отдел или исследовательская группа должны рассмотреть возможность использования централизованных решений. Централизованно предоставляемые услуги и приложения будут предлагать управляемые решения для большинства требований отделов и исследовательских групп, например,

Централизованно предоставляемые услуги и приложения будут предлагать управляемые решения для большинства требований отделов и исследовательских групп, например,

- Службы DNS

- Службы DHCP/BootP

- Концентраторы электронной почты

- WWW-услуги

- WWW-кеши

- Файловые службы для сред Unix, Novell и Microsoft

- Услуги печати, как указано выше

- Службы каталогов

- Услуги аутентификации

- Службы удаленного доступа

- Услуги ИСУ

Если есть законная причина, по которой отдел или исследовательская группа должны развернуть свои собственные решения, это должно быть сделано в безопасной и поддерживаемой среде. В следующих разделах определяются общие требования университета к развертыванию сетевых серверов, служб и приложений. Специфические требования к операционной системе, услугам и приложениям будут рекламироваться и поддерживаться Группой реагирования на компьютерные инциденты Университета Глазго (UGCirt).

Роль

Роль каждого сетевого сервера должна быть четко установлена в отношении:

- Его назначение – службы и приложения

- Сообщество пользователей — кто может получить к нему доступ

- Чувствительность данных, хранящихся или проходящих через него

- Законодательные и нормативные требования

- Соображения безопасности — общедоступные и частные требования

- Требования к доступности – важность предлагаемых услуг

Местоположение

Сетевой сервер должен быть выделен для выполнения конкретных задач, связанных с его ролью, и расположен в запираемой комнате с ограниченным доступом с условиями среды и сети, соответствующими важности предоставляемых им услуг и приложений, т. е. расположение сетевых серверов должно соответствовать следующим требованиям. требования:

- Физическая безопасность и ограничение доступа

- Кондиционер

- Источник аварийного питания, например, источник бесперебойного питания, ИБП

- Противопожарная защита

- Выделенные сетевые порты

Эти требования исключают развертывание сетевого сервера или сервера/рабочей станции с двойной ролью в офисах персонала или других местах с небольшим уровнем физической безопасности и/или условий окружающей среды.

Поддержка управления и эксплуатация

Должны быть установлены требования к управлению, поддержке и эксплуатации для каждого сетевого сервера. Должен быть определен персонал, ответственный за каждую роль, т. е.

- Системный администратор – при необходимости

- Системный(ые) оператор(ы) – при необходимости

- Специалисты службы поддержки или поддержки приложений – при необходимости

- Аппаратное обеспечение, в том числе подрядчики по обслуживанию окружающей среды и программного обеспечения – при необходимости

Назначение и количество задействованных лиц будет зависеть от важности сетевого сервера и доступных ресурсов. Однако даже для относительно небольшого сетевого сервера, предоставляющего скромные сетевые услуги или приложения, потребуется как минимум 2 человека, которые должны быть идентифицированы, причем по крайней мере один из них является системным администратором.

Операционные процедуры и процедуры безопасности должны быть установлены, задокументированы и поддерживаться системными менеджерами или администраторами. Эти процедуры будут включать в себя следующий реестр активов

Эти процедуры будут включать в себя следующий реестр активов

- с подробным описанием всех аппаратных и программных компонентов, включая лицензионное программное обеспечение .

- Процедуры изменения системы, включая процедуры возврата

- Сведения о конфигурации системы, включая меры безопасности и сведения об учетных записях администратора/корневого пользователя

- Подрядчики по оборудованию и программному обеспечению вызывают процедуры, где это уместно

- Процедуры восстановления системы, включая расположение носителя для резервного копирования/восстановления системы, сети, операционной системы, установочного носителя для служб и приложений и лицензионных ключей, если это необходимо

- Физическая безопасность и процедуры доступа. Кто отвечает за безопасность физического доступа и у кого есть права на физический доступ.

Первоначальные сборки сервера или процедуры восстановления должны выполняться с особой осторожностью; серверы могут быть наиболее уязвимы в процессе сборки системы, поскольку исправления безопасности, оперативные исправления и списки управления доступом, как правило, применяются на поздних этапах процесса или даже после его завершения.

Системный администратор

Системные администраторы будут нести ответственность за большинство аспектов повседневной работы и поддержки своих сетевых серверов. Они должны иметь опыт работы с операционными системами, службами, приложениями и сетевыми протоколами, работающими на серверах, которыми они управляют, и понимать угрозы, которым могут подвергаться их системы. Из-за своего привилегированного положения и вероятности того, что они вступят в контакт с личной, ограниченной или конфиденциальной информацией, они должны соблюдать руководящие принципы Университета для сетевых и системных администраторов. Системные администраторы будут внедрять, настраивать, поддерживать и контролировать процедуры эксплуатации и безопасности, связанные с сетевыми серверами, которыми они управляют; в частности, системные администраторы должны:

- Понимание роли каждого сервера и его важности для обслуживаемого сообщества пользователей

- Понимать диапазон и типы уязвимостей, которые могут повлиять на сетевой сервер, службы и приложения; провести анализ рисков для этих уязвимостей, при необходимости, в сотрудничестве с UGCirt

- Выполнение функций регулярного обслуживания систем в отношении следующего:

- Обновления операционной системы и оперативные исправления

- Исправления для служб и приложений, а также оперативные исправления

- Обновления операционной системы, сервисного и прикладного программного обеспечения и новые версии

- Внедрить конфигурации безопасности и рекомендации поставщика.

Системные администраторы должны ознакомиться со всеми рекомендациями по безопасности конкретных поставщиков и соответствующими руководствами по передовым методам, рекламируемыми UGCirt .

Системные администраторы должны ознакомиться со всеми рекомендациями по безопасности конкретных поставщиков и соответствующими руководствами по передовым методам, рекламируемыми UGCirt . - Внедрить процедуры, обеспечивающие раннее уведомление о недавно обнаруженных уязвимостях и исправлениях безопасности поставщиков

- Обсудите требования безопасности с UGCirt.

- Ограничение параметров, функций, служб и приложений операционной системы до тех, которые необходимы для основной цели сетевого сервера

- Отключить все номера портов IP-сети, которые не требуются для основной роли серверов

- При необходимости установите упреждающие меры безопасности, например,

- TCP-Wrappers или их эквиваленты для ограничения видимости серверов

- Антивирусное программное обеспечение для защиты от вредоносного кода

- Списки управления доступом (ACL) для ограничения доступа и видимости служб/приложений

- Прокладки брандмауэра для расширения списков контроля доступа с помощью проверок состояния

- Включите ведение журнала операционной системы, службы и приложения для записи следующего:

- Попытки подключения

- Результаты аутентификации

- Статистика сетевого интерфейса

- Необычные события

Очень важно, чтобы внутренние системные часы были синхронизированы через сетевой протокол времени, NTP, чтобы обеспечить точную корреляцию между доказательствами, собранными из системных журналов.

Очень важно, чтобы внутренние системные часы были синхронизированы через сетевой протокол времени, NTP, чтобы обеспечить точную корреляцию между доказательствами, собранными из системных журналов. - Регулярно просматривайте системные журналы

- Хранилище системных файлов Checkpoint с инструментом аудита, например, tripwire, помогающим обнаруживать руткиты или другие измененные образы системы

- Мониторинг рабочих параметров систем на наличие необычных событий, процессов, проблем с доступом, аномалий диска

- Убедитесь, что доступ всех пользователей аутентифицирован, и сообщите пользователям о системных требованиях к аутентификации, например,

- Рекомендации университета по паролям, надежное шифрование (SSH) для удаленного доступа к учетным записям пользователей, если требуется

- Ограничить права пользователей до минимума, необходимого для выполнения их работы

- Если требуется доступ к удаленному управлению сервером, используйте надежное шифрование через SSH .

- Ограничить использование учетной записи администратора задачами, связанными с системным администрированием

- Доступ к учетным записям администратора возможен только из систем и сетей, которые известны как безопасные

- Отключить или удалить старые или неиспользуемые учетные записи для пользователей, которым больше не нужен доступ

- Создать план аварийного восстановления для сервера, служб и приложений

- Выполняйте регулярное резервное копирование системы и сохраняйте не менее 2 копий; одна копия должна храниться локально, а другая на удобном удаленном сайте.

- Периодически проверяйте процедуры восстановления/восстановления

- Сообщайте UGCirt обо всех инцидентах безопасности. Запрашивайте сканирование уязвимостей у UGCirt не реже двух раз в год.

- Обеспечение соблюдения всех политик Университета в области информационных технологий, законов и правил Великобритании

Могут быть случаи, когда развертывание сетевых серверов не может быть адекватно защищено с помощью средств локальной системы, службы или приложения. В таких случаях альтернативные положения следует обсудить с UGCirt и отделом вычислительной службы. Вполне вероятно, что UGCirt и Computing Services порекомендуют развернуть надлежащим образом настроенный сетевой брандмауэр для защиты таких серверов.

В таких случаях альтернативные положения следует обсудить с UGCirt и отделом вычислительной службы. Вполне вероятно, что UGCirt и Computing Services порекомендуют развернуть надлежащим образом настроенный сетевой брандмауэр для защиты таких серверов.

Если впоследствии сетевой сервер вызывает сбои в работе других систем, локально или удаленно, то системный администратор должен принять меры для исправления ситуации. Нарушение может быть вызвано сбоем программного обеспечения, действиями пользователя или компрометацией системы. О сбоях, вызванных инцидентами, связанными с безопасностью системы, необходимо сообщать UGCirt, который будет нести ответственность за обеспечение надлежащего разрешения инцидента. Если невозможно принять срочные меры по устранению каких-либо нарушений, может потребоваться отключение сетевого сервера от сети до тех пор, пока проблемы не будут устранены должным образом.

Регистрация сетевого сервера

Для обеспечения полного понимания и надлежащего выполнения требований к ролям, управлению, эксплуатации и безопасности, связанным с развертыванием сетевых серверов, все сетевые серверы должны быть зарегистрированы в отделе вычислительной службы университета (GUCS). Неспособность зарегистрировать сетевой сервер будет считаться нарушением этой политики и может привести к потере обслуживания или серьезным трудностям в работе из-за ограничений доступа и будущих изменений в сети, которые будут касаться только требований к зарегистрированному серверу. Регистрация сетевых серверов может быть отправлена в GUCS следующим образом:

Неспособность зарегистрировать сетевой сервер будет считаться нарушением этой политики и может привести к потере обслуживания или серьезным трудностям в работе из-за ограничений доступа и будущих изменений в сети, которые будут касаться только требований к зарегистрированному серверу. Регистрация сетевых серверов может быть отправлена в GUCS следующим образом:

Электронная почта: [email protected]

Внутренняя почта:

Административный отдел

ИТ-услуги

James Watt North Building

Поскольку регистрационные данные могут содержать конфиденциальную информацию; рекомендуется защищенная электронная почта или ручная доставка документации.

Руководители отделов или исследовательских групп должны предоставить как минимум следующую регистрационную информацию:

Название отдела или исследовательской группы:

Руководитель отдела или исследовательской группы:

Почтовый адрес

Адрес электронной почты:

Номер телефона:

Заявление о целях и причинах отказа от использования основных положений:

Заявление руководителя отдела или исследовательской группы:

Я понимаю обязательства, связанные с развертыванием сетевой сервер и связанные с ним службы и приложения. Я подтверждаю, что развертывание сервера будет соответствовать всем политикам университета в области информационных технологий и соответствующим законам и правилам Великобритании. Я позабочусь о том, чтобы сетевой сервер был надежно расположен, управлялся и эксплуатировался профессионально и в соответствии с требованиями безопасности Университета.

Я подтверждаю, что развертывание сервера будет соответствовать всем политикам университета в области информационных технологий и соответствующим законам и правилам Великобритании. Я позабочусь о том, чтобы сетевой сервер был надежно расположен, управлялся и эксплуатировался профессионально и в соответствии с требованиями безопасности Университета.

Подпись:

Дата:

Техническая информация

Контактные данные системных администраторов:

Имя:

Электронная почта

Порядок действий в случае серьезного происшествия

— с нормальным рабочим временем

Местоположение сервера, физическая безопасность и условия окружающей среды

IP-адрес сервера:

Код точки (точек) сетевого подключения — эту информацию можно получить из выхода UTP, соединяющего сервер с сетью кампуса

Доменное имя сервера:

Спецификация аппаратного обеспечения сервера:

Сервер Операционная система и версия:

Предлагаемые службы и приложения:

Службы и приложения могут быть определены их общим именем и номерами IP-портов, используемыми для доступа к ним, например. , WWW-сервер на порту 80

, WWW-сервер на порту 80

Ограничения доступа к сети

Какие ограничения доступа потребуются; они будут использоваться для создания фильтров ACL для ограничения доступа к определенным группам, например, диапазонам локальных IP-адресов или определенным удаленным сайтам и т. д.

Ограничения доступа к серверу интернет-приложений

Эта Политика вводит ограничения доступа для обычных интернет-приложений, реализованных на университетских маршрутизаторах доступа SuperJANET с помощью настраиваемых списков управления доступом (ACL). Ограничения доступа гарантируют, что распространенные интернет-приложения будут доступны только на общедоступных серверах, настроенных и зарегистрированных для их поддержки. Эта политика уменьшит потенциальное влияние сканирования сети на общие номера портов интернет-приложений, ограничив воздействие других сетевых систем, которые запускают службы на этих портах. Поэтому необходимо будет зарегистрировать все общедоступные серверы приложений Интернета, иначе маршрутизаторы доступа SuperJANET кампуса не будут иметь обновленных списков ACL; эффективно блокировать доступ в Интернет к незарегистрированным серверам для обычных интернет-приложений.

Будьте готовы заплатить на 10–20% больше стоимости запчастей и настаивайте на трехлетней гарантии.

Будьте готовы заплатить на 10–20% больше стоимости запчастей и настаивайте на трехлетней гарантии.

При настройке используйте какую-либо отказоустойчивость, например RAID 6 или пул ZFS. Вращающиеся диски достаточно дешевы, поэтому вы можете начать с дисков 4×3 ТБ с номинальной емкостью 12 ТБ и 9ТБ фактический (после паритета).

При настройке используйте какую-либо отказоустойчивость, например RAID 6 или пул ZFS. Вращающиеся диски достаточно дешевы, поэтому вы можете начать с дисков 4×3 ТБ с номинальной емкостью 12 ТБ и 9ТБ фактический (после паритета).

Системные администраторы должны ознакомиться со всеми рекомендациями по безопасности конкретных поставщиков и соответствующими руководствами по передовым методам, рекламируемыми UGCirt

Системные администраторы должны ознакомиться со всеми рекомендациями по безопасности конкретных поставщиков и соответствующими руководствами по передовым методам, рекламируемыми UGCirt Очень важно, чтобы внутренние системные часы были синхронизированы через сетевой протокол времени, NTP, чтобы обеспечить точную корреляцию между доказательствами, собранными из системных журналов.

Очень важно, чтобы внутренние системные часы были синхронизированы через сетевой протокол времени, NTP, чтобы обеспечить точную корреляцию между доказательствами, собранными из системных журналов.